Credit image: Pixabay

Trojan Dridex yang dideteksi ESET sebagai VBA/TrojanDownloader.Agent.AIU adalah sejenis malware yang menyusup pada personal computer (PC) nasabah perbankan yang bertujuan untuk mencuri username dan password saat bertransaksi melalui internet banking.

Dridex dikenal juga sebagai Bugat dan Cridex yang bekerja secara sederhana, bisa dikatakan mewakili perkembangan atau evolusi dari banking Trojan pendahulunya yaitu Zeus beserta variannya yang lain.

Trojan ini dikirimkan melalui lampiran yang terdapat pada email, memanfaatkan macro yang terdapat pada dokumen Word untuk menyalurkan Trojan ini. Macro sendiri adalah skrip yang dirancang untuk melakukan pekerjaan secara berulang-ulang.

Setelah cukup lama menghilang, Banking Trojan Dridex diam-diam bangkit dari kubur dengan melakukan serangkaian serangan terbatas, pengembang malware juga menambahkan beberapa kemampuan baru yang salah satunya difungsikan untuk mengincar mata uang kripto, Wallet.

Keahlian anyar Dridex ini semakin memperluas kinerja Dridex menjadi multifungsi, selain bisa mencuri Wallet, ia juga dilengkapi dengan back end payment, software point of sale dan online banking, selain itu ada beberapa perubahan lain dalam versi terbaru dari trojan ganas ini.

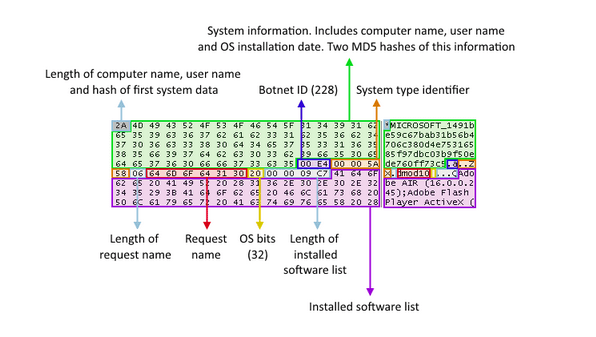

Dridex mengumpulkan beberapa informasi dari setiap komputer yang terinfeksi dan mengirimkannya ke server Command & Control. Data tersebut diantaranya adalah nama komputer, nama user, tanggal instalasi OS dan versinya, lalu daftar software terinstal.

Jika informasi yang dikirim berhasil melewati serangkaian kriteria, server C & C merespon dengan memberikan malware payload. Jika tidak, ia akan mengirimkan kode error 403 HTTP. Server C & C kemudian mengambil langkah pengamanan lebih jauh dan bahkan blacklist mesin untuk mencegah peneliti keamanan mengetahui internal malware.

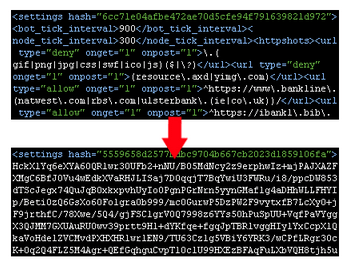

Selanjutnya Dridex melakukan format binary terenkripsi berlapis untuk lebih mempersulit analisis, meskipun pada akhirnya, tindakan perlindungan tersebut tetap saja tidak mampu mencegah peneliti untuk mengakses file konfigurasi utama malware.

Meskipun perlindungan diberlakukan oleh pengembang Dridex, masih sangat mungkin untuk merekonstruksi pengaturan file konfigurasi Dridex yang diterima oleh modul inti. File konfigurasi ini termasuk daftar situs perbankan untuk mengambil data dan menyuntikkan kode ke dalam ketika menginfeksi browser pengguna. “

Selama bertahun-tahun, Dridex telah menjadi salah satu trojan perbankan paling produktif. Tetapi pada bulan Oktober 2015 terjadi perubahan besar saat Badan Penanggulangan Kejahatan Nasional Inggris bermitra dengan FBI dan mitra keamanan lainnya untuk menaklukan malware tersebut.

Pada saat itu, serangan Dridex melambat dan mengalami penurunan drastis, tapi tidak berhenti aktivitasnya. Trojan perbankan mengalami kebangkitan awal pada akhir 2015, namun tidak mampu bertahan lama setelah botnet Necurs milik mereka offline. Dan saat ini telah aktif kembali, pengembang malware ini sudah memulai sepak terjangnya dengan memanfaatkan infrastruktur mereka untuk menyebarkan Locky ransomware.

Dengan kembali aktifnya Dridex, pengguna harus berhati-hati terhadap email attachment dan URL mencurigakan yang masuk, antisipasi lainnya adalah menonaktifkan macro Microsoft Office secara default. Dan yang terpenting adalah menginstal software keamanan yang andal.

Sumber berita:

www.welivesecurity.com

www.bleepingcomputer.com