Credit image: Pixabay

PrintNightmare adalah mimpi buruk yang menjadi kenyataan, perusahaan-perusahaan limbung digerogoti mimpi buruk ini dari dalam, mereka tidak menyangka bahwa hal yang mungkin biasa dianggap sepele dan remeh temeh bisa berubah menjadi biang kerok yang merugikan, seperti setan printer yang belakangan merajalela berbuat onar, PrintNightmare.

Situasi yang disebabkan PrintNightmare tentu saja tidak luput dari perhatian ESET, sebagai respons terhadap ancaman tersebut, ESET menawarkan tip konfigurasi produk untuk menjaga agar tetap aman dari eksploitasi PrintNightmare sambil mempertahankan pencetakan jaringan fungsional

Tambalan sudah keluar, namun masalah tetap ada

Ketika berita keluar tentang patch keamanan baru-baru ini untuk layanan Windows Print Spooler yang tampaknya menyebabkan masalah pencetakan, Microsoft mengembalikan perbaikan dari pratinjau pembaruan kumulatif Juni 2021, yang tampaknya merupakan sumber sebenarnya dari masalah pencetakan daripada patch out-of-band untuk PrintNightmare (alias CVE-2021-34527/CVE-2021-1675).

Tidak terkait dengan masalah pencetakan, para peneliti menunjukkan bahwa tambalan, yang bertujuan untuk mengatasi kerentanan PrintNightmare, gagal melakukan pekerjaan sepenuhnya, meskipun membatasi jangkauan kemungkinan serangan.

Sementara Microsoft merasa yakin bahwa pembaruan berfungsi seperti yang dirancang, beberapa peneliti di komunitas keamanan menyarankan sebaliknya. Perselisihan tampaknya berada di atas sumber masalah, apakah itu konfigurasi yang tidak aman dari beberapa pengaturan registri atau lupa untuk memeriksa format alternatif untuk jalur ke DLL berbahaya peretas.

Apa yang dilakukan Microsoft selanjutnya masih harus dilihat. Akankah raksasa Redmond mengambil kesempatan lain di PrintNightmare Patch ini Selasa, dijadwalkan pada 13 Juli 2021?

Tetap aman dan terus mencetak

Jika Anda tidak dapat menggunakan tambalan dan bahkan jika Anda bisa, setidaknya sampai tambalan mencukupi, ESET merilis beberapa tip konfigurasi produk yang membantu mencegah eksploitasi PrintNightmare membahayakan sistem Anda.

Saran solusi Microsoft adalah menonaktifkan layanan spooler cetak sepenuhnya, atau menonaktifkan pencetakan jarak jauh melalui kebijakan grup. Opsi pertama menonaktifkan semua pencetakan pada perangkat itu, baik untuk printer lokal maupun jarak jauh.

Sedangkan opsi kedua membiarkan print lokal diaktifkan tetapi menonaktifkan pencetakan jarak jauh ke printer lokal. Diterapkan di seluruh jaringan Anda, solusi mana pun akan menonaktifkan semua pencetakan jarak jauh.

Namun, pendekatan yang tidak terlalu drastis adalah dengan menyiapkan aturan di ESET Endpoint Security, atau melalui kebijakan dari ESET PROTECT, yang memblokir penggunaan jahat layanan Print Spooler.

Menggunakan lapisan Host-Based Intrusion Prevention System (HIPS) ESET, admin TI dapat memblokir spoolsv.exe dari menulis DLL baru ke folder driver (elemen penting dari eksploitasi jarak jauh dari kerentanan PrintNightmare) dengan mengikuti langkah-langkah ini:

1. Buka jendela program utama produk Windows ESET Anda.

2. Tekan tombol F5 untuk mengakses Pengaturan lanjutan.

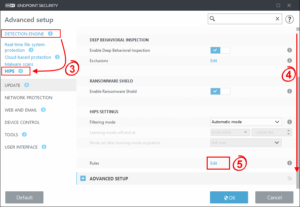

3. Klik Detection Engine > HIPS.

4. Gulir ke bawah.

5. Klik Edit untuk mengakses aturan HIPS.

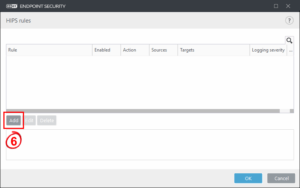

6. Klik Add.

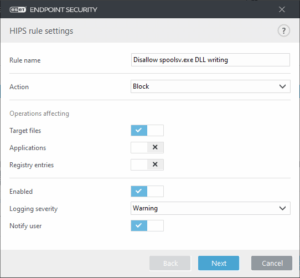

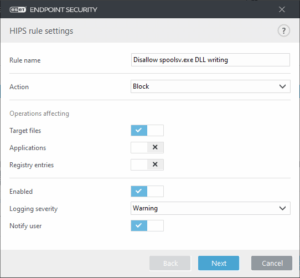

7. Konfigurasikan aturan baru. Di jendela HIPS rule settings, Anda dapat memberi nama aturan “Disallow spoolsv.exe DLL writing.” Kemudian blokir operasi yang memengaruhi file target (keduanya ditentukan dalam langkah berikutnya), dan aktifkan aturan, logging informasi tentang aturan ini, dan beri tahu pengguna dengan jendela pop-up kecil. Jika sudah selesai, klik Next.

8. Di jendela Source applications, pilih Specific applications dari menu tarik-turun, lalu klik Tambah.

9. Di jendela Add, ketik jalur file berikut, klik OK dan kemudian Add (perhatikan jalur file didasarkan pada sistem dengan Windows yang diinstal di C:\Windows; ubah seperlunya).

10. Klik Berikutnya.

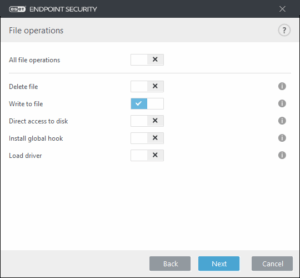

11. Klik bilah geser di sebelah Write to file, lalu klik Berikutnya.

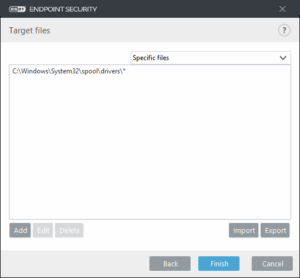

12. Di jendela Target files, pilih Spesifik files dari menu drop-down, lalu klik Add.

13. Di jendela Add, ketik path file berikut, klik OK lalu Add.

C:\Windows\System32\spool\drivers\*

14. Klik Selesai.

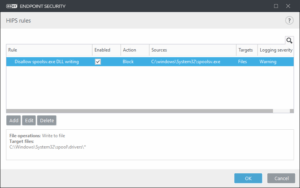

15. Setelah selesai aturan baru akan terlihat seperti ini:

16. Klik OK dua kali untuk kembali ke jendela program utama dan mengaktifkan aturan baru.

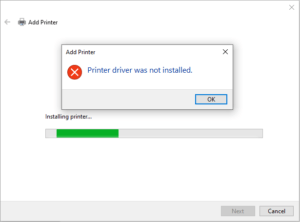

Setelah diaktifkan, aturan HIPS ini harus membiarkan semua fungsi print lokal dan jarak jauh tetap utuh (yaitu, mencetak ke printer lokal dan jarak jauh, dan menerima pekerjaan cetak yang dikirimkan dari jarak jauh ke printer lokal) kecuali bahwa menginstal printer baru akan gagal.

Printer yang sudah diinstal harus tetap berfungsi. Jika aturan HIPS ini telah diterapkan, printer baru dapat diinstal atau dikonfigurasi pada workstation dengan menonaktifkan sementara aturan ini dan mengaktifkannya setelah printer diinstal.

Meskipun peneliti ESET telah menguji aturan ini, jika pencetakan adalah fungsi penting dalam bisnis Anda, Anda harus mengujinya dengan cermat di lingkungan Anda sebelum menerapkannya secara luas.

Terakhir, penting untuk diingat untuk menonaktifkan aturan ini setelah patch yang berfungsi penuh dirilis oleh Microsoft dan telah diinstal di lingkungan Anda.

Kami berterima kasih kepada CTO ESET Belanda Donny Maasland dan timnya atas saran ini, dan untuk saran selanjutnya. Bagi mereka yang menggunakan ESET Enterprise Inspector — solusi deteksi dan respons titik akhir ESET — Anda dapat membuat aturan khusus yang mendeteksi eksploitasi CVE-2021-1675:

PrintNightmare – Printer Spooler drop file .dll [K1989A], yang mendeteksi spoolsv.exe menjatuhkan file DLL dengan reputasi rendah ke dalam folder driver spool.

PrintNightmare – Printer Spooler memuat DLL yang tidak tepercaya [K1989B], yang mendeteksi spoolsv.exe memuat file DLL dengan reputasi rendah dari folder driver spool.

PrintNightmare, Printer Spooler mengeksekusi cmd.exe [K1989C], yang mendeteksi spoolsv.exe spawning cmd.exe sebagai proses anak.

Meskipun aturan yang direferensikan di sini dikonfigurasi untuk ESET Enterprise Inspector, aturan tersebut seharusnya dapat disesuaikan dengan platform deteksi dan respons titik akhir lainnya.

Sumber berita:

https://www.eset.com/