Credit image: Pixabay

Setelah ESET berperan besar dalam meruntuhkan ransomware ganas TeslaCrypt yang telah merajalela dalam waktu lama. Tapi kekuatan lama ransomware lain seperti Locky masih tetap bertahan dengan terus berevolusi dan mengubah-ubah strategi untuk menghindari dari deteksi perusahaan antivirus, bahkan aktivitasnya sempat hilang dalam beberapa waktu terakhir.

Setelah hampir-hampir tidak tampak kehadirannya pada 2017 dan nol aktivitas dalam beberapa minggu. Tapi kini Locky kembali dengan gelombang baru email SPAM yang berisi dokumen berbahaya.

Meskipun sampai sekarang masih belum diketahui apa yang menyebabkan absensi Locky di internet. Jika mereka berencana untuk mendorong mendapatkan uang tebusan besar seperti sebelumnya, maka kita semua harus memperhatikannya.

PDF dan Word Cara Locky Menyebar

Cara yang digunakan Locky untuk mendistribusikan dirinya saat ini masih menggunakan cara konvensional, yaitu dengan mengirimkan email spam secara masif ke berbagai wilayah untuk mengejar penghasilan dalam jumlah besar.

Trik ini sebenarnya sudah sangat biasa digunakan oleh berbagai ransomware saat mulai beraksi, dan masih ampuh digunakan memanfaatkan kelemahan pengguna akhir yaitu manusia, dengan social engineering yang mempengaruhi orang agar mengikuti kemauan penjahat siber melakukan perbuatan yang akan disesali kemudian.

Gelombang SPAM saat ini hadir dalam bentuk email yang berpura-pura menjadi tanda terima pembayaran dengan berbagai subyek. Dari laporan yang diterima, subjek email termasuk Receipt 435, Payment Receipt 2724, Payment-2677, Payment Receipt_739, dan Payment#229, dimanaangkanya dapat berubah-ubah.

Email ini menyertakan lampiran PDF dengan nama seperti P72732.pdf. Saat file PDF dibuka, target akan diminta untuk membuka dokumen Word tertanam. Apabila pengguna membuka file, dokumen Word akan terbuka dan targetnya akan disambut dengan permintaan untuk mengaktifkan makro dengan mengklik Aktifkan Konten agar bisa melihat isi dokumen.

Saat makro diaktifkan, makro saat itu sedang mengunduh binary Locky yang terenkripsi dari http://uwdesign.com.br/9yg65, mendekripsi file tersebut, menyimpannya ke %Temp%\redchip2.exe, dan kemudian menjalankan file tersebut untuk memulai Proses enkripsi.

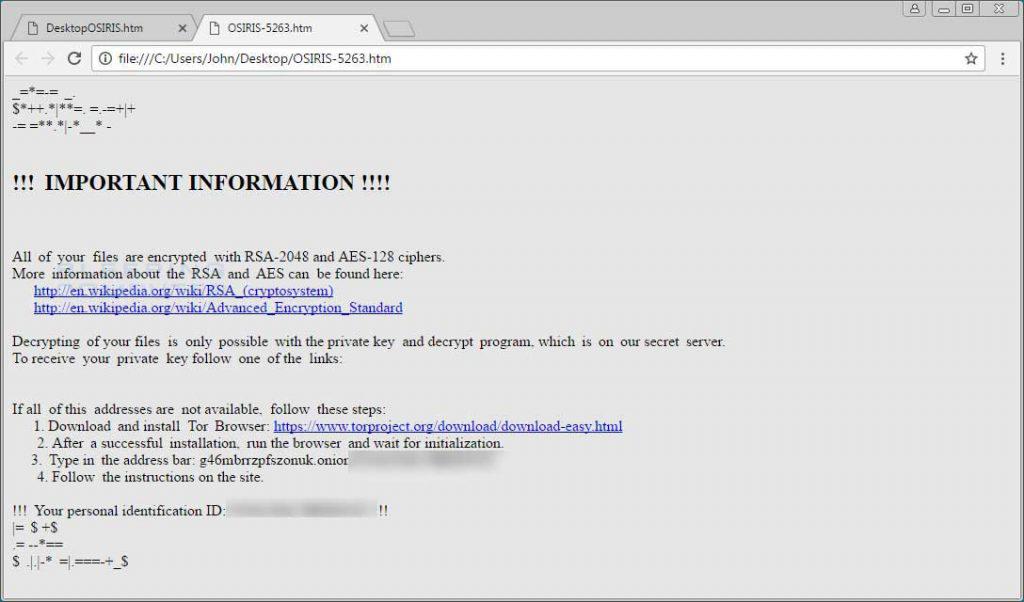

Sama seperti varian sebelumnya, Locky menghapus Shadow Volume Copies menggunakan Scheduled Task dan menambahkan ekstensi .OSIRIS ke file terenkripsi. Seperti terlihat di bawah ini:

IgnoreNew

false

false

true

true

false

PT10M

PT1H

true

false

true

true

false

false

false

PT72H

7C:\Windows\system32\vssadmin.exe

Delete Shadows /Quiet /All

Saat mengenkripsi file, ia akan secara rutin mengirim update status ke server Command & Control yang berada di 188.120.239.230/checkupdate dan 80.85.158.212/checkupdate. Bila selesai melakukan enkripsi, maka akan muncul ransom note agar korban mengetahui bahwa mereka telah terinfeksi.

Sumber berita:

https://www.bleepingcomputer.com