Credit image: Freepix

Bahkan sebuah wabah besar tidak luput dari manipulasi bagi segelintir orang yang tamak, kesusahan orang lain dimanfaatkan untuk mengejar keuntungan. Seperti pengembang malware yang menyadari perubahan sistem kerja yang terjadi dan mendominasi.

Sebagian besar karyawan di dunia masih berkutat dengan laptop atau PC mereka di rumah sebagai pekerja jarak jauh atau remote workers yang dipaksa oleh keadaan ditekan oleh pandemi COVID-19 sehingga mereka semua berada di luar jangkauan sistem keamanan perusahaan, menjadi sasaran empuk penjahat dunia maya.

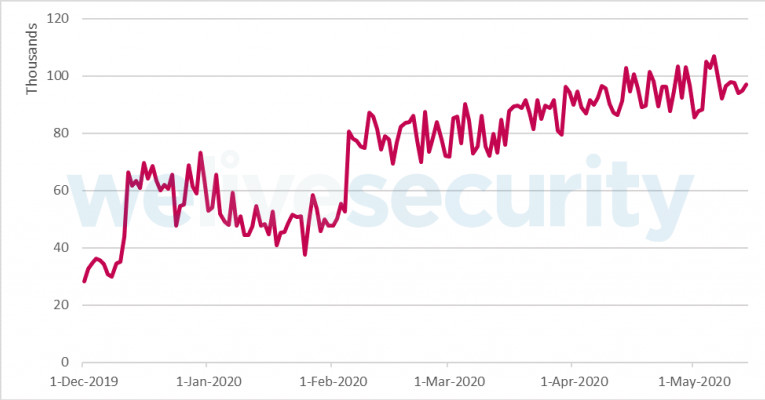

Telemetri ESET mengkonfirmasi tren ini dalam peningkatan jumlah klien unik yang melaporkan upaya brute force yang diblokir melalui teknologi deteksi serangan jaringan ESET.

Sebelum lockdown atau pembatasan skala besar (PSBB) seperti di Indonesia, sebagian besar karyawan bekerja dari kantor dan menggunakan infrastruktur yang dimonitor dan dikendalikan oleh departemen TI mereka.

Tapi pandemi coronavirus telah membawa perubahan besar ke status quo. Saat ini, sebagian besar pekerjaan kantor melalui perangkat rumah dengan pekerja mengakses sistem perusahaan yang sensitif melalui Remote Desktop Protocol (RDP) Windows, solusi eksklusif yang dibuat oleh Microsoft untuk memungkinkan koneksi ke jaringan perusahaan dari komputer jarak jauh.

Meskipun semakin penting RDP serta layanan akses jarak jauh lainnya, perusahaan sering mengabaikan pengaturan dan keamanannya. Karyawan menggunakan kata sandi yang mudah ditebak dan tanpa lapisan tambahan seperti otentikasi atau perlindungan lainnya.

Itu mungkin juga alasan mengapa RDP telah menjadi vektor serangan yang begitu populer dalam beberapa tahun terakhir, terutama di antara geng ransomware.

Penjahat dunia maya ini biasanya memaksa masuk ke jaringan yang kurang aman, meningkatkan hak mereka ke tingkat admin, menonaktifkan atau menghapus solusi keamanan dan kemudian menjalankan ransomware untuk mengenkripsi data penting perusahaan.

Untuk mengatasi meningkatnya risiko yang ditimbulkan oleh meningkatnya penggunaan RDP, peneliti ESET telah menemukan lapisan deteksi baru Network Attack Protection dan dirancang untuk memblokir serangan brute force yang masuk dari alamat IP eksternal, yang mencakup RDP serta Protokol SMB.

Disebut ESET Brute Force Attack Protection, layer baru ini mendeteksi upaya-upaya login gagal dari lingkungan eksternal, yang mengisyaratkan serangan brute-force yang masuk, dan kemudian memblokir upaya lebih lanjut.

Selanjutnya, pelanggar terbesar di antara alamat IP ini ditambahkan ke daftar hitam, yang melindungi jutaan perangkat dari serangan di masa depan.

Teknologi baru ini terbukti efektif terhadap serangan acak dan serangan tertarget. Agar berfungsi dengan baik, opsi RDP Network Level Authentication (NLA) di server harus diaktifkan.

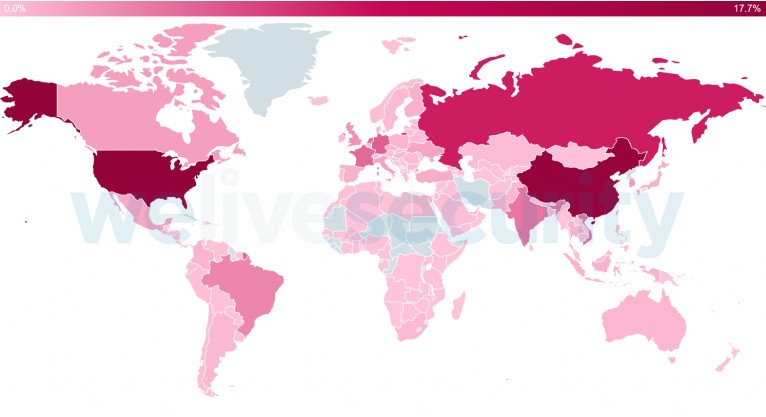

Menurut telemetri ESET, sebagian besar IP yang diblokir pada Januari-Mei 2020 terlihat di Amerika Serikat, Cina, Rusia, Jerman dan Prancis.

Negara-negara yang memiliki proporsi terbesar dari IP yang ditargetkan adalah Rusia, Jerman, Jepang, Brasil, dan Hongaria.

Cara mengkonfigurasi akses jarak jauh dengan benar

Namun, bahkan dengan langkah-langkah perlindungan seperti ESET Brute Force Attack Protection, perusahaan perlu menjaga akses jarak jauh mereka terkonfigurasi dengan benar:

- Nonaktifkan RDP yang tersambung internet. Jika itu tidak memungkinkan, minimalkan jumlah pengguna yang diizinkan untuk terhubung langsung ke server organisasi melalui internet.

- Memerlukan kata sandi yang kuat dan kompleks untuk semua akun yang dapat masuk melalui RDP.

- Gunakan lapisan otentikasi tambahan (MFA/2FA).

- Instal gateway Virtual Private Network (VPN) untuk menengahi semua koneksi RDP dari luar jaringan lokal Anda.

- Pada perimeter firewall, larang koneksi eksternal ke mesin lokal pada port 3389 (TCP/UDP) atau port RDP lainnya.

- Lindungi perangkat lunak keamanan titik akhir Anda dari gangguan atau penghapusan instalasi dengan melindungi pengaturannya dengan kata sandi.

- Isolasi semua komputer yang tidak aman atau ketinggalan zaman yang perlu diakses dari internet menggunakan RDP dan ganti sesegera mungkin.

Sebagian besar praktik terbaik ini berlaku untuk FTP, SMB, SSH, SQL, TeamViewer, VNC dan layanan lainnya juga.

Ransomware, penambang koin, dan backdoor

Enkripsi data dan pemerasan sama sekali bukan satu-satunya skenario yang mengiringi kompromi RDP. Seringkali pelaku mencoba memasang malware penambangan koin atau membuat backdoor, yang dapat digunakan jika akses RDP mereka yang tidak sah telah diidentifikasi dan ditutup.

Skenario umum lainnya setelah kompromi RDP dapat meliputi:

- Menghapus file log, sehingga menghilangkan bukti aktivitas jahat sebelumnya,

- Mengunduh dan menjalankan alat dan malware pilihan penyerang pada sistem yang dikompromikan,

- Menonaktifkan cadangan terjadwal dan shadow copy atau sepenuhnya menghapusnya

- Exfiltrating data dari server.

Ini menunjukkan betapa pentingnya keamanan akses jarak jauh, berpotensi membuat atau menghancurkan masa depan perusahaan.

Dan bahkan jika kerusakan pada reputasi organisasi dapat dikelola, ada kerugian finansial, operasi yang terhenti, dan upaya pemulihan yang mahal yang perlu diperhitungkan.

Ini belum mempertimbangkan biaya tambahan hukuman yang dapat dikeluarkan oleh otoritas di bawah undang-undang perlindungan data seperti GDPR (UE), CCPA (California) atau NDB (Australia).

Apakah ada pandemi atau tidak, bisnis harus mengelola risiko yang ditimbulkan oleh penggunaan RDP yang luas atau layanan serupa lainnya dengan memperkuat kata sandi mereka dan dengan menambahkan lapisan pelindung lainnya, termasuk otentikasi multi-faktor dan solusi keamanan yang bertahan terhadap serangan berdasarkan RDP dan protokol serupa.

Sumber berita:

https://www.welivesecurity.com