Credit image: Pixabay

Spyware merupakan salah satu malware yang paling ditakuti di dunia, terlebih lagi oleh berbagai pemerintahan dunia. Dengan kemampuan silumannya, keahliannya dalam menyusup masuk dan mencuri informasi-informasi penting dari perangkat terinfeksi membawa ketakutan sendiri, apalagi jika berkenaan dengan rahasia negara.

ESET dalam penelitian terbarunya menemukan sebuah spyware yang belum pernah dilaporkan sebelumnya, yang digunakan oleh APT-C-23 atau dikenal juga sebagai geng penjahat siber Kalajengking Berekor Dua. Spyware baru ini berhasil dideteksi oleh ESET sebagai Android/SpyC23.A.

Dibandingkan dengan versi yang didokumentasikan pada tahun 2017, Android/SpyC23.A memiliki kemampuan mata-mata yang lebih luas, seperti:

- Membaca pemberitahuan dari aplikasi perpesanan.

- Perekaman panggilan dan perekaman layar

- Fitur tersembunyi baru, seperti menutup pemberitahuan dari aplikasi keamanan Android bawaan.

Salah satu cara pendistribusian spyware adalah melalui toko aplikasi Android palsu, menggunakan aplikasi terkenal sebagai iming-iming.

Rekam Kejadian

Pada April 2020, @malwrhunterteam men-tweet tentang sampel malware Android baru. Menurut layanan VirusTotal, tidak ada vendor keamanan selain ESET yang mendeteksi sampel tersebut pada saat itu.

Kemudian ESET bekerja sama dengan @malwrhunterteam, ESET mengenali malware tersebut sebagai bagian dari salah satu senjata rahasia milik APT-C-23.

Selanjutnya pada Juni 2020, @malwrhunterteam kembali mentweet tentang sampel malware Android lain yang terdeteksi, yang ternyata terhubung ke sampel dari April.

Analisis yang lebih dalam menunjukkan bahwa penemuan April dan Juni adalah varian dari malware Android baru yang sama yang digunakan oleh grup APT-C-23.

Penyebaran Spyware

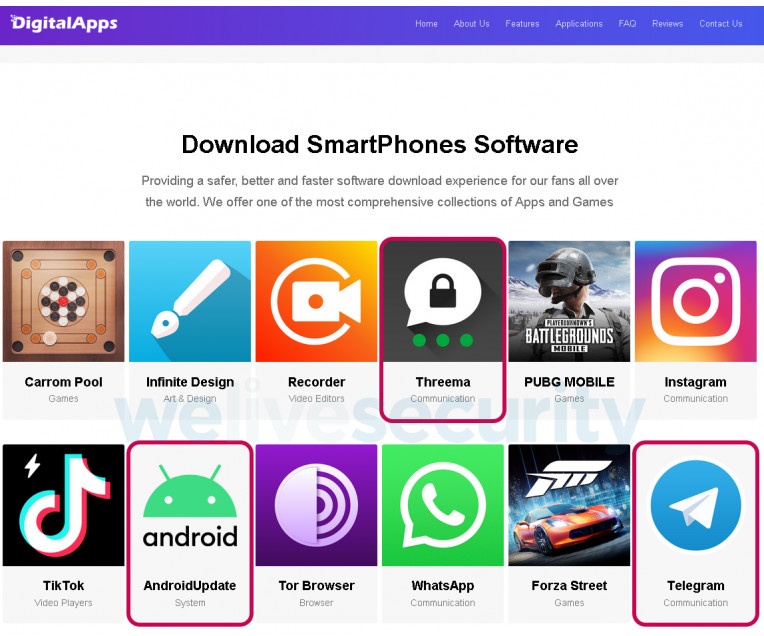

Pada langkah selanjutnya ESET berhasil mengidentifikasi toko aplikasi Android palsu yang digunakan untuk mendistribusikan malware. Pada saat analisis, toko “DigitalApps”, memiliki item berbahaya.

Item tidak berbahaya akan mengarahkan pengguna ke toko aplikasi Android tidak resmi lainnya, menyajikan aplikasi yang sah. Malware itu tersembunyi di aplikasi yang menyamar sebagai AndroidUpdate, Threema, dan Telegram.

Dua aplikasi terakhir dari umpan ini juga mengunduh aplikasi yang ditiru dengan fungsionalitas penuh bersama dengan malware.

Uniknya, pengunduhan dibatasi dengan memasukkan kode kupon 6 digit, mungkin ini salah satu cara mereka untuk mencegah selain yang menjadi target ikut menginstal malware. Sehingga dapat terus di bawah radar.

Meskipun tidak memiliki kode kupon, mendownload aplikasi bukanlah masalah yang berarti, yang diperlukan hanyalah menambahkan “/download” ke URL.

Toko aplikasi palsu ini kemungkinan besar hanya salah satu metode distribusi yang digunakan oleh grup peretas Kalajengking Ekor Dua. Telemetri ESET dari tahun 2020 menunjukkan sampel yang meniru aplikasi yang bukan merupakan bagian dari toko aplikasi palsu ini.

Operasi Spyware

Berdasarkan penelitian ESET, malware tersebut terutama meniru identitas aplikasi perpesanan. Para pelaku mungkin telah memilih kedok ini untuk membenarkan berbagai izin yang diminta oleh malware.

Sebelum instalasi, Android/SpyC23.A meminta sejumlah izin, termasuk mengambil gambar dan video, merekam audio, membaca dan mengubah kontak, serta membaca dan mengirim SMS.

Setelah instalasi, malware meminta serangkaian izin tambahan yang sensitif, menggunakan teknik mirip manipulasi psikologis untuk menipu pengguna yang tidak berpengalaman secara teknis. Permintaan izin tambahan ini disamarkan sebagai fitur keamanan dan privasi:

- Dengan kedok “Messages Encryption” atau Enkripsi Pesan, aplikasi meminta izin untuk membaca pemberitahuan pengguna

- Dengan kedok “Private Messages” atau Pesan Pribadi, aplikasi meminta izin untuk menonaktifkan Play Protect

- Dengan kedok “Private Video Chat” atau Obrolan Video Pribadi, aplikasi meminta izin untuk merekam layar pengguna

Untuk mencegah menjadi korban spyware, ESET menyarankan pengguna Android untuk hanya menginstal aplikasi dari Google Play Store resmi.

Jika ada masalah privasi, masalah akses, atau batasan lain yang menghalangi pengguna untuk mengikuti saran ini, pengguna harus lebih berhati-hati saat mengunduh aplikasi dari sumber tidak resmi.

Sebaiknya Anda memeriksa pengembang aplikasi, memeriksa ulang izin yang diminta, dan menggunakan solusi keamanan seluler yang tepercaya dan mutakhir.