Credit image: Pixabay

ESET sejak tahun lalu sudah membahas mengenai Ransomware as a Service (RaaS) yang bisa menjadi tren di tahun 2017, prediksi itu berdasarkan pada alasan bahwa pengembang malware menjadikan ransomware sebagai franchise yang bisa digunakan oleh siapa saja, dirancang untuk mudah digunakan bahkan oleh mereka yang baru berkecimpung di dunia kejahatan siber,

Ditambah dengan sistem bagi hasil yang sangat menguntungkan bagi mereka yang mau mengoperasikan, porsi yang jauh lebih besar diberikan pada pelaksana lapangan sedangkan pengembang malware hanya mendapat sebagian kecil dari keseluruhan hasil yang diperoleh. Hal ini yang membuat RaaS menjadi metode yang sangat berbahaya bagi keamanan siber dunia.

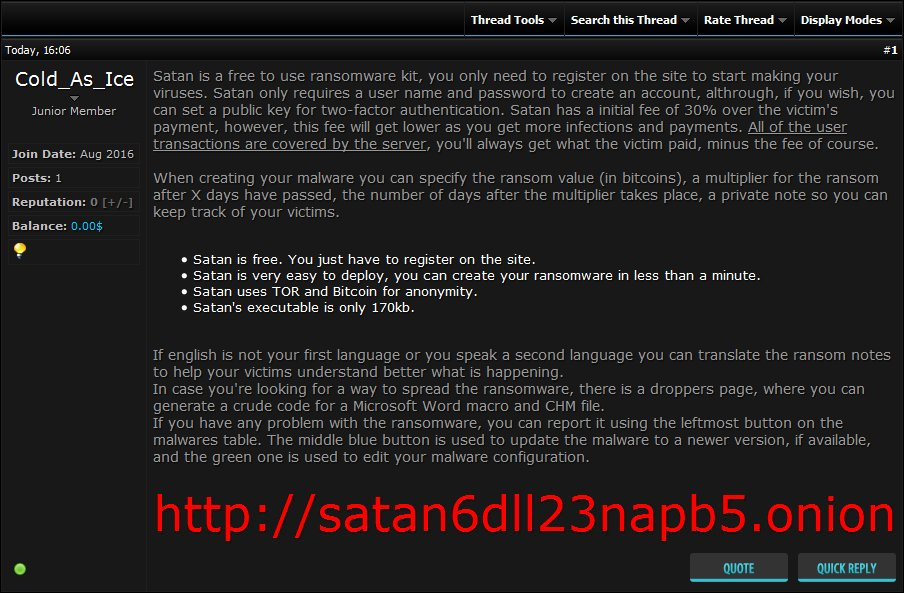

Kekuatiran tersebut mulai menjadi kenyataan dengan munculnya sebuah Ransomware as a Service yang bernama Satan, layanan ini memungkinkan setiap orang yang ingin menjadi penjahat siber dapat menjalankan ransomware cukup dengan mendaftarkan akun lalu dapat membuat versi ransomware yang bisa disesuaikan dengan keinginan mereka sendiri.

Apabila ransomware selesai dikonfigurasi sesuai keinginan, untuk pendistribusian ransomware diserahkan sepenuhnya kepada mitra pengguna, sementara RaaS akan menangani pembayaran tebusan dan menambahkan fitur baru. Sedangkan untuk pembagian keuntungan, pengembang malware akan mengambil 30% dari setiap pembayaran yang dilakukan korban.

Seperti namanya, RaaS Satan mengajak orang untuk berbuat kejahatan, bagi mereka yang masuk ke situs Satan yang hanya bisa ditemui di jaringan anonim TOR akan disambut dengan tampilan home page yang menjelaskan seperti apa layanan ini dan bagaimana cara mendapatkan uang menggunakan Satan RaaS.

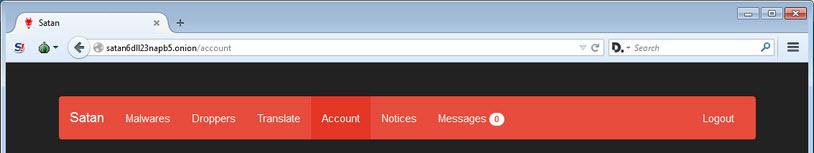

Setelah seseorang mendaftarkan sebuah akun dan login, mereka akan disambut dengan konsol afiliasi yang berisi berbagai halaman yang dapat mereka gunakan untuk membantu mendistribusikan ransomware mereka. Halaman ini adalah Malwares, Droppers, Translate, Account, Notices, dan Messages Pages.

Laman Layanan RaaS Satan dan Fungsinya

- Laman Malwares

Di sini memungkinkan pengguna untuk mengkonfigurasi berbagai pengaturan sesuai dengan versi mereka yang diinginkan dari Ransomware Satan. Kustomer dapat menentukan jumlah uang tebusan, peningkatan jumlah tebusan berdasarkan hari, dan jumlah hari untuk menentukan uang tebusan meningkat. - Laman Droppers

Memberikan kode yang membantu afiliasi dalam menciptakan macro Microsoft Word berbahaya atau installer CHM. Ini kemudian dapat digunakan untuk mendistribusikan ransomware melalui Spam atau cara lain. - Laman Translate

Laman ini memungkinkan afiliasi untuk memperluas bahasa yang digunakan oleh setan untuk ransom note. - Laman Account

Adalah tempat di mana afiliasi dapat melihat jumlah orang yang terinfeksi, jumlah yang dibayar, dan informasi lainnya. - Laman Notice

Yang akan digunakan untuk menampilkan pesan dari pengembang Raas, dan halaman Pesan yang dapat digunakan untuk permintaan “customer service”.

Cara Kerja Satan

Ketika Ransomware Satan diinstal, ia akan langsung memeriksa apakah komputer yang menjadi target berjalan di bawah mesin virtual, jika iya, Satan akan mematikan dirinya sendiri. Setelah dieksekusi Satan akan menyuntikkan dirinya menjadi TaskHost.exe dan mulai mengenkripsi data dengan mengincar tidak kurang dari 400 ekstensi pada komputer.

Setelah mengenkripsi file, Satan akan mengacak nama file dan menambahkan ekstensi.stn pada file terenkripsi. Sambil mengenkripsi file, ia juga menciptakan ransom note yang disebut ELP_DECRYPT_FILES.html di setiap folder di mana file telah terenkripsi.

Setelah selesai mengenkripsi komputer, ransomware ini akan menjalankan perintah C:\Windows\System32\cipher.exe” /W:C ungtuk menghapus semua data dari ruang yang tidak terpakai di C: Drive. baru setelah itu, Satan menampilkan ransom note yang berisi ID unik korban dan URL ke situs pembayaran Tor.

Ketika korban mengklik salah satu URL tertutup mereka akan dibawa ke situs pembayaran RaaS Satan di mana mereka bisa mendapatkan instruksi pembayaran.lebih lanjut.

Kesimpulan

Kita sering mendengar banyak ransomware menghindari komputer yang berada di bawah mesin virtual, karena virtual machine memiliki sistem keamanan yang dapat mengisolasi setiap serangan yang masuk.

Di dunia digital. Sistem ini sedang naik daun dan mendapat perhatian lebih dari kalangan pengusaha yang belakangan mulai banyak mengadopsi virtual mesin dalam jaringan mereka. Seperti ESET Virtualization Security misalnya yang mampu bersinergi dengan segala lingkungan virtual dan memberi perlindungan nyata terhadap segala serangan siber.

Lantas bagaimana dengan mereka yang tidak menggunakan virtualisasi? Melihat metode distribusi yang digunakan RaaS Satan yang masih mengandalkan spam email untuk menyebarkan ransomware secara masif, pengguna internet harus memiliki apa yang dinamakan Mail Security, ESET Mail Security misalnya mampu mendeteksi email berbahaya jauh sebelum masuk ke dalam sistem, bahkan mampu melihat isi email tanpa takut terinfeksi oleh ransomware yang dibawa.

Namun lebih dari itu semua, edukasi atas pemahaman keamanan siber harus ditempatkan pertama, karena manusia sebagai endpoint seringkali menjadi pangkal penyebab ransomware dapat masuk ke dalam komputer.

Sumber berita:

www.bleepingcomputer.com