Credit image: Pixabay

Hari ini kita akan membahas sekilas tentang sebuah ransomware baru yang disebut RSAUtil yang ditemukan para peneliti keamanan. RSAUtil didistribusikan oleh pengembang yang melakukan hacking ke layanan remote desktop dan mengunggah satu paket file. Paket ini berisi berbagai tool, file konfigurasi yang menentukan bagaimana ransomware dijalankan.

Untuk sementara ransomware ini saat ini belum bisa didekripsi secara gratis, para peneliti masih bekerja keras menemukan antidot untuk ransomware ini. Sebagai ransomware baru RSAUtil cukup menyulitkan meskipun bukan berarti tidak bisa ditaklukan.

Sebelum melihat komponen ransomware, mari kita awali dengan melihat konten paket yang diunggah oleh pengembang ransomware ke mesin yang diretas. Paket ini biasanya digunakan untuk pemasangan ransomware RSAUtil.

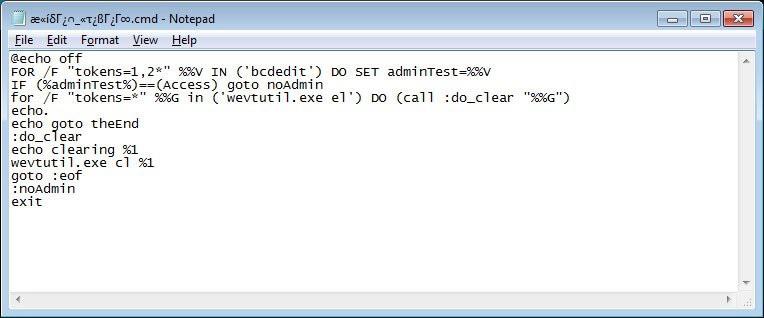

Mari melihat setiap file yang berada dalam paket, kita akan mulai pertama dengan file CMD. File ini digunakan oleh hacker untuk menghapus semua event log pada mesin untuk membersihkan jejak bagaimana mesin dikompromikan.

DontSleep_x64.exe dan DontSleep_x64.ini. File digunakan untuk menghentikan komputer agar tidak dalam posisi sleep atau berhibernasi. Hal ini dilakukan agar hacker tidak kehilangan koneksi dan sehingga ransomware tidak terganggu. Dan ini merupakan program legitimate yang digunakan oleh pengembang ransomware. Sedangkan How_return_files.txt adalah ransom note yang akan ditempatkan di setiap folder file yang dienkripsi.

Image.jpg terlihat seperti file image yang bisa diatur sebagai latar belakang desktop. Tapi, dalam pengujian sampel, file ini sepertinya tidak digunakan sama sekali, kecuali hacker secara manual mengubah latar belakang.

NE SPAT.bat digunakan untuk mengkonfigurasi berbagai pilihan layanan remote desktop. File ini dijalankan oleh hacker untuk membuat mereka tidak akan pernah terputus dari koneksi Remote Desktop saat sedang idle.

svchosts.exe, file terakhir dalam paket ini merupakan file ransomware RSAUtil. Selama finish diatur ke 0 di file config.cfg, saat dijalankan, ransomware akan memindai folder komputer, drive jaringan yang dipetakan, dan berbagi jaringan yang belum dipetakan untuk file dan mengenkripsinya.

Ransomware Bekerja

Saat peretas telah menyiapkan komputer menggunakan paket file CMD/batch dan file executable, lalu langkah berikutnya mereka siap untuk mengenkripsi target komputer. Untuk melakukan ini, mereka hanya menjalankan program svchosts.exe dan mulai memindai komputer, memetakan driver, dan jaringan berbagai yang belum dipetakan agar file dapat dienkripsi.

Tidak seperti kebanyakan ransomware, RSAUtil tidak memiliki daftar ekstensi file yang ditargetkannya. Ini berarti banyak executable di komputer akan terenkripsi juga, menjadi bagian yang paling menyebalkan saat mencoba menganalisa ransomware.

Saat mengenkripsi file, ia akan menggunakan kunci enkripsi yang ditemukan di file config.cfg dan menambahkan ekstensi ke file terenkripsi berdasarkan berbagai informasi di file konfigurasi. Misalnya bisa ditemukan, dalam setting sebagai berikut:

Id:83624883

Mail:helppme@india.com

Expansion:{MAIL}.ID{ID}

Artinya, ekstensi yang ditambahkan akan dalam format .helppme@india.com.ID83624883. Jadi sebuah file bernama coba.jpg akan dienkripsi sebagai coba.jpg.helppme@india.com.ID83624883.

Saat ransomware selesai mengenkripsi file, pada desktop muncul layar penguncian, disertai dengan pemberitahuan agar korban menghubungi helppme@india.com atau hepl111@aol.com untuk menerima instruksi pembayaran. Setelah pembayaran dilakukan, korban akan menerima kunci dekripsi yang dapat mereka masukkan ke dalam layar kunci untuk mendekripsi file mereka.

Ransomware juga membuat ransom note yang bernama How_return_files.txt di setiap folder di mana filenya telah dienkripsi. Catatan tebusan ini bisa dilihat di bawah dan berisi informasi yang sama seperti layar kunci.

Sumber berita:

https://www.bleepingcomputer.com