Credit image: Pixabay

Ransomware matrix tidak pernah menjadi pemain besar di dunia digital mereka mampu membatasi diri sehingga tidak menjadi pusat perhatian para peneliti keamanan, pendistribusian ransomware yang tidak menyebar luas membuat mereka dapat bertahan lama sampai sekarang.

Belakangan ransomware matrix anehnya melakukan distribusi secara besar-besaran menggunakan eksploit kit RIG, membuat peneliti keamanan penasaran untuk mencari tahu lebih jauh, dan apa yang ditemukan dalam Matrix cukup menarik, ransomware ini memiliki fitur seperti worm yang memungkinkannya menyebar di luar dari mesin awal yang terinfeksi melalui shortcut Windows dan upload statistik tentang jenis file yang terenkripsi.

Matrix dan Eksploit Kit

Ketika ransomware matrix pertama kali ditemukan sekitar bulan Desember 2016, ia tidak melakukan penyebaran secara masif bila dibandingkan distribusi gila-gilaan yang dilakukan oleh ransomware Spora atau Cerber.

Tapi, sekarang lain ceritanya, melihat matrix didistribusikan menggunakan eksploit kit RIG melalui operasi ElTest di seluruh dunia, mungkin ini akan mengubah peta eksploisitas penyebaran ransomware.

Hasil penelitian diketahui bahwa Matrix didistribusikan melalui situs yang diretas di mana skrip ElTest diinjeksikan ke dalamnya. Saat pengunjung mengunjungi salah satu situs yang diretas ini, jika sebelumnya ElTest menyuntikkan The HoeflerText yang mendistribusikan Spora, kini mereka berubah haluan dengan mendistribusikan ransomware matrix. Setelah iframe RIG dimuat, eksploit kit akan berupaya untuk mengeksploitasi program rentan pada komputer untuk menginstal ransomware Matrix.

Shortcut Berbahaya

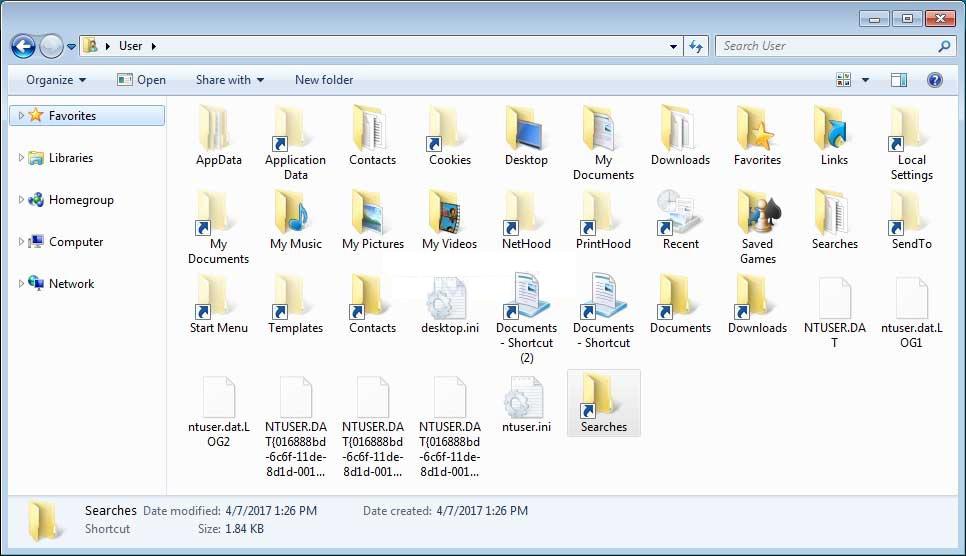

Beberapa varian ransomware matrix memiliki fitur worm yang memungkinkannya menyebar dan menginfeksi mesin lain melalui shortcut folder. Kehadiran fitur ini diketahui saat penelitian terhadap Matrix memasuki tahap enkripsi.

Matrix akan menyembunyikan folder dan kemudian menciptakan shortcut dengan nama yang sama, selanjut ia membuat salinan executable ransomware dan menyimpannya di desktop.ini dalam bahasa aslinya, tapi sekarang tersembunyi dalam folder.

Perhatikan bagaimana folder Dokumen dan Download sekarang menunjukkan simbol shortcut. Jika kita melihat properties shortcut ini, kita akan ditunjukkan bahwa ia mencoba untuk memulai sebuah program.

Perintah shortcut yang terinfeksi ini adalah:

%SystemRoot%\system32\cmd.exe /C explorer.exe “Documents” & type “Documents\desktop.ini” > “%TEMP%\OSw4Ptym.exe” && “%TEMP%\OSw4Ptym.exe”

Apabila pengguna mencoba untuk membuka folder Documents, langkah-langkah berikut akan dieksekusi:

- Gunakan explorer.exe untuk meluncurkan folder Dokumen tersembunyi sehingga pengguna dapat melihat file mereka seperti biasa dan segala sesuatu terlihat berjalan dengan benar.

- Salin folder Dokumen file desktop.ini, yang sebenarnya adalah executable ransomware, untuk %Temp%\ OSw4Ptym.exe.

- Jalankan% Temp%\OSw4Ptym.exe.

- Matrix sekarang akan menginfeksi komputer baru, atau jika berjalan pada komputer yang sudah terinfeksi, memeriksa file baru untuk dienkripsi.

Metode ini yang membuat Matrix mampu menyebar ke komputer baru melalui jaringan berbagi dan removable drive. Ransomware Matrix juga sering terlihat sedang di-update.

Sejak pertama kali ditemukan, ransomware ini sudah melakukan update sebanyak tiga kali, masing-masing versi memiliki karakteristik yang berbeda, ekstensi file terenkripsi, alamat email, dan nama file ransom note

Begitu Matrix berjalan, ia sangat aktif dengan server Command & Control. Dalam setiap tahap proses enkripsi, Matrix menghubungkan diri kembali ke server C2 dan mengeluarkan update untuk mengetahui seberapa jauh proses yang berlangsung.

Seperti Spora, Matrix juga akan mengunggah daftar ekstensi file dan jumlah file per ekstensi yang dienkripsi. Namun, masih belum diketahui apakah Matrix juga mengubah permintaan uang tebusan berdasarkan jenis file sudah diunggah.

Matrix juga menampilkan perilaku tertentu terhadap komputer yang telah mereka infeksi, berikut perilaku Matrix yang dimaksud:

- Menghapus Shadow Volume Copies sehingga korban tidak dapat menggunakannya untuk memulihkan file.

- Mengeksekusi Bcdedit.exe /set {default} recoveryenabled ada untuk mencegah korban melakukan pemulihan melalui recovery mode.

- Mengeksekusi Bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures untuk lebih mencegah akses ke opsi pemulihan.

- Memanfaatkan ransom note RTF dan file HTA ransom note.

Sumber berita:

https://www.bleepingcomputer.com