Credit image: Pixabay

Sebuah trik baru untuk menjebak pengguna komputer baru saja ditemukan oleh para peneliti keamanan siber. Perangkap jebakan yang dipasang oleh penjahat siber kali ini adalah melalui file PowerPoint yang akan mengunduh malware ke komputer korban melalui tautan, dan ini bisa dilakukan tanpa memerlukan skrip makro.

File PowerPoint berbahaya ini dikirimkan ke calon korban sebagai sebuah lampiran dalam email yang bertindak sebagai PO atau Purchase Order atau pada subyek tertulis Fwd:Confirmation. Sedangkan nama file PowerPoint itu sendiri adalah order&prsn.ppsx”, order.ppsx, or invoice.ppsx dan dari bukti lain juga ditemukan bahwa file tersebut disebar di dalam file zip.

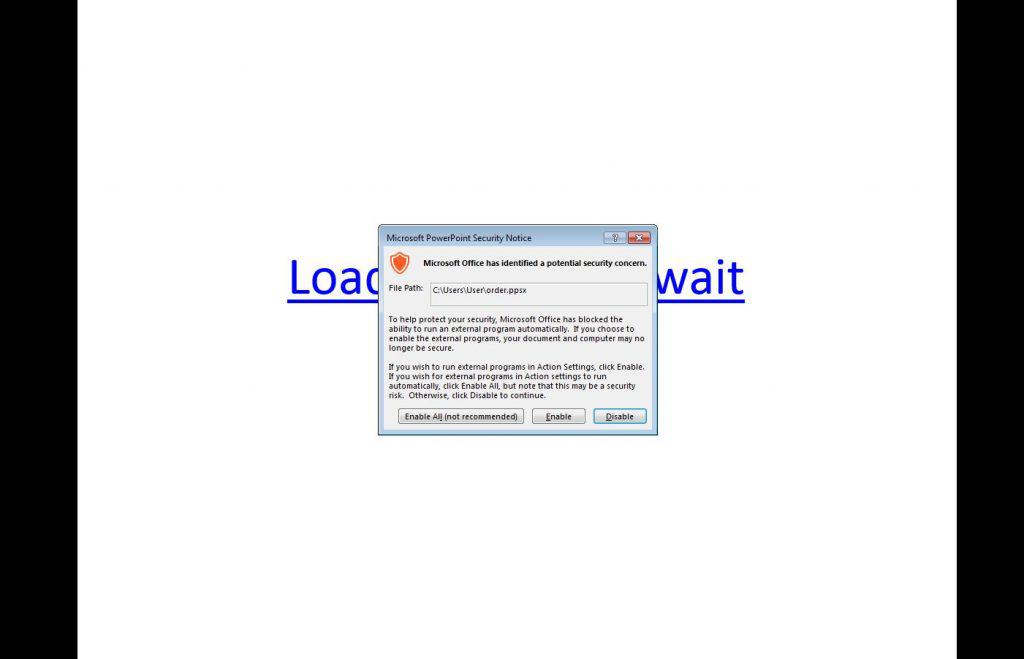

File PPSX identik dengan file PPTX, kecuali mereka memasukkan tampilan presentasi PowerPoint saat dibuka, daripada mode edit PowerPoint. File PowerPoint hanya berisi satu slide dengan konten berisi teks yang bertuliskan “Loading … Please wait”.

Setiap kali pengguna mengarahkan URL, kode berbahaya dijalankan yang akan mengaktifkan PowerShell dan mengeksekusi kode. Jika pengguna menggunakan instalasi Office dengan fitur keamanan Protected View diaktifkan, Office akan menghentikan serangan dari tempat yang terjadi.

Untuk pengguna dengan Protected View yang dinonaktifkan atau saat pengguna mengabaikan popup dan membiarkan kode dijalankan, kode PowerShell yang berbahaya akan mencoba terhubung ke http://cccn.nl/c.php dan mengunduh file lain.

File PPSX yang berbahaya mengunduh file EXE yaitu sebuah loader malware biasa, yang disimpan ke folder Temp lokal pengguna, dan kemudian mencoba meluncurkannya melalui eksekusi via cmd.exe.

Juru bicara Microsoft dalam keterangannya memberikan informasi terkait vektor serangan terjadi yang memanfaatkan PowerPoint.

Office Protected View diaktifkan secara default dan melindungi terhadap teknik serangan melalui PowerPoint. Microsoft mendorong pengguna untuk menerapkan kebiasaan komputasi yang baik secara online, dan berhati-hatilah saat mengaktifkan konten atau mengklik tautan ke halaman web.

Seperti penjelasan Microsoft dalam pernyataannya, Office melindungi terhadap teknik ini karena Office Protected diaktifkan secara default. Oleh karena itu bagi pengguna dan perusahaan yang mengetahui bahwa mereka telah mematikan fitur ini harus meninjau ulang kebijakan mereka untuk mempertimbangkan vektor serangan ini.

Sumber berita:

https://www.bleepingcomputer.com