Credit image: Pixabay

ESET sudah meramalkan bahwa ransomware akan terus berkembang biak dan memunculkan varian-varian baru, dari yang biasa saja sampai yang berbahaya, yang terbaru adalah ransomware Mole yang ditemukan saat diadakan penelitian terhadap oeprasi Spam besar-besaran belakangan ini.

Setelah memeriksa dan menganalisis sampel dari ransomware, ada kemungkinan Mole merupakan varian lain dari keluarga CryptoMix karena memiliki kesamaan dengan varian Revenge dan Cryptoshield. Jadi bisa dikatakan ini hanya varian sebuah keluarga ransomware yang sudah ada.

Infeksi Ransomware Mole

Penyebaran ransomware Mole dilakukan melalui kampanye email spam yang berpura-pura mengirimkan pemberitahuan. Email ini menyatakan bahwa paket tidak bisa dikirimkan dan kemudian menampilkan tautan sebuah situs yang berisi informasi tambahan.

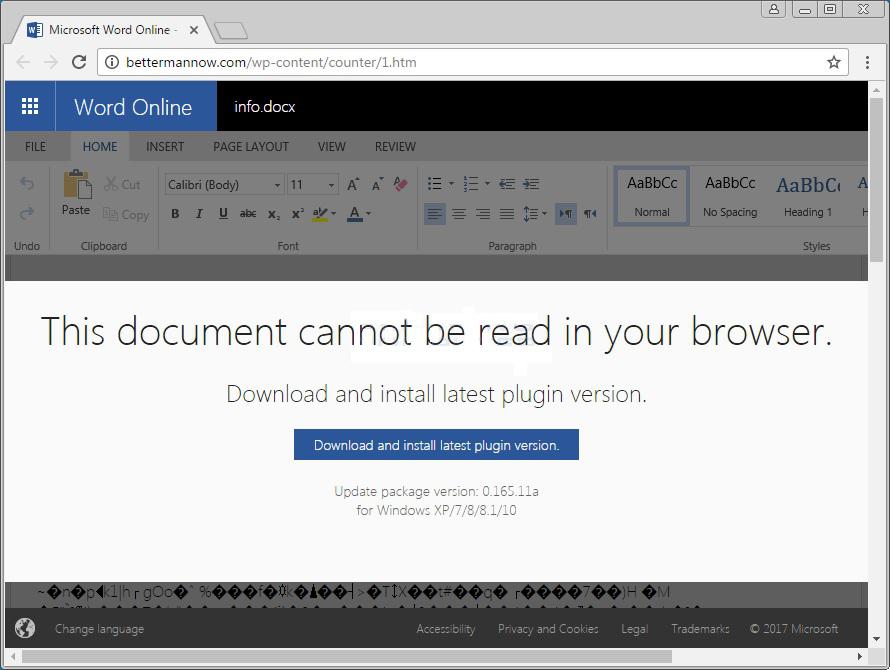

ketika pengguna mengklik tautan terlampir, ia akan mengarahkan ke sebuah situs online palsu Microsoft Word yang menampilkan dokumen yang seharusnya tidak terbaca. Laman ini menyatakan bahwa dokumen tidak bisa dibaca dalam browser dan meminta pengguna untuk mengunduh dan menginstal plugin..

Jika pengguna mengklik pada tombol unduh ia akan mengunduh sebuah file yang bernama plugin-office.exe atau pluginoffice.exe. Jika file ini dijalankan maka ransommware Mole terinstal.pada komputer korban.

Enkripsi Mole

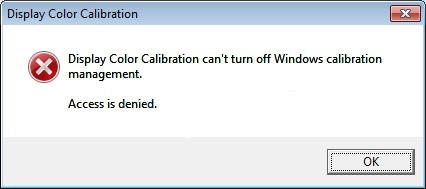

Setelah ransomware executable diunduh dan dijalankan pada komputer korban, ia kemudian menampilkan peringatan palsu yang dirancang untuk memaksa korban mengklik Yes pada permintaan UAC sehingga ransomware berjalan dengan hak admin.

Begitu pengguna menekan tombol OK pada prompt di atas, korban akan ditampilkan dengan Account Control prompt pengguna, yang meminta korban mengizinkan command “C:\Windows\SysWOW64\wbem\WMIC.exe” memproses panggilan membuat “%UserProfile%\pluginoffice.exe” dijalankan.

Setelah korban mengklik Yes, ransomware meluncur kembali dengan hak admin dan menghasilkan ID heksadesimal unik untuk korban. Id ini kemudian diserahkan ke server Command & Control, yang akan merespon dengan kunci publik enkripsi RSA-1024. Kunci ini akan digunakan oleh ransomware untuk mengenkripsi kunci enkripsi AES yang digunakan untuk mengenkripsi file korban. Kunci RSA disimpan dalam file %UserProfile%\AppData\Roaming

\26E14BA00B70A5D0AE4EBAD33D3416B0.MOLE.

Kemudian ransomware akan mengeluarkan perintah berikut untuk menonaktifkan pemulihan startup Windows dan menghapus Windows Shadow Volume Copies. Berikutnya, ransomware Mole memindai komputer untuk mencari file yang menjadi target dan bila menenmukannya, file tersebut langsung dienkripsi menggunakan enkripsi AES-256, mengganti nama file dan menambahkan eksytensi .mole pada bagian akhir file.

Dalam setiap folder di mana Mole mengenkripsi file, ia akan menciptakan ransom note bernama INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT. Tidak seperti kebanyakan infeksi ransomware, Mole tidak menciptakan varian HTML untuk ransom note.

Selesai dengan proses mengenkripsi, ransomwrae Mole menampilkan ransom note. Ransom note ini berisi informasi mengenai apa yang terjadi pada file korban, sebuah ID identifikasi personal, dan dua alamat email yang nbisa digunakan untuk menghubungi pengembang ransomware untuk mendapatkan instruksi pembayaran.

Alamat email yang dimaksud adalah oceanm@engineer.com and oceanm@india.com. Yang menarik perhatian adalah bahwa ransomware Revenge memiliki alamat email Mole00@writeme.com. Jadi, kemungkinan ada benang merah di sana.

Sumber berita:

https://www.bleepingcomputer.com