Credit image: Pixabay

Ransomware sudah menjadi hal yang umum dibicarakan, semua orang sepertinya sudah tahu betapa berbahayanya malware yang suka memeras korbannya saat ini. Setelah sebelumnya menginfeksi komputer, mengunci file dan memaksa korban membayar tebusan untuk memulihkan data kembali.

Ransomware biasanya secara konvensional menginfiltrasi sistem melalui lampiran email dalam bentuk berkas .zip atau .docm. Di masa lalu, penjahat siber akan mengirimkan file-file ini ke siapa saja dan semua orang dalam serangan acak dan berharap beberapa ada yang membukanya. Kini Ransomware lebih cerdas dan lebih bertarget. Peretas mengelabui korban dengan menyamar sebagai CEO atau Direktur via kiriman email.

Pengembang ransomware Locky termasuk yang paling rajin dalam berinovasi menggarap varian-varian baru Locky termasuk juga dalam metode penyerangan yang tidak melulu menggunakan cara konvensional melalui email.

Sebelumnya Locky pernah hadir melalui serangan memanfaatkan Nuclear Exploit Kit, pernah juga Locky menyerang melalui Facebook Messenger dan Flash Player dan paling terkenal suka mengganti-ganti ekstensi untuk mengelabui pengguna dan peneliti keamanan. Ekstensi yang pernah digunakan antara lain adalah: .zepto, .sh*t, .thor, .aesir, .zzzz, dan .osiris

Laboratorium ESET dalam penelitian yang mendalam terhadap ransomware Locky menemukan metode dan langkah-langkah yang digunakan pengembang ransomware untuk menghindari berbagai lapisan keamanan yang disiapkan. Meskipun memiliki kemampuan bersembunyi di bawah radar antivirus, ESET masih mampu mendeteksinya sebagai Win32/Filecoder.Locky.

Kini melalui operasi spam yang besar, Locky kembali lagi dan sudah didistribusikan ke seluruh dunia. Locky merupakan salah satu ransomware ganas yang mampu bertahan di alam maya merupakan ransomware dengan penyebaran paling tinggi di antara ransomware lainnya.

Layaknya Cerber dan Spora, Locky semakin kuat menjejakkan kakinya di dunia kejahatan siber, apalagi ransomware ini diketahui memperoleh keuntungan besar dari uang tebusan paling banyak selama 2016.

Dengan serangan terbaru besar-besaran belum lama ini, semakin menunjukkan eksistensi Locky, karena sebelumnya, Locky sempat mengalami penurunan aktivitas hingga 80% pada bulan-bulan sebelumnya namun kini mereka mulai menggila lagi.

Spam Email Diablo6

Para peneliti keamanan telah menemukan varian baru Locky sedang aktif bergerak dalam jumlah besar melalui email. Varian baru Locky ini menambahkan ekstensi .diablo6. Operasi serangan melalui distribusi email spam yang berisi baris subjek yang mirip dengan E [date] (random_numer) .docx. Misalnya, E 2017-08-09 (698) .docx. Badan pesan hanya menyatakan “File terlampir. Terima kasih”.

Email ini berisi file ZIP yang menggunakan nama yang sama dengan baris subjek, yang berisi skrip downloader VBS. Skrip ini berisi satu atau beberapa URL yang akan digunakan script untuk mengunduh ransomware Locky yang dapat dieksekusi ke folder %Temp% dan kemudian dijalankan.

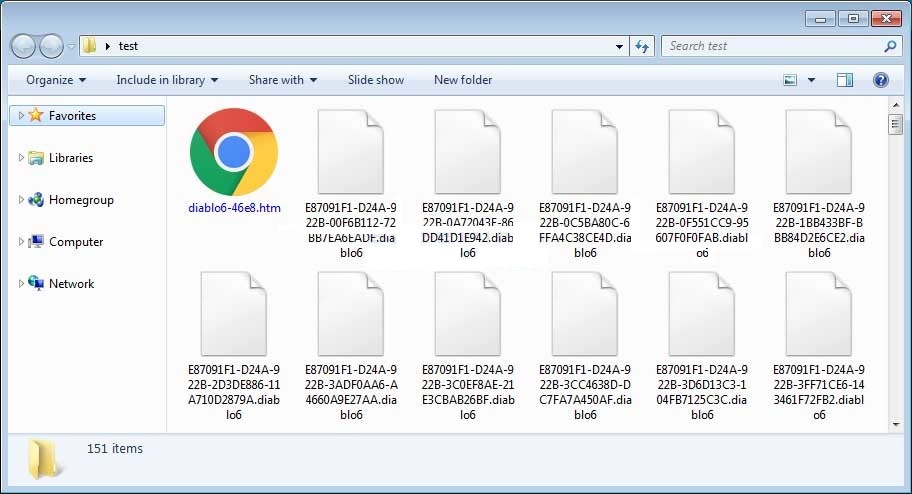

Setelah file diunduh dan dijalankan, komputer akan memindai file dan mengenkripsinya. Bila varian Locky ini mengenkripsi file maka ia akan mengubah nama file dan kemudian menambahkan .diablo6.

Pada saat mengganti nama file, ia menggunakan format [first_8_hexadecimal_chars_of_id] – [next_4_hexadecimal_chars_of_id] – [next_4_hexadecimal_chars_of_id] – [4_hexadecimal_chars] – [12_hexadecimal_chars] .zepto. Contoh: E87091F1-D24A-922B-00F6B112-72BB7EA6EADF.diablo6.

Saat ini situs pembayaran TOR Locky Decryptor meminta uang tebusan yang ditetapkan sebesar 0,49 BTC atau sekitar $1.600 USD. Para peneliti keamanan sampai detik ini masih berusaha keras menmbuat decryptor untuk ransomware Locky .Diablo6

Satu-satunya cara untuk memulihkan file terenkripsi adalah melalui backup, atau jika beruntung, melalui Shadow Volume Copies. Meskipun Locky berusaha untuk menghapus Shadow Volume Copies, dalam kasus yang jarang terjadi, infeksi ransomware gagal melakukannya karena alasan apapun. Karena itu, jika tidak memiliki back up data, ESET selalu menyarankan orang mencoba upaya terakhir untuk memulihkan file terenkripsi dari Shadow Volume Copies.

Sumber berita:

https://www.bleepingcomputer.com