Credit image: Pixabay

Pemilik Mac OS X kali ini harus lebih berhati-hati dan terus waspada setelah beberapa minggu terakhir muncul sebuah malware baru yang memanfaatkan celah baru dari fitur Gatekeeper yang dinonaktifkan dengan menyamarkan diri seperti sebuah teks biasa atau file image yang kemudian menginstal malicious code ke dalam Mac Anda.

Keberadaan malware ini pertama kali berhasil dideteksi oleh ESET sebagai OSX/Keydnap. Keydnap berhasil diketahui berdasarkan hasil analisis ESET yang didapat dari berbagai sampel yang diuji, dari penelitian yang dilakukan Keydnap ternyata dirancang khusus untuk menyerang Mac OS X setiap hari, dan memiliki kemampuan mengambil password yang tersimpan dalam Mac.

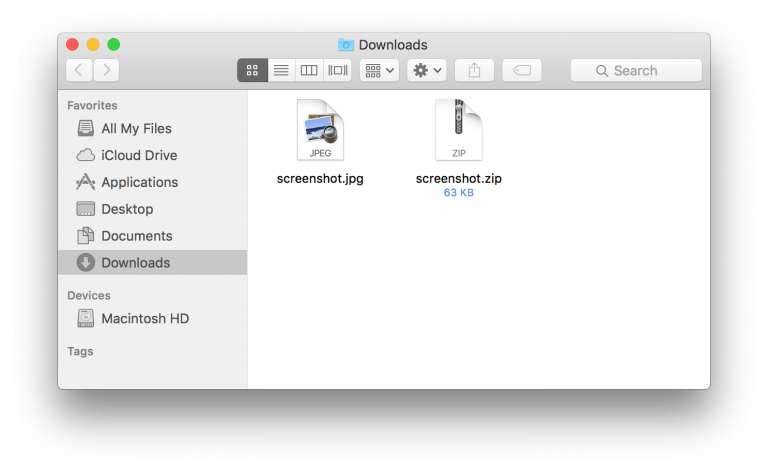

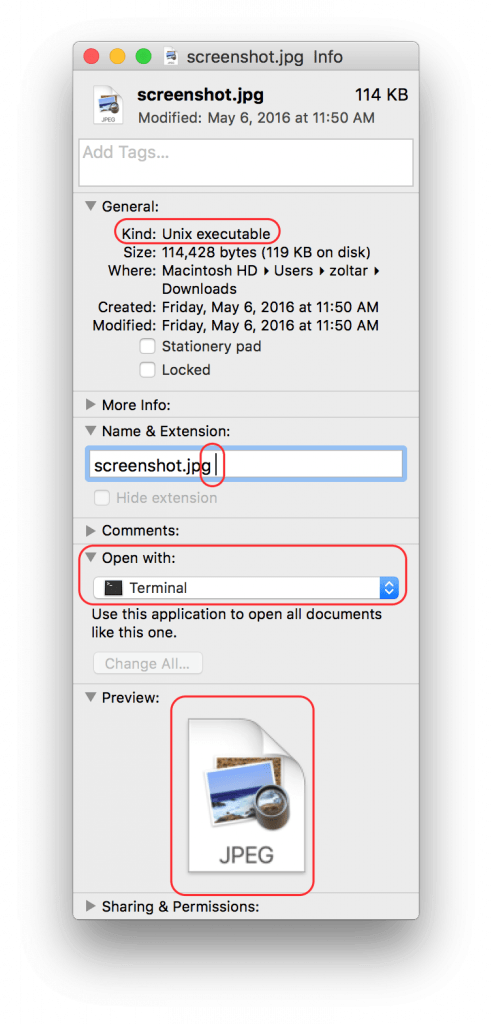

Malware Keydnap dapat masuk dan menyelinap dengan cara menjadi file kompresi .zip yang berisi dokumen yang terlihat seperti file teks biasa atau image. Namun file tersebut memiliki ruang tambahan yang membuka Mach-O executable dalam terminal secara default.

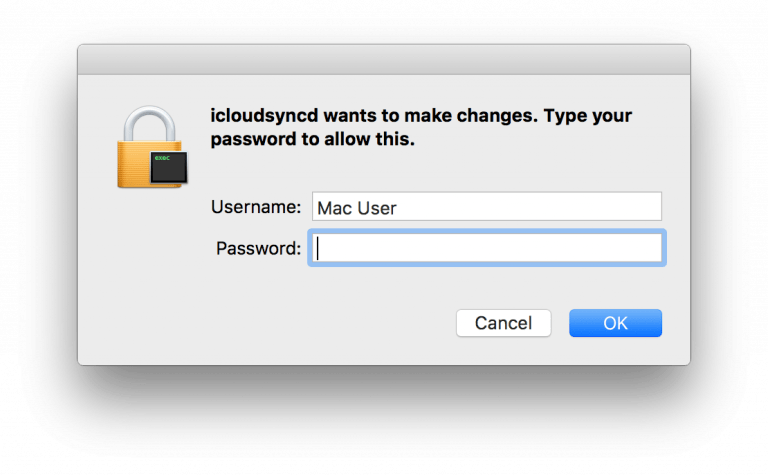

Keydnap memiliki kemampuan mencuri password dan kunci-kunci yang tersimpan didalam keychain OS X, dan untuk membangun backdoor permanen ke dalam sistem sehingga memungkinkan pelaku meng-update atau uninstal malware, mengunduh file execute dan script Python dari URL dan meminta hak admin pada saat pengguna menjalankan aplikasi.

Downloader OSX/Keydnap

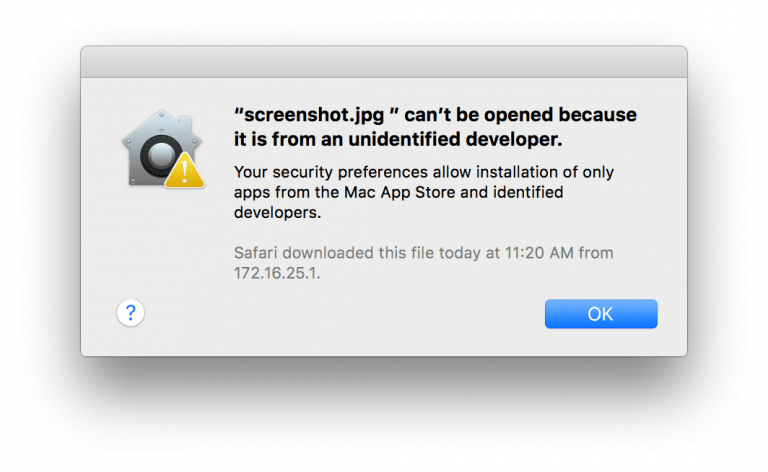

Downloader Keydnap merupakan Mach-O executable, dengan demikian jika file diunduh dari internet browser dan fitur Gatekeeper saat itu dalam posisi aktif, default dalam versi terbaru OS X dan MacOS tidak mengijinkan untuk dijalankan dan akan memberi peringatan kepada user.

Downloader Keydnap mempunyai fungsi sebagai berikut:

1. Mengunduh dan menjalankan komponen backdoor.

2. Mengganti isi dari downloader Mach-O executable dengan perangkap menggunakan file embedd base64 encoded atau mengunduhnya dari internet.

3. Membuka dokumen perangkap atau jebakan.

4.Menutup Terminal yang terbuka.

Dokumen perangkap mengganti file downloader mach-O, yang artinya malicious executable mulai saat itu akan tampil sebagai file ZIP. Downloader mengunduh backdoor yang akan menambahkan entry ke direktori LaunchAgents sehingga dapat bertahan apabila komputer reboot berulangkali.

Ketika pengguna mencoba membuka file maka Terminal sesaat akan terbuka dan malware mulai mengeksekusi kode, hal ini bisa terjadi jika pengguna menonaktifkan fitur Gatekeeper pada Mac karena fitur ini berfungsi mencegah penginstalan dari untrusted developers.

Dengan tidak aktifnya Gatekeeper memberi ruang bagi malware OSX/Keydnap menginstal komponen backdoor dan mengeksekusinya setiap kali komputer reboot. Malware kemudian akan menipu dengan menyediakan akses root dan menunggu sampai pengguna membuka aplikasi lain kemudian menampilkan prompt sebagai login Anda.

Setelah malware memperoleh akses root, OSX/Keydnap akan mengincar keychain Anda dan upload username dan password ke server. Jika Anda mempunyai rincian kartu kredit dan informasi lain yang tersimpan dalam Mac, malware akan ikut mengupload semua tanpa terkecuali.

Analisis Penutup

Analisis lebih lanjut dari ESET juga menunjukkan bahwa malware Keydnap telah menargetkan peneliti keamanan dan user dari forum bawah tanah seperti yang terlihat dari sampel dari dokumen perangkap yang berisi nomer kartu kredit, screenshot dari panel C & C dan botnet buangan.

Satu hal penting lain yang harus diingat adlah bahwa pembuat malware ini mengambil contoh proof of concept tersedia pada Github yaang disebut Keychaindump. Namun demikian malware ini tidak akan mampu bekerja selama fitur keamanan Gatekeeper aktif maka dengan sendirinya akan memblokir file mengeksekusi dan menampilkan pesan peringatan. Fitur keamanan Gatekeeper hanya tersedia pada versi OS X terbaru.

Jika Anda menggunakan Mac, pastikan untuk tidak mengunduh file dari situs untrusted dan malicious, tidak mengunduh lampiran dari email yang tidak dikenal dan pastikan untuk selalu meng-upgrade sistem operasi OS X terbaru.

Sumber berita:

www.welivesecurity.com

www.helpnetsecurity.com

www.v3.co.uk

www.hackread.com

www.cultofmac.com