Credit image: Pixabay

Versi pertama Ransomware AES-NI, dikenali sebagai Win32/Filecoder.AESNI.A, dikenal dunia pada Desember 2016. Untungnya, untuk varian ini beberapa kunci utama dekripsinya sudah disebarkan secara umum. Kemudian, pengembang Ransomware AES-NI merilis varian kedua Win32/Filecoder.AESNI.B dan varian ketiga yang didetesi ESET sebagai Win32/Filecoder.AESNI.C.

Meskipun tidak semasif WannaCry, Ransomware AES-NI termasuk salah satu yang ditakuti di dunia digital. Peneliti ESET yang baru saja selesai menggarap decryptor untuk Ransowmare Crysis tidak tinggal diam, dibuatlah anti tesis AES-NI, sebuah decryptor baru untuk memulihkan file terinfeksi.

Ransomware AES-NI B dan AES-NI C berhasil ditaklukan tak lama setelah master key untuk Ransomware AES-NI dipublikasikan. Berdasarkan hal tersebut, peneliti ESET menyusun formula yang membuahkan alat dekripsi sebagai antidot AES-NI.

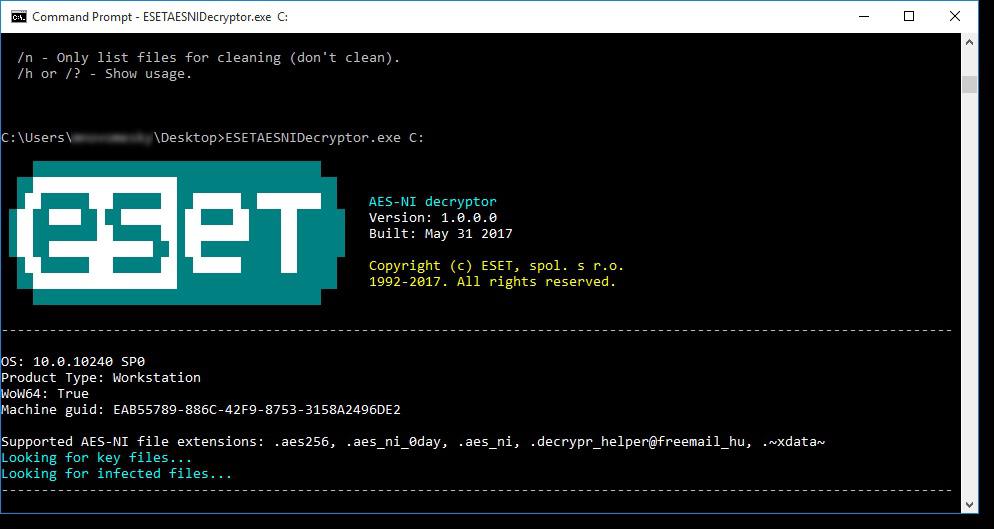

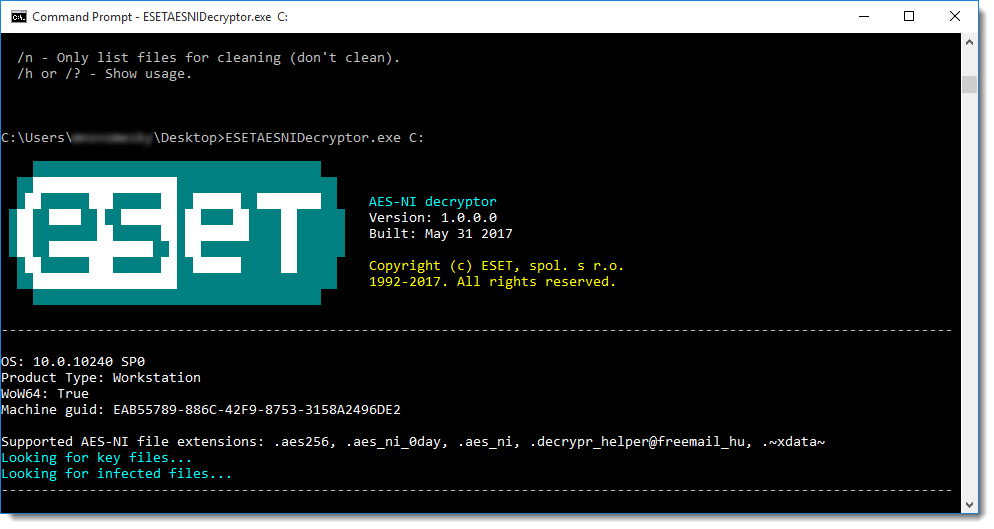

Tool besutan ESET berfungsi mendekripsi setiap file yang dienkripsi oleh kunci RSA offline yang digunakan oleh ransomware, sehingga semua file yang memiliki ekstensi tambahan .aes256, .aes_ni, dan .aes_ni_0day dapat dipulihkan kembali seperti sediakala. Begitu pun file yang terinfeksi oleh AES-NI varian C dengan ekstensi .~xdata~.

Menurut Director Marketing PT Prosperita – ESET Indonesia Chrissie Maryanto terkait peluncuran decryptor AES-NI mengatakan: “Decryptor AES-NI merupakan sumbangsih para peneliti ESET terhadap dunia digital, bagi korban yang masih memiliki file terenkripsi oleh ransomware AES-NI sekarang dapat mengunduh decryptor AES-NI dari halaman utilities ESET. Dan sebagai informasi tambahan tentang cara penggunaan untuk tool decryptor ini, pengguna dapat melihat panduannya di ESET Knowledge Base dengan alamat http://kb.eset.co.id/index.php?solution_id=1267.”

Cerita menarik dibalik Ransomware AES-NI, pihak pengembang mengaku jika source code mereka telah dicuri awal tahun ini, kemudian dikembangkan oleh peretas lain dan didistribusikan secara bebas.

Yang menjadi masalah adalah penyebaran malware ini dilepas di Rusia dan negara pecahannya, sementara pengembang aslinya melarang keras peredaran ransomware di sana.

Karena ini merupakan taktik umum bagi pengembang ransomware asal Rusia agar terhindar tuntutan hukum dari pemerintah mereka.

Berikut daftar extensions ransomware AES-NI yang dapat didecrypt:

- .aes256

- .lock

- .aes_ni_0day

- .aes_ni

- .decrypr_helper@freemail_hu

- .~xdata~

Manual dekripsi dapat dilihat di http://kb.eset.co.id/index.php?solution_id=1267

“Saat ini ESET sendiri sudah melengkapi solusinya dengan Anti-Ransomware sebagai tindakan preventif. User hanya perlu mengaktifkan fitur Anti-Ransomware,” tutup Chrissie.