Credit image: Pixabay

Sebuah aplikasi berbahaya baru mencoba untuk menyamarkan dirinya sebagai browser Google Chrome untuk menipu korban agar memasukkan informasi kartu pembayaran mereka. Aplikasi ini sampai sekarang masih aktif dan terus mengirimkan rincian pengguna ke alamat email AOL.

Aplikasi pencuri kartu ini berbeda dari yang sejenisnya bahkan punya kemampuan dan fungsi yang lebih baik atau di atas malware serupa, yang sebagian besar tidak lebih dari aplikasi yang setengah jadi, dan seringkali sangat mudah mengenalinya sebagai aplikasi berbahaya hanya dilihat dari grafis unik dan desainnya.

Aplikasi yang dimaksud adalah Betaling – Google Chrome.exe, Aplikasi ini berusaha mengecoh pandangan semua orang dengan berpura-pura sebagai Google Chrome yang terlihat sangat sempurna dan bisa menipu siapa saja. Betaling menggunakan ikon Chrome dan window layout, lengkap dengan address bar, dan ikon kunci HTTPS untuk mengelabui pengguna mereka pada situs nyata.

Kelemahan Betaling

Betaling bukan Google Chrome yang sempurna, karena bagi pengguna yang berpengalaman pasti bisa melihat ada kekurangan pada apliaksi ini, terlihat dari beberapa petunjuk yang tampak.

- Sebagai permulaan, aplikasi berbahaya ini mengharuskan pengguna untuk menginstal versi minimum Framework 4.0 atau lebih tinggi, sebuah persyaratan yang tidak pernah dicantumkan dalam Google Chrome asli.

- Aplikasi betaling juga menggunakan standar Windows 8/8.1/10 gaya Metro, bahkan ketika berjalan pada Windows 7 PC.

- Betaling mencoba untuk mengelabui pengguna agar berpikir itu adalah Chrome asli, di luar ikon kunci dan address bar, Selebihnya dari Chrome UI telah hilang, seperti tab bar, menu, tombol Chrome, dan lain-lain.

- Terakhir, hanya tombol close yang bekerja. Pengguna tidak dapat mengubah ukuran jendela, tidak bisa di-minimize, tidak bisa membuatnya fullscreen, tidak bisa melakukan drag, dan tidak dapat memasukkan URL baru.

Bagi pengguna internet yang sudah berpengalaman tentu bisa melihat dengan seksama di mana kesalahan pada Betaling, tapi tidak bagi yang lain, karena terbukti sejak dulu bahwa malware dalam aplikasi yang canggih seringkali berhasil menginfeksi ratusan sampai ribuan pengguna, artinya betaling dan UI-nya bisa sangat efektif..

Para peneliti keamanan yang pernah melihat Betaling terkesan dengan desain yang dibuat sedemikian rupa, hampir tiada cacat. Jika dilihat sekilas tentu orang akan berpikir Betaling merupakan halaman phishing dimuat dalam browser Chrome namun baru menyadari bahwa itu bukan phishing sama sekali karena tidak adanya jendela Chrome sama sekali di sana.

Jebakan Kartu Kredit

Saat ini, antarmuka Betaling ini hanya tersedia dalam bahasa Belanda, yang sama artinya dengan mengatakan bahwa Belanda menjadi sasaran utama dari serangan malware Betaling. Dari tampilan Google Chrome ini Betaling kemudian menampilkan form untuk kartu kredit

Form untuk pembayaran apliaksi tersebut ditampilkan dalam jendela Chrome palsu untuk input pengguna seperti kebanyakan halaman phishing, dan beberapa validasi data yang akan menampilkan jendela error atau kesalahan jika pengguna memasukkan data yang salah.

Jika benar data yang dimasukkan, Betaling mengumpulkan semua informasi tersebut dan mengirimkannya ke alamat email AOL di whatsapp.hack@aol.com. Alamat email ini ditemukan ketika para peneliti keamanan menganalisis source code aplikasi. Mengakses kotak masuk, di sana ditemukan log terbaru, termasuk data uji yang dimasukkan saat tes, menunjukkan bahwa aplikasi bekerja dengan baik.

Selain log terbaru dari Betaling, peneliti juga menemukan log dari keylogger tak dikenal. Log ini berasal dari data pada Januari 2016, termasuk di dalamnya rincian data dari korban di seluruh dunia.

Keylogger tidak dikenal ini memiliki kata entri awal untuk log keylogger berisi serangkaian alamat email berulang. berdasarkan logika, alamat email ini diduga milik dari pengembang malware, yang digunakan untuk pengujian, selama pengembangan keylogger dan peluncuran berikutnya.

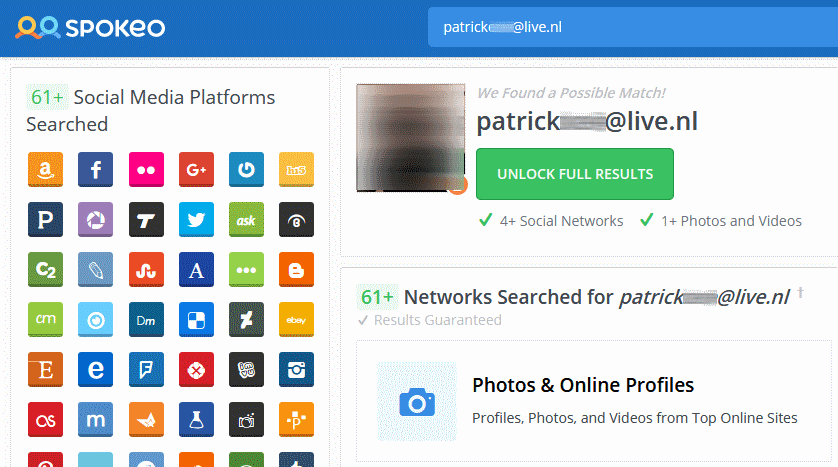

Dua email ini, patrick***@live.nl dan patrick*******@gmail.com, juga terkait dengan akun di jaringan sosial Spokeo.

Selanjutnya, berkas PDB Betaling meliputi path kompilasi “C:\Users\Patrick\”, dan file Betaling EXE juga ditandatangani sendiri oleh sertifikat otoritas legitimate bernama “CN = DESKTOP-PC\Patrick”.

Keduanya konsisten menyebutkan nama “Patrick” dengan dua alamat email yang ditemukan di entri log pertama keylogger ini. Langkah selanjutnya diserahkan kepada pihak berwenang untuk menyelidiki dan menentukan apakah pemilik dua alamat email tersebut adalah orang yang bertanggung jawab di balik Betaling atau tidak.

Sumber berita:

https://www.bleepingcomputer.com