Credit image: Pixabay

Pengembang malware belakangan melakukan kamuflase untuk membuat bingung dan menipu pakar keamanan siber dunia dalam memerangi kejahatan dunia digital.

Seperti Petya yang awalnya diduga sebagai ransomware karena mengambil source code Petya sebagai dasar pembuatan malware baru, sebuah malware yang dirancang untuk menghapus atau merusak data dalam komputer terinfeksi.

Lalu trik tipu menipu ini ditiru oleh ransomware Cerber, malware pemalak yang terkenal sebagai RaaS dan memiliki sampai 6 versi tersebut, tiba-tiba mengganti namanya menjadi CRBR Encryptor dalam ransom note mereka.

Mungkin pengembang ingin membuat para peneliti mengira ini ransomware baru. Tapi, tidak semudah itu, karena berdasarkan database tentu saja data perkembangan Cerber terpantau dengan secara detil.

Metode Penyebaran CRBR Encryptor

Saat ini ransomware Cerber atau CRBR didistribusikan dalam beberapa cara yang berbeda. Berikut metode penyebaran Cerber terbaru:

Menggunakan Eksploit Kit MagnitudeEK, dengan memanfaatkan eksploit kit ini, pengembang malware mampu menginstal Cerber pada komputer korban yang rentan saat pengguna mengunjungi situs-situs yang sudah diinjeksi dengan MagnitudeEK. Dengan kata lain korban tidak sadar saat komputer mereka sedang dienkripsi.

Pengunaan spam email yang menyamar sebagai tim keamanan Microsoft. Email yang disebar ini menyatakan bahwa telah terjadi sebuah aktivitas sign in tidak biasa terdeteksi pada akun Microsoft target dan kemudian meminta korban untuk membuka lampiran untuk mendapatkan instruksi lebih lanjut. Lampiran ini adalah file zip dengan lampiran JS, yang apabila dibuka, akan mengunduh file eksekusi Cerber ke %Temp% dan menjalankannya.

Kedua metode di atas merupakan model distribusi Cerber terkini, tetapi peneliti ESET menyakini bahwa metode tersebut bukan satu-satunya yang digunakan untuk mendistribusikan Cerber, mengingat Cerber adalah sebuah RaaS, yang artinya pihak penyewa bisa bebas menyebarkan ransomware dengan berbagai cara sesuai dengan kemampuan penggunanya. Karena itu, ESET menyarankan agar pengguna tetap berhati-hati, khususnya pada email masuk, yang sering menjadi alat penyebaran ransomware secara konvensional.

Cara Enkripsi CRBR Encryptor aka Cerber

Tidak banyak yang berubah dengan Cerber dalam hal enkripsi sebenarnya. Saat mengenkripsi file, seringkali membuat administrator sistem kebobolan, ransomware ini juga masih mengacak nama file.

Saat berjalani, Cerber saat ini akan mengirimkan paket statistik UDP ke alamat IP 77.12.57.0/27, 19.48.17.0/27, & 87.98.176.0/22. Kemudian, varian baru ini akan membuat ransom note yang diberi nama

_R_E_A_D ___ T_H_I_S ___ {RAND} _. Hta dan

_R_E_A_D ___ T_H_I_S ___ {RAND} _. Txt

Termasuk latar belakang desktop, yang semuanya mengatasnamakan dirinya sebagai CRBR Encryptor daripada memakai nama lazimnya Ransomware Cerber.

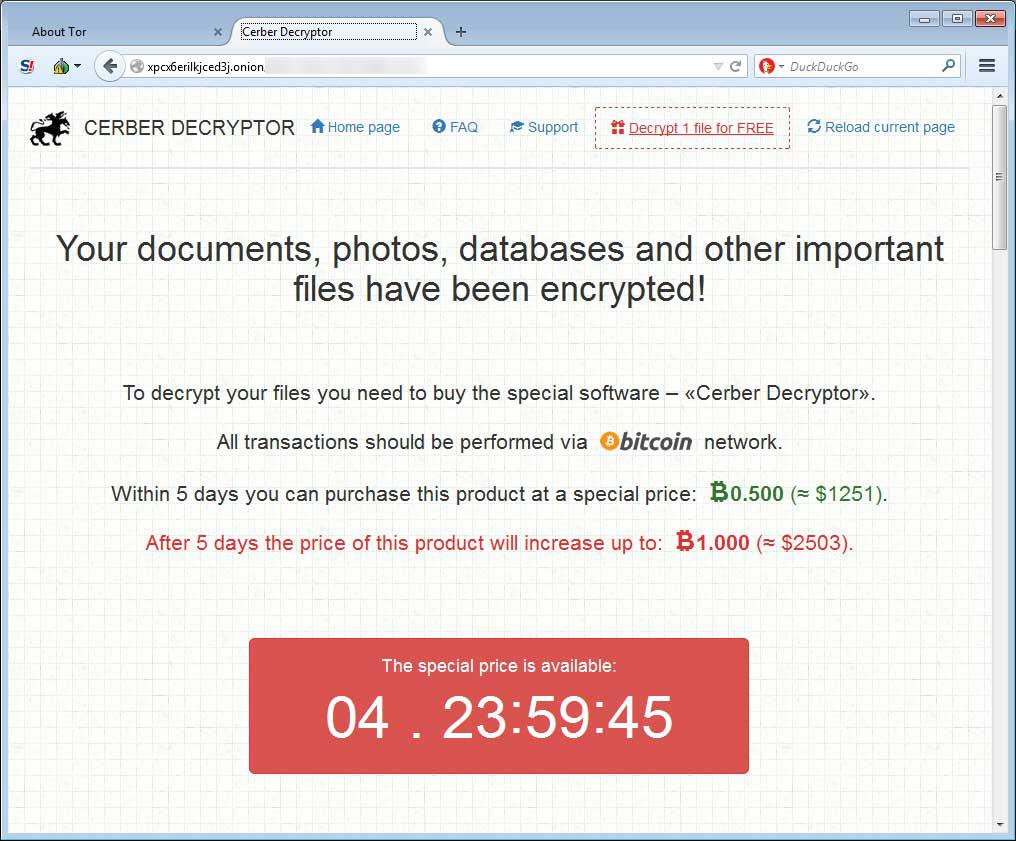

Sementara untuk situs pembayaran Tor mereka, masih tetap sama kecuali permintaan bitcoin menjadi .5 BTC, yang kemudian meningkat 1 bitcoin setelah 5 hari. Seperti dalam gambar, pengembang ransomware memasang timer untuk memberi tekanan psikologi pada korban untuk segera membayar atau harus membayar lebih banyak jika batas waktu yang diberikan telah lewat.

Selain hal di atas tidak ada perbedaan besar lainnya yang terdeteksi dan saat ini, peneliti keamanan masih berusaha keras menemukan alat decryptor untuk varian baru Cerber ini.

Dari apa yang dipaparkan, pengembang malware sepertinya secara kontinyu melakukan pembaruan terhadap malware yang dikembangkannya, sebagai cara untuk mengelabui korban dan peneliti keamanan agar tidka mudah terdeteksi. Dan evolusi ini sudah menjadi tren di dunia bawah tanah untuk dapat bertahan hidup lebih lama dan mengeruk keuntungan sebanyak-banyaknya.

Sumber berita:

https://www.bleepingcomputer.com/