Credit image: Pixabay

Selama dua tahun terakhir ransomware Android mengalami penurunan aktivitas setelah sebelumnya membuat gebrakan pada pengguna smartphone. Itu dulu, kini sebuah keluarga baru ransomware Android muncu kembali ke permukaan, kehadirannya terdeteksi oleh ESET Mobile Security sebagai Android/Filecoder.C.

Varian baru ini didistribusikan melalui berbagai forum online, menggunakan daftar kontak korban, menyebar lebih lanjut via SMS dengan tautan berbahaya. Karena limitasi target dan kelemahan di kedua pelaksanaan operasi dan enkripsi, dampak dari ransomware baru ini menjadi terbatas. Meski demikian jika pengembang malware memperbaiki kelemahan dan operator mulai menargetkan sasaran yang lebih luas ransomware Android/Filecoder.C bisa menjadi ancaman serius.

Ransomware Android/Filecoder.C telah didistribusikan melalui posting di Reddit dan forum XDA Developer. ESET telah melaporkan aktivitas berbahaya tersebut pada pihak Reddit maupun XDA yang kemudian dihapus dengan cepat, namun profil pengirim di Reddit masih bertahan artikel ini dipublikasi. Dari hasil penelusuran aktivitas mereka sudah berlangsung sejak Juli 2019.

Cara kerja

Dari operasi ransomware yang ditemukan diketahui bahwa gerakan mereka didasarkan pada dua domain, dikendalikan oleh peretas yang berisi file Android berbahaya untuk diunduh. Peretas memikat calon korban ke domain tersebut melalui posting atau komen di Reddit atau XDA developer.

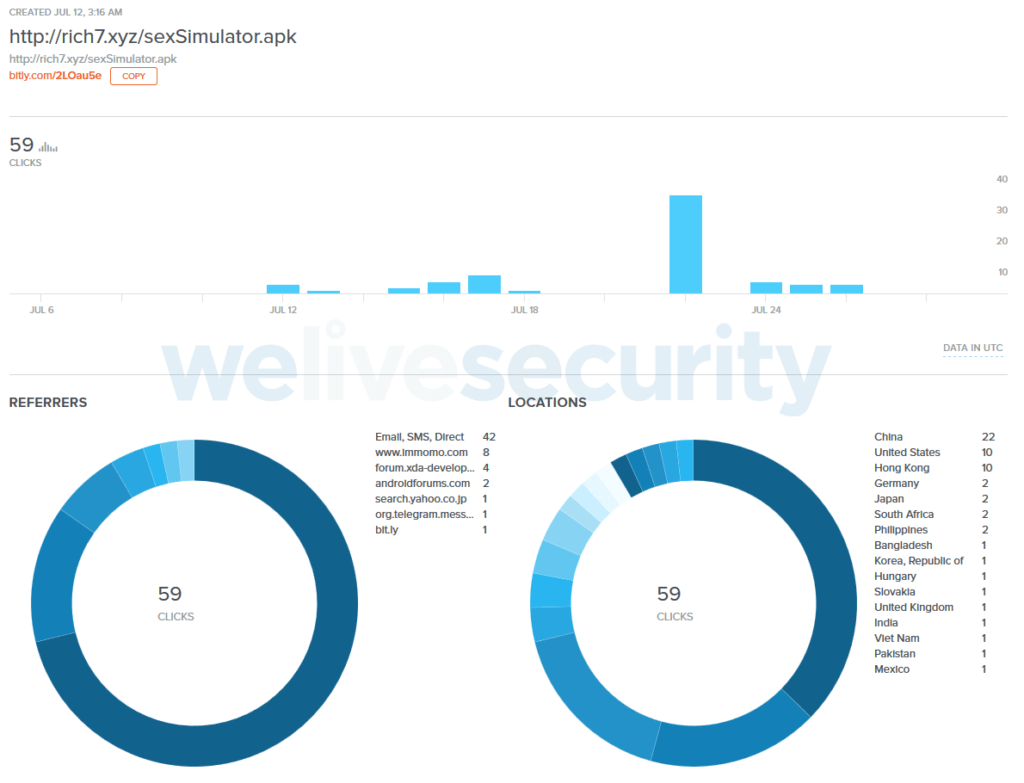

Kebanyakan topik yang diangkat dalam posting di Reddit terkait dengan pornografi, ESET juga melihat mereka menggunakan posting berbau teknis sebagai umpan. Di dalam posting atau komen, pelaku menyertakan tautan atau kode QR yang mengarah ke ransomware ini dibuat pada bulan Juni 2019 dan dari gambar statistik di bawah menunjukkan ada 59 klik dari sumber dan negara-negara yang berbeda.

Setelah calon korban menerima pesan SMS dengan tautan ke aplikasi berbahaya, mereka perlu menginstal secara manual. Setelah aplikasi diluncurkan, ia akan menampilkan apa saja yang dijanjikan dalam posting, paling sering adalah simulator game seks. Namun, tujuan utamanya adalah komunikasi ke server C&C, menyebarkan pesan berbahaya dan menerapkan mekanisme enkripsi/dekripsi.

Dari komunikasi server C&C, malware berisi hardcode C&C dan alamat Bitcoin di dalam source code-nya. Meski demikian, hal tersebut dapat berubah sewaktu-waktu, peengembangnya dapat mengganti muatan yang termaktub dalam source code dengan yang lain menggunakan layanan Pastebin gratis.

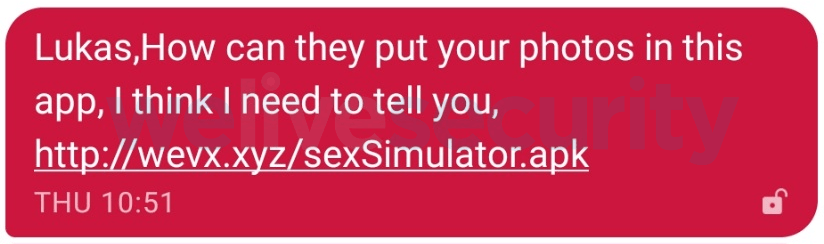

Seperti yang dikatakan di atas, ransomware Android/Filecoder.C menyebar sendiri melalui pesan SMS ke semua nomer dalam daftar kontak korban. Pesan ini menyertakan tautan ke ransomware, untuk menjerat calon korbannya mereka menyertakan tautan dengan kata-kata persuasif (social engineering) bahwa foto calon korban ada dalam tautan tersebut, tujuannya membuat target penasaran dan mau mengklik tautan.

Untuk memaksimalkan jangkauannya, ransomware memiliki versi dalam 42 bahasa di template pesan. Sebelum mengirim pesan, ia akan memilih versi yang sesuai pengaturan bahasa perangkat korban. Untuk personalisasi pesan ini, malware tambahkan nama kontak mereka.

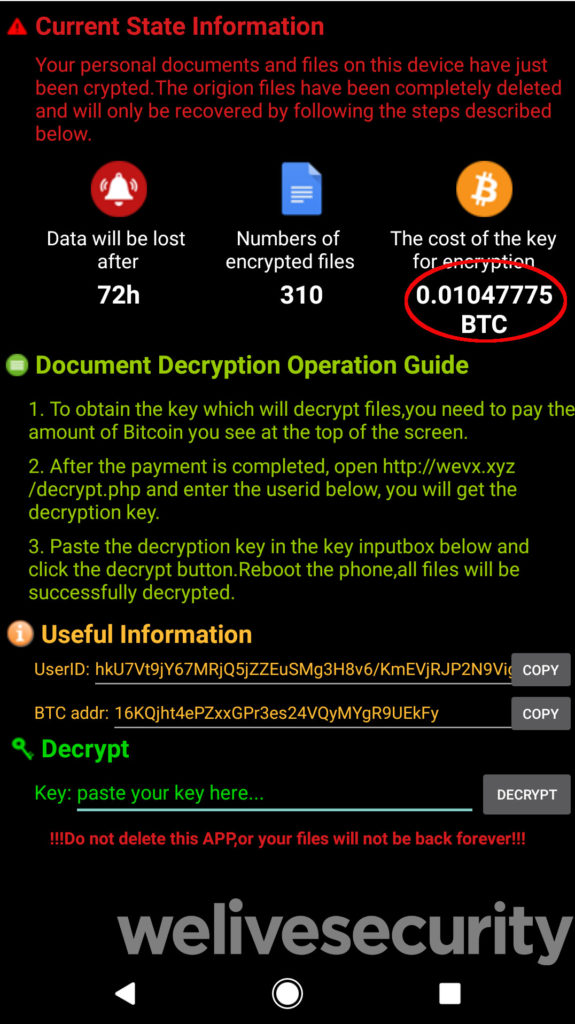

Selanjutnya, ransomware bergerak menuju penyimpanan file yang dapat diakses, artinya semua sistem penyimpanan perangkat mengenkripsi semuanya kecuali file sistem. Setelah file sasaran dienkripsi, ransomware menampilkan ransom note. Dari ransom note diketahui pelaku meminta tebusan 0,01 Bitcoin dan korban mendapat userID berjumlah enam digit yang dihasilkan oleh malware.

Memang benar bahwa jika korban menghapus aplikasi, ransomware tidak akan dapat mendekripsi file, seperti yang dinyatakan dalam catatan tebusan. Namun, file masih dapat dipulihkan karena enkripsi cacat. Juga, menurut analisis ESET, tidak ada dalam kode ransomware yang mendukung klaim bahwa data yang terkena akan hilang setelah 72 jam.

Namun, tidak seperti android ransomware sebelumnya, android/Filecoder.C tidak mencegah penggunaan perangkat dengan mengunci layar, korban masih bisa mengakses smartphone tetapi tidak akan bisa membuka file yang terenkripsi.

Mekanisme enkripsi

Ransomware menggunakan enkripsi asimetris dan simetris. Pertama, untuk menghasilkan sepasang kunci publik dan private. Kunci pribadi ini dienkripsi menggunakan algoritma RSA dengan value hardcoded disimpan dalam kode dan dikirim ke server pelaku. Pelaku dapat mendekripsi kunci pribadi tersebut dan setelah korban membayar uang tebusan, mereka mengirim kunci pribadi untuk mendekripsi file kepada korban.

Ketika mengenkripsi file, ransomware menghasilkan kunci AES baru untuk setiap file yang akan dienkripsi. Kunci AES ini kemudian dienkripsi menggunakan kunci publik dan ditambahkan di setiap file yang dienkripsi, sehingga memiliki pola sebagai berikut: ((AES)public_key + (File) AES).seven, tapi ia tidak mengenkripsi file dalam direktori yang memiliki string “.cache”, “tmp”, or “temp”. Ransomware juga tidak mengenkripsi file jika memiliki ekstensi “.zip” atau “.rar” dan ukuran file lebih 51.200 KB/50 MB, dan “.jpeg”, “.jpg” dan “png” file dengan ukuran file kurang dari 150 KB.

Daftar tipe file berisi beberapa entri yang tidak terkait dengan android dan pada saat yang sama memiliki beberapa ekstensi android khas seperti APK, Dex, .so. Rupanya, daftar telah disalin dari WannaCryptor terkenal alias WannaCry ransomware. Setelah file dienkripsi, ekstensi file “.seven” ditambahkan ke nama file asli

Mekanisme dekripsi

Kode untuk mendekripsi file dienkripsi ada dalam ransomware. Jika korban membayar uang tebusan, operator dapat memverifikasi ransomware melalui website.

Karena value kunci hardcoded yang digunakan untuk mengenkripsi kunci pribadi, akan ada kemungkinan untuk mendekripsi file tanpa membayar tebusan dengan mengubah algoritma enkripsi untuk algoritma dekripsi. Semua yang diperlukan adalah UserID yang disediakan oleh ransomware, dan file APK ransomware dalam kasus pengembang mengubah value kunci hardcoded. Sejauh ini, ESET telah melihat value yang sama pada semua sampel dari ransomware Android/Filecoder.C.

Mitigasi ransomware Android

- Perangkat harus selalu up to date, idealnya atur patch untuk update secara otomatis, sehingga pengguna tetap dilindungi.

- Selalu mengunduh aplikasi dari Google Play atau toko aplikasi terkemuka lainnya. Toko aplikasi ini mungkin tidak benar-benar bebas dari aplikasi berbahaya, tetapi pengguna masih punya kesempatan untuk terhindar darinya.

- Sebelum menginstal aplikasi apapun, periksa peringkat dan ulasan. Fokus pada yang negatif, karena mereka sering datang dari pengguna yang sah, sedangkan umpan balik positif sering dibuat oleh para pelaku.

- Fokus pada izin yang diminta oleh aplikasi. Jika mereka tampaknya tidak memadai untuk fungsi aplikasi, hindari untuk mengunduh aplikasi.

- Gunakan solusi keamanan terkemuka untuk melindungi perangkat mobile Anda.

Untungnya serangan ini hanya terbatas pada forum XDA Developer dan Reddit, sehingga dampaknya tidak terasa sampai Indonesia. Tapi mungkin akan lain kisahnya jika posting tersebut masuk via Facebook yang sangat dominan digunakan oleh warganet nusantara. Ke depan apa pun dapat saja terjadi, karena itu tetaplah berhati-hati dan jadikan kasus ini sebagai bagian dari pembelajaran.

Sumber berita:

www.welivesecurity.com