Credit image: Freepix

Jenis ancaman siber di dunia maya banyak macamnya, tetapi yang paling menakutkan adalah ransomware. Belis satu ini tidak pernah sederhana ketika sudah menyerang, jika mereka sudah berhasil masuk ke dalam perangkat yang terinfeksi, berbagai hal lain juga mereka tambahkan ke dalamnya, dan tidak ada jaminan mereka yang sudah pernah menjadi korban tidak akan menjadi korban kembali dengan ancaman yang sama atau yang berbeda.

Di dunia siber, ransomware terus berkembang pesat, dan yang terbaru adalah ransomware CryCryptor yang bisa membuat seluruh pengguna Android menangis darah jika disusupi ransomware berbahaya ini.

CryCryptor didistribusikan melalui dua situs web dengan kedok aplikasi pelacakan COVID-19 resmi yang disediakan oleh Health Canada. Setelah pengguna menjadi korban CryCryptor, ransomware mengenkripsi file pada perangkat.

Semua jenis file yang paling umum dienkripsi ransomware ini, tetapi uniknya ketimbang memilih mengunci perangkat, Pelaku malah meninggalkan file readme dengan email pelaku di setiap direktori dengan file yang dienkripsi. Syukurlah ESET dapat dapat membuat decryptor untuk mendekripsi file mereka yang menjadi korban ransomware CryCryptor.

Awalnya ESET mengetahui ransomware ini melalui sebuah tweet, peneliti yang menemukannya secara keliru menyebut malware sebagai trojan perbankan, ESET menganalisis aplikasinya dan menemukan bug dari jenis “Improper Export of Android Components” yang dilabel MITER sebagai CWE-926.

Karena bug ini, aplikasi apa pun yang diinstal pada perangkat yang terpengaruh dapat meluncurkan layanan apa pun yang diekspor yang disediakan oleh ransomware. Ini memungkinkan ESET untuk membuat alat dekripsi.

Cara kerja CryCryptor

Setelah dirilis, ransomware meminta untuk mengakses file di perangkat. Setelah mendapatkan izin itu, ia mengenkripsi file pada media eksternal dengan ekstensi tertentu.

Setelah CryCryptor mengenkripsi file, tiga file baru dibuat, dan file asli dihapus. File terenkripsi memiliki ekstensi file “.enc” yang ditambahkan, dan algoritma menghasilkan sesuatu yang unik untuk setiap file terenkripsi, disimpan dengan ekstensi “.enc.salt”; dan vektor inisialisasi, “.enc.iv”

Setelah semua file target dienkripsi, CryCryptor menampilkan pemberitahuan “File pribadi yang dienkripsi, lihat readme_now.txt”. File readme_now.txt ditempatkan di setiap direktori dengan file yang dienkripsi.

Layanan yang bertanggung jawab untuk dekripsi file di CryCryptor memiliki kunci enkripsi yang disimpan dalam preferensi bersama, artinya ia tidak harus menghubungi C&C apa pun untuk mengambilnya. Yang penting, layanan ini diekspor tanpa batasan dalam Manifes Android (kelemahan keamanan CWE-926), yang artinya adalah mungkin untuk meluncurkannya secara eksternal.

Berdasarkan hal ini, ESET membuat aplikasi dekripsi Android untuk mereka yang terinfeksi dengan CryCryptor ransomware. Secara alami, aplikasi dekripsi hanya berfungsi pada versi CryCryptor ini.

Keluarga Ransomware Baru

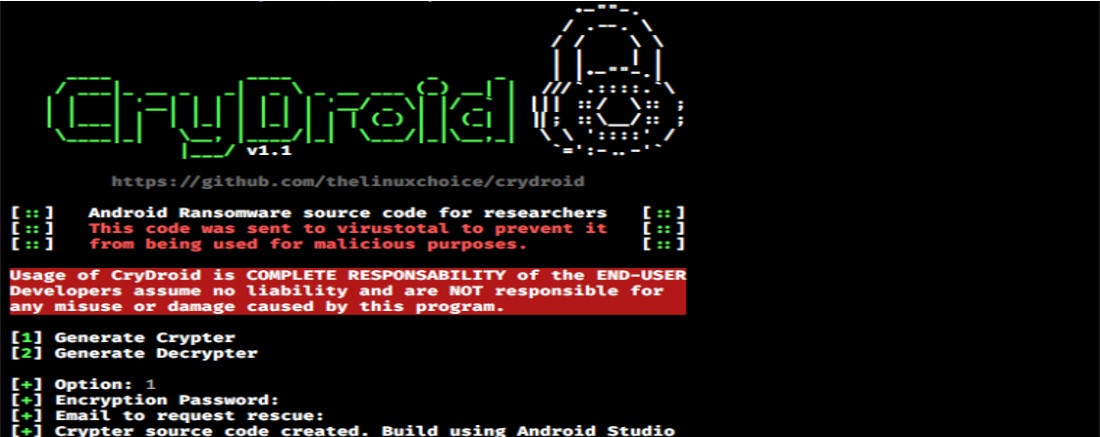

Ransomware CryCryptor didasarkan pada source code terbuka di GitHub. ESET menemukannya di sana menggunakan pencarian sederhana berdasarkan nama paket aplikasi dan beberapa string yang terlihat unik.

Pengembang ransomware open source menamainya CryDroid, pasti tahu kode akan digunakan untuk tujuan jahat. Dalam upaya untuk menyamarkan proyek sebagai penelitian, mereka mengklaim telah mengunggah kode ke layanan VirusTotal. Meskipun tidak jelas siapa yang mengunggah sampel, itu memang muncul di VirusTotal pada hari yang sama ketika kode diterbitkan di GitHub.

ESET menolak klaim bahwa proyek ini memiliki tujuan penelitian, tidak ada peneliti yang bertanggung jawab akan secara publik merilis alat yang mudah disalahgunakan untuk tujuan jahat. ESET memberi tahu GitHub tentang kode ini.

Produk ESET memberikan perlindungan terhadap ransomware CryCryptor mendeteksinya sebagai Trojan.Android/CryCryptor.A. Selain menggunakan solusi keamanan seluler yang berkualitas, ESET menyarankan pengguna Android untuk menginstal aplikasi hanya dari sumber yang memiliki reputasi seperti Google Play Store.

Sumber berita:

https://www.welivesecurity.com/