Credit image: Pixabay

Pengembang ransomware sepertinya punya mainan baru untuk menjebak pengguna komputer, entah direncanakan dan punya hubungan atau tidak, dua ransomware yang memanfaatkan Windows update sebagai alat penyamaran dalam waktu yang berdekatan rilis di alam maya.

Ransomware Domino yang pernah dibahas sebelumnya menyamar menjadi KMSpico, software ilegal untuk membajak Windows atau Office. Sedangkan yang satu lagi ransomware Fantom yang akan kita bahas kali ini, juga menggunakan tipuan Windows update untuk mengelabui korbannya.

Teknik penyamaran Fantom sangat berbeda jika dibandingkan dengan Domino yang memodifikasi aplikasi bajakan Windows Activation, Fantom memilih menggunakan fitur menarik yang menampilkan layar Windows update palsu untuk menginstal update penting terbaru untuk mengelabui pengguna Windows.

Penyamaran Windows Update

Para pengembang di balik Fantom Ransomware melakukan upaya ekstra untuk menyembunyikan aktivitas berbahaya mereka dengan berpura-pura menjadi program update penting untuk Windows.

Untuk menambah legitimasi, properti file untuk ransomware menyatakan bahwa program berasal dari Microsoft dan menyebut dirinya sebagai update penting.

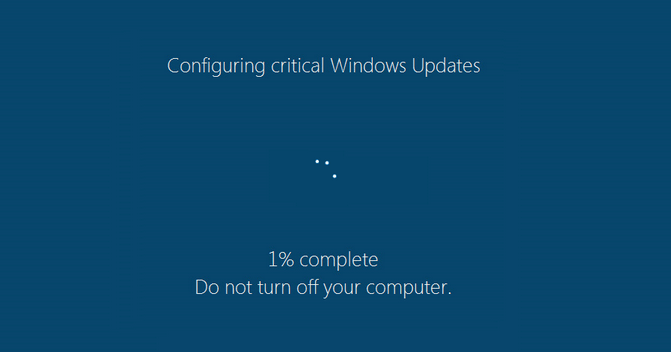

Ketika dieksekusi, ransomware akan mengekstrak dan menjalankan program lain tertanam bernama WindowsUpdate.exe yang menampilkan layar Windows Update palsu di bawah ini. Layar ini overlay semua aktif Windows dan tidak memungkinkan Anda untuk beralih ke aplikasi lain yang terbuka.

Dalam layar palsu pembaruan juga berisi persentase counter yang terus meningkat yang seiring dengan itu ransomware diam-diam mengenkripsi file korban di balik layar.

Hal ini dilakukan untuk membuatnya terlihat seperti update palsu sedang diinstal dan memberikan alasan untuk peningkatan aktivitas pada hard drive korban.

Tampilan layar Windows update palsu sebenarnya dapat ditutup dengan menggunakan kombinasi keyboard Ctrl + F4. Ini akan menghentikan proses Windows update palsu dan menampilkan layar normal Windows Anda, tetapi ransomware akan terus mengenkripsi file Anda di latar belakang.

Cara Fantom Mengenkripsi

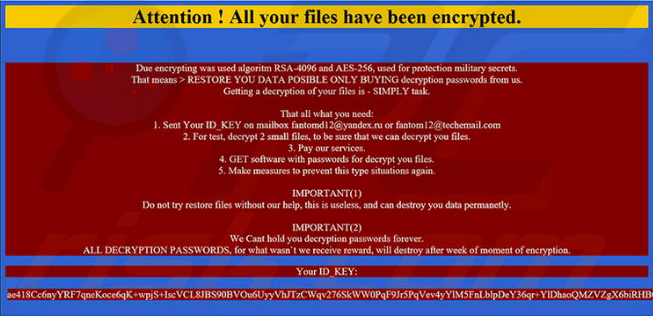

Beruntung kode yang disamarkan Fantom dapat dibongkar sehingga memberikan kemudahan melihat bagaimana ransomware beraksi melakukan enkripsi. Seperti ransomware lain yang menggunakan open source EDA2, Fantom akan menghasilkan kunci AES-128, mengenkripsi dengan RSA dan kemudian meng-upload ke server Command and Control.

Diawali dengan memindai local drive untuk mencari file dengan ekstensi yang menjadi target dan mengenkripsi menggunakan AES-128 encryption. File yang terenkripsi akan mendapat ekstensi tambahan .fantom.

Misal: doll.jpg dienkripsi menjadi doll.jpg.fantom. Dalam setiap folder ia akan mengenkripsi file, selain itu, ransomware akan menciptakan ransom note DECRYPT_YOUR_FILES.HTML.

Fantom juga akan membuat dua file batch yang dijalankan ketika enkripsi selesai. File batcjh ini akan menghapus shadow volume copies dan executable Windows update palsu.

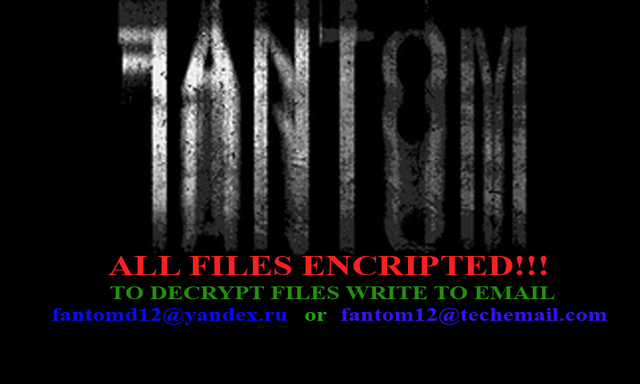

Ransomware selanjutnya menampilkan ransom note yang disebut DECRYPT_YOUR_FILES.HTML yang di dalamnya termasuk kunci ID korban dan memberikan alamat email fantomd12@yandex.ru atau fantom12@techemail.com untuk menerima instruksi pembayaran. Terakhir ransomware akan mengunduh gambar dan menyimpannya ke %UserProfile%\2d5s8g4ed.jpg.

Namun ada satu hal lain menarik pada ransom note, pengembang malware sepertinya tidak menguasai bahasa Inggris dengan baik, terlihat dari tata bahasa yang digunakan merupakan yang terburuk dari semua ransom note yang pernah ada.

Kemudian gambar yang menjadi wallpaper diunduh melalui URL yang kemungkinan besar bisa menjadi petunjuk untuk mengenali identitas pengembang, berikut URL tersebut:

http://content.screencast.com/users/Gurudrag/folders/Default/media/9289aabe-7b4a-4c7f-b3bb-bdf3407e7a2f/fantom1.jpg.

Sumber :

http://www.bleepingcomputer.com