Credit image: Pixabay

Hacker selalu mencari jalan yang paling sederhana dalam menjalankan tipu muslihatnya, hal yang paling umum dan biasa digunakan orang sehari-hari. Dalam aktivitas sehari-hari, Microsoft Word sering digunakan oleh berbagai kalangan dari lintas disiplin karena kemudahan penggunaannya, hal ini juga tak luput dari perhatian penjahat dunia maya.

Peretas belakangan ini memodifikasi serangan mereka dengan mengeksploitasi arah serangan memanfaatkan File RTF. Siapa yang menyangka jika hal yang begitu sederhana bisa menjadi masalah yang memusingkan kepala.

|

Baca juga: Psikologi Phising |

Metode sederhana

File Rich Text Format (RTF) adalah format dokumen yang dibuat oleh Microsoft yang dapat dibuka menggunakan Microsoft Word, WordPad, dan aplikasi lain yang ditemukan di hampir semua sistem operasi.

Saat membuat file RTF, Anda dapat menyertakan Templat RTF yang menentukan bagaimana teks dalam dokumen harus diformat. Templat ini adalah file lokal yang diimpor ke penampil RTF sebelum menampilkan konten file untuk memformatnya dengan benar.

Sementara Template RTF dimaksudkan untuk dihosting secara lokal, pelaku ancaman sekarang menyalahgunakan fungsi yang sah ini untuk mengambil sumber daya URL alih-alih sumber daya file lokal.

Substitusi ini memungkinkan pelaku untuk memuat muatan berbahaya ke dalam aplikasi seperti Microsoft Word atau melakukan otentikasi NTLM terhadap URL jarak jauh untuk mencuri kredensial Windows. Selain itu, karena file-file ini ditransfer sebagai Templat RTF, mereka lebih cenderung untuk melewati umpan deteksi phising karena awalnya tidak ada dalam file RTF.

Membuat Template RTF jarak jauh sangat sederhana karena semua pelaku serangan ini hanya harus menambahkan perintah {\*\template URL} ke dalam file RTF menggunakan editor hex.

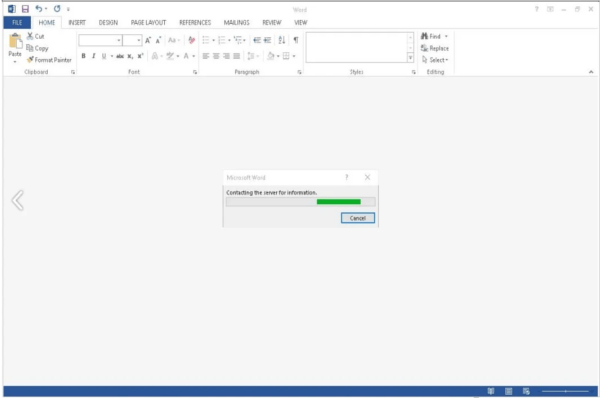

Metode ini juga dapat dijalankan pada file doc.rtf yang dibuka di Microsoft Word, memaksa aplikasi untuk mengambil sumber daya dari URL yang ditentukan sebelum menyajikan konten kepada korban, seperti yang ditunjukkan di bawah ini.

|

Baca juga: Trik Phising Melalui SMS |

Grup APT

Tiga grup peretas APT dari India, Rusia, dan Tiongkok, diamati menggunakan teknik injeksi template RTF (rich text format) baru dalam kampanye phising mereka baru-baru ini.

Teknik ini adalah metode sederhana namun efektif untuk mengambil konten berbahaya dari URL jarak jauh, dan dikhawatirkan ancaman ini akan segera menjangkau audiens yang lebih luas, karena grup APT selalu masif dalam setiap serangan mereka.

Kasus pertama injeksi template RTF yang dimodifikasi terjadi pada Maret 2021, dan sejak itu, para aktor terus mengoptimalkan teknik tersebut.

Dari hasil investigasi, metode pengambilan muatan ini dilakukan dalam operasi phishing oleh grup peretas India, Tim DoNot, grup peretasan Gamaredon yang terkait dengan Rusia, dan grup APT TA423.

Serangan grup APT

File RTF dapat mengurai karakter Unicode 16-bit, sehingga dari sini kita bisa melihat bahwa mereka telah menggunakan Unicode alih-alih string teks biasa untuk sumber daya URL yang disuntikkan untuk menghindari deteksi.

Namun, dalam beberapa sampel yang diambil dari operasi DoNot Team, terlihat kegagalan untuk lulus pemeriksaan Microsoft Word, yang mengakibatkan pesan kesalahan tentang sumber jarak jauh yang tidak valid.

Karena kesalahan ini dihasilkan sebelum konten umpan disajikan ke target, peluang keberhasilan upaya phising DoNot turun secara signifikan.

TA423, di sisi lain tidak mengaburkan URL yang disuntikkan, menukar risiko deteksi dan analisis yang lebih tinggi untuk pemuatan bebas kesalahan di Microsoft Word.

Terakhir, dalam kasus Gamaredon, para peneliti mengambil sampel dokumen RTF yang meniru organisasi pemerintah Ukraina untuk mengirimkan file MP3 sebagai sumber daya jarak jauh.

Karena injeksi Template RTF mudah dilakukan dengan menggunakan alat pengeditan hex dan tidak terlalu terdeteksi oleh pemindai antivirus, injeksi ini menjadi lebih banyak digunakan oleh pelaku ancaman.

|

Baca juga: Kode Morse Trik Serangan Phising Baru |

Ancaman besar masa depan

Kelangsungan dokumen template jarak jauh berbasis XML Office telah membuktikan bahwa jenis mekanisme pengiriman ini adalah metode yang tahan lama dan efektif bila dipasangkan dengan phising sebagai vektor pengiriman awal.

Meskipun metode ini saat ini digunakan oleh sejumlah kecil grup APT dengan berbagai kecanggihan, efektivitas teknik yang dikombinasikan dengan kemudahan penggunaannya kemungkinan akan mendorong adopsi lebih jauh di seluruh lanskap ancaman di masa depan.

Selain itu, karena konten berbahaya diambil dari URL jarak jauh, ini memungkinkan pelaku ancaman untuk secara dinamis mengubah operasi mereka secara real time untuk menggunakan muatan baru atau perilaku berbahaya yang berbeda.

Untuk mempertahankan diri dari ancaman ini, Anda harus menghindari mengunduh dan membuka file RTF yang datang melalui email yang tidak diminta, memindainya dengan pemindai AV, dan selalu memperbarui Microsoft Office Anda dengan menerapkan pembaruan keamanan terbaru yang tersedia.

|

Baca lainnya: |