Credit image: Freepix

Peningkatan laporan aktifitas Malware yang menunggangi Autorun pada komputer berbasis Windows belakangan ini mengalami peningkatan. Infeksi yang sudah lama ini menyebar melalui USB Flash drive masih banyak digunakan karena efektif untuk memasukan malicious code. Flash drive jadi salah satu media penyebaran malware yang efektif karena seringkali tidak disadari oleh user, sehingga malware bisa  masuk dengan mudah ketika perangkat tersebut dimasukan ke komputer.

masuk dengan mudah ketika perangkat tersebut dimasukan ke komputer.

Pada komputer berbasis Windows malware ini dikenal dengan Autorun (Autoplay pada Windows 7), yang sebenarnya dikembangkan untuk menyederhanakan akses masuk ke file yang ada didalam media penyimpan data seperti CD.

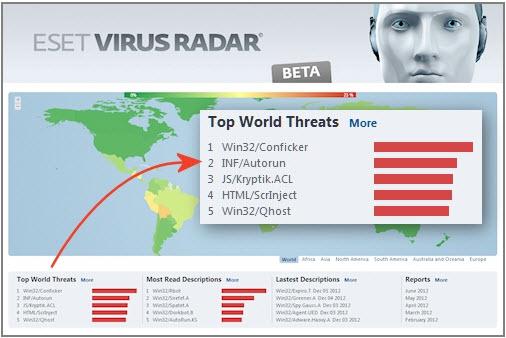

Di ESET, malware Autorun.inf diidentifikasi sebagai INF/Autorun dan malware ini menyebar dengan cepat sehingga tidak heran jika belakangan ini tingkat prevalensinya tinggi, yaitu kedua di dunia.

Salah satu malware yang kemunculannya berhasil dideteksi ESET dan menyebar lewat USB Flash drive adalah Win32/Pronny.xx. Win32/Pronny.xx menunjukkan aktifitas yang meningkat belakangan ini dan ketika ia sudah berada didalam sistem ia memanfaatkan file autorun.inf, kemudian terdeteksi sebagai INF/Autorun.AC.

Berdasarkan analisa para peneliti malware di ThreatSense Lab ESET, malware INF/Autorun.AC banyak terdeteksi di jaringan komputer milik perusahaan, terutama pada komputer dengan antivirus yang tidak terupdate dan system yang tidak terkonfigurasi dengan baik.

Deteksi INF/Autorun oleh virusradar

Deteksi INF/Autorun oleh virusradar

Infeksi INF/Autorun.AC bisa sangat menjengkelkan user yang komputernya terinfeksi malware ini. Karena malware tidak hanya berusaha untuk memanfaatkan fitur pada Autorun untuk mengeksekusi malicious code, tetapi INF/Autorun.AC juga menyembunyikan semua file dan folder di network share, pada saat yang sama juga menggantinya dengan executable file dengan tampilan, nama, icon yang sama seperti file dan folder yang disembunyikan tadi.

Sebagai contoh, jika user memiliki folder dengan nama “Accounting” yang akan disembunyikan, dan terinfeksi akan diganti dengan executable folder dengan nama yang sama.

Ini akan membantu proses infection load bahkan meskipun fitur Autorun tidak terinfeksi: user yang tidak waspada akan membuka folder yang sudah diganti tersebut.

Malware ini juga akan memancing user dengan membuat executable file atau folder dengan nama yang “atraktif dan mengundang” seperti :

- Porn.exe

- Sexy.exe

- Secret.exe

- Passwords.exe

Selain itu, jika komputer user terinfeksi Win32/Pronny dan didelete oleh antivirus di komputer, awalnya user berpikir semua file dan folder di network share sudah hilang karena perubahan yang dibuat oleh worm pada file.

Untuk memastikan file masih ada atau tidak, user perlu mengaktifkan “Hidden Files and Folders” dan “Protected Operating System Files”.

(Pada pengguna ESET, akan muncul notifikasi adanya worm “INF/Autorun.AC” dan executables yang dibuat oleh malware diidetifikasi sebagai “Win32/Pronny.xx”. pada pengguna antivirus lain mungkin identifikasinya akan berbeda)

Jika user terlanjur terinfeksi, maka lakukan beberapa langkah dibawah ini untuk mengisolasi infeksi dan melakukan pembersihan pada jaringan.

- Disable autorun dan removable media pada semua komputer dijaringan. Knowledge Base Microsoft menyajikan informasi lengkap untuk membantu solusi tentang hal ini: http://support.microsoft.com/kb/967715

- Pastikan user mengaktifkan hidden files, system files, dan file extensions. Langkah ini akan membantu user untuk melihat semua file yang disembunyikan karena infeksi, juga untuk melihat semua executables files yang dibuat karena adanya infeksi. Setting tersebut bisa dilakukan pada “View” tab di “Folder Options”.

- Folder Options pada semua file yang tidak terdeteksi oleh antivirus yang digunakan user, segera kirimkan ke vendor antivirus. File-file ini akan ada di root folder di semua shared folder atau removable media.

- Untuk melihat siapa user yang membuat file, bisa dicek di daftar pemilik file. Anda mungkin perlu mendisable akun milik seseorang karena di akun tersebut ditemukan file yang terinfeksi, kemudian hapus file yang ada di komputer. Umumnya hanya satu atau dua akun saja yang mengalami hal ini karena dari akun inilah infeksi berasal.

- Karena infeksi in menyebar akibat penggunaan file shares, direkomendasikan untuk sementara waktu file sharing di disable dulu selama proses pembersihan berlangsung.

- Perlu diingat, untuk semua sample file dengan extension .exe maupun .inf yang tidak terdeteksi oleh antivirus Anda, harus dikirimkan ke vendor antivirus Anda. Anda juga perlu memeriksa root folder setiap file autorun.inf yang dishare atau file-file EXE yang mencurigakan.Jika Anda menemukan file EXE lain dengan ukuran besar yang sama dalam satu folder, maka file tersebut patut dicurigai.

- Quarantine setiap sample dengan menggunakan antivirus Anda, lalu hapus file tersebut.

- Sebelum memulai scan di semua komputer jaringan, pastikan Antivirus Anda sudah terupdate dengan virus signatures yang sedang menginfeksi. Hal ini sangat penting karena jika antivirus Anda tidak mampu mendeteksi file yang terinfeksi: maka infeksi yang terjadi akan dilewatkan begitu saja karena signature-nya yang sudah tidak valid lagi. Jika antivirus Anda sudah up-to-date dengan virus signature tetapi infeksinya tidak terdeteksi juga, maka segeralah mengirimkan sampel file (lihat langkah 6 diatas) dan tunggu sampai signature yang baru dimasukan oleh vendor antivirus Anda sebelum anda memulai scanning.

- Untuk komputer yang di-remove (sementara) seperti dijelaskan pada poin 4 diatas, perlu di diisolasi dulu kemudian discan secara khusus dan terpisah (dengan antivirus yang sudah up-to-date dengan virus signatures). Scan yang sama juga perlu dilakukan terhadap setiap removable hard drives.

- Jika jaringan sudah bersih, barulah akun-akun yang sebelumnya harus didisable bisa re-enable kembali dan diberikan password baru. Sangat direkomendasikan untuk merubah password di setiap komputer endpoint dan admin jaringan.

- Terakhir, atribut Hidden dan System yang muncul karena infeksi pada file harus dihapus. Selanjutnya gunakan command “attrib” untuk menggantikannya. Lakukan langkah tersebut dari Administrative Command prompt (perlu diketahui untuk menjalankan proses ini membutuhkan waktu beberapa saat) semakin banyak file, maka waktu yang dibutuhkan akan semakin lama).

The syntax to use is: attrib -s -h “%PathToUnhide%\*” /s /d

Example command: attrib –s –h K:\* /s /d

Infeksi Win32/Pronny atau INF/Autorun.AC sangat mengganggu karena menghambat pekerjaan para user, dan organisasi tempat dimana user bekerja. Berkaitan hal tersebut Yudhi Kukuh, Technical Consultant PT. Prosperit-ESET Indonesia berpesan “Tentu saja kami di ESET berharap para user, maupun administrator jaringan jangan sampai mengalami infeksi karena Win32/Pronny, tetapi jika toh terjadi,kami berharap langkah-langkah solusi tersebut bisa membantu, dan bisa menyadarkan kita semua bahwa antivirus yang selalu update sangatlah penting bagi kelangsungan proses kerja komputer, terutama komputer dalam environment jaringan”