Credit image: Pixabay

ESET menemukan operasi baru dalam operasi spionase cyber skala besar di dunia yang telah berjalan lama. Menargetkan pengguna Android melalui aplikasi Welcome Chat yang berbahaya, operasi tersebut tampaknya memiliki tautan ke malware bernama BadPatch, yang terhubung ke Hacker Gaza yang dikenal sebagai Molerats.

Analisis ESET menunjukkan bahwa aplikasi Welcome Chat memungkinkan memata-matai korbannya. Namun, ini bukan spyware sederhana. Welcome Chat adalah aplikasi obrolan yang berfungsi yang memberikan fungsionalitas yang dijanjikan bersama dengan kapasitas spionase yang tersembunyi.

ESET menemukan spyware ini diiklankan untuk pengguna yang haus chatting (aplikasi ini dilarang di beberapa negara di kawasan Timur Tengah) di situs web khusus. Domain ini didaftarkan pada Oktober 2019, namun kami tidak dapat menentukan kapan situs web diluncurkan.

Situs web tersebut mempromosikan aplikasi Welcome Chat, menyatakan bahwa itu platform obrolan aman yang tersedia di Google Play store. Klaim sepihak tersebut sudah tentu bohong besar. Berkenaan dengan klaim “aman”, tidak lebih sebagai kata persuasif untuk menjebak pengguna. Tidak hanya Welcome Chat alat spionase, di atas itu, operatornya membiarkan data yang diambil dari korban mereka tersedia secara gratis di internet. Dan aplikasi itu tidak pernah tersedia di toko aplikasi Android resmi.

Analisis Welcome Chat

Setelah pengguna mengunduh aplikasi, ia perlu pengaturan dengan meminta “Izinkan menginstal aplikasi dari sumber yang tidak diketahui” untuk diaktifkan karena aplikasi tidak diunduh dari Play Store.

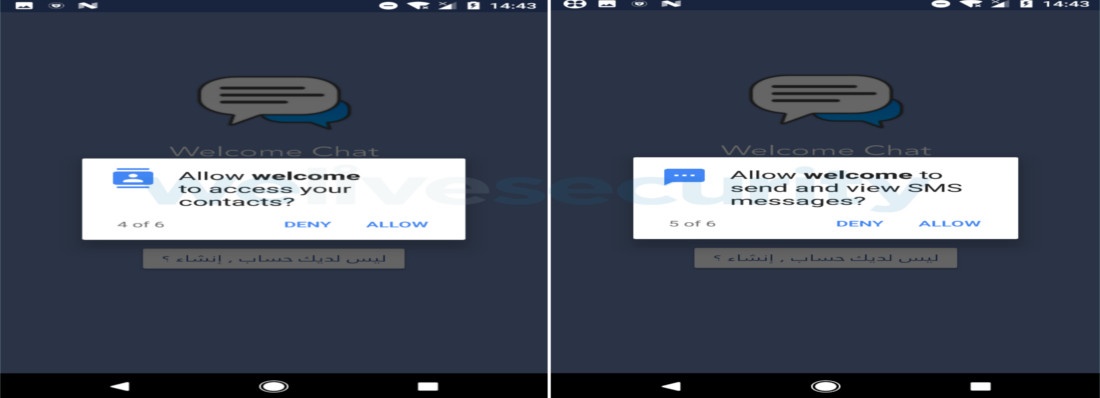

Setelah instalasi, aplikasi jahat akan meminta korban untuk mengizinkan izin seperti mengirim dan melihat pesan SMS, mengakses file, merekam audio, dan mengakses kontak dan lokasi perangkat. Daftar izin intrusif yang luas seperti itu biasanya membuat para korban curiga, tetapi sebagai aplikasi pengiriman pesan, wajar jika mereka diperlukan agar aplikasi memberikan fungsi yang dijanjikan.

Agar dapat berkomunikasi dengan pengguna lain dari aplikasi ini, pengguna harus mendaftar dan membuat akun pribadi.

Segera setelah menerima izin ini, Welcome Chat mengirim informasi tentang perangkat ke server C&C-nya dan siap menerima perintah. Ia dirancang untuk menghubungi server C&C setiap lima menit.

Di atas fungsi spionase intinya seperti memantau komunikasi obrolan para penggunanya, aplikasi Welcome Chat dapat melakukan tindakan jahat berikut: exfiltrating (mencuri) pesan SMS yang dikirim dan diterima, riwayat log panggilan, daftar kontak, foto pengguna, rekaman panggilan telepon, GPS lokasi perangkat, dan info perangkat.

Modifikasi atau Dikembangkan Sejak Awal?

Hadirnya aplikasi trojan fungsional ini menimbulkan sebuah pertanyaan menarik, apakah aplikasi tersebut berasal dari aplikasi bersih yang dimodifikasi dan ditrojanisasi, atau apakah pelaku mengembangkan aplikasi jahat dari awal?

Dalam kedua kasus tersebut, mudah bagi peretas untuk memata-matai pesan dalam aplikasi yang dipertukarkan karena mereka akan secara alami memiliki kunci otorisasi ke basis data pengguna.

Meskipun opsi pertama adalah tipikal untuk aplikasi trojanized, ESET percaya bahwa dalam kasus khusus ini, penjelasan kedua lebih mungkin.

Biasanya, aplikasi yang ditrojanisasi dibuat melalui proses penambahan fungsi berbahaya ke aplikasi yang sah. Orang jahat menemukan dan mengunduh aplikasi yang sesuai. Setelah mendekompilasinya, mereka menambahkan fungsionalitas berbahaya dan mengkompilasi ulang aplikasi yang sekarang berbahaya namun masih berfungsi untuk menyebarkannya di antara audiens yang mereka inginkan.

Ada tanda tanya utama dengan opsi ini: sampai hari ini, belum dapat ditemukan versi bersih dari aplikasi Welcome Chat. Tidak hanya itu tidak dapat ditemukan di salah satu pasar Android yang ada dalam radar ESET, berdasarkan pada algoritma pencocokan biner dalam sistem klasifikasi sampel belum ditemukan aplikasi bersih dengan fungsi obrolan yang sama ini.

Yang menarik dalam hal ini adalah bahwa versi obrolan Selamat Datang yang bersih, tanpa fungsi spionase, diunggah ke VirusTotal pada pertengahan Februari 2020. Versi jahat pertama kali dikirim ke VirusTotal seminggu sebelumnya.

Ini membuat kami percaya bahwa para penyerang mengembangkan aplikasi obrolan jahat sendiri. Membuat aplikasi obrolan untuk Android tidak sulit; ada banyak tutorial terperinci di internet. Dengan pendekatan ini, penyerang memiliki kontrol yang lebih baik atas kompatibilitas fungsi berbahaya aplikasi dengan fungsi-fungsi yang sah, sehingga mereka dapat memastikan bahwa aplikasi obrolan akan berfungsi.

Kebocoran Data Pengguna

Aplikasi Welcome Chat, termasuk infrastrukturnya, tidak dibangun dengan mempertimbangkan keamanan. Aplikasi mengunggah semua data yang dicuri pengguna ke server yang dikendalikan pelaku melalui HTTP yang tidak aman.

Data yang ditransmisikan tidak dienkripsi dan karena itu, tidak hanya itu tersedia untuk pelaku, itu dapat diakses secara bebas oleh siapa saja di jaringan yang sama.

Basis data berisi data seperti nama, email, nomor telepon, token perangkat, gambar profil, daftar pesan dan teman. Pada kenyataannya, semua data pengguna kecuali kata sandi akun dapat ditemukan diunggah ke server yang terbuka.

Setelah menemukan informasi sensitif sebagai informasi yang dapat diakses publik, ESET mengintensifkan upaya untuk menemukan pengembang aplikasi obrolan yang sah untuk mengungkapkan kerentanannya kepada mereka. Namun, pengembang maupun aplikasinya orisinilnya tidak pernah ditemukan, meyakinkan ESET bahwa aplikasi itu sejak awal dibangun sebagai untuk kejahatan.

Benang Merah

Aplikasi spionase Welcome Chat ternyata memiliki kesamaan dengan keluarga malware Android yang ESET identifikasi pada awal 2018. Malware itu menggunakan server C&C yang sama, pal4u.net, sebagai operasi spionase yang menargetkan Timur Tengah yang diidentifikasi pada akhir 2017 oleh Palo Alto Networks dan bernama BadPatch. Pada akhir 2019, Fortinet menggambarkan operasi spionase lain yang berfokus pada target Palestina dengan domain pal4u.net di antara indikator komprominya.

Untuk alasan ini ESET percaya bahwa operasi ini dengan trojan Android baru berasal dari aktor antagonis yang sama di balik operasi siber BadPatch.

Meskipun operasi spionase Berbasis Welcome Chat melokalisasi target dalam cakupan terbatas, ESET sangat menyarankan agar pengguna tidak memasang aplikasi apa pun dari luar toko Google Play resmi, kecuali jika itu sumber tepercaya seperti situs web dari vendor keamanan yang mapan atau beberapa yang memiliki reputasi baik lembaga keuangan.

Selain itu, pengguna harus memperhatikan izin apa yang dibutuhkan aplikasi mereka dan curiga terhadap aplikasi apa pun yang membutuhkan izin di luar fungsinya dan, sebagai langkah pengamanan yang sangat mendasar, jalankan aplikasi keamanan terkemuka di perangkat seluler.

Sumber berita:

https://www.welivesecurity.com/