Credit image: Pixabay

Sebuah kelompok spionase cyber yang dikenal sebagai Turla yang diyakini sebagai kepanjangan tangan dari intelijen Rusia, kelompok ini punya mainan baru yaitu sebuah trojan backdoor yang menyamar sebagai ekstensi Firefox yang menggunakan komentar pada foto Instagram Britney Spears untuk menyimpan lokasi server command & control (C&C) mereka.

Ditemukan oleh peneliti ESET dalam distribusi baru-baru ini, ekstensi Firefox ini adalah bagian dari alat hacking yang lebih besar yang digunakan oleh Turla APT.

Modus operandi kelompok siber ini adalah melalui situs-situs dikompromikan yang memuat kode berbahaya yang secara paksa mengunduh dan menjalankan berkas-berkas berbahaya di komputer korban. Jenis serangan ini dikenal dengan nama drive by download digunakan dengan memanfaatkan eksploit kit, iklan, dan perangkat spionase siber.

Benang Merah Pacifier dan Turla

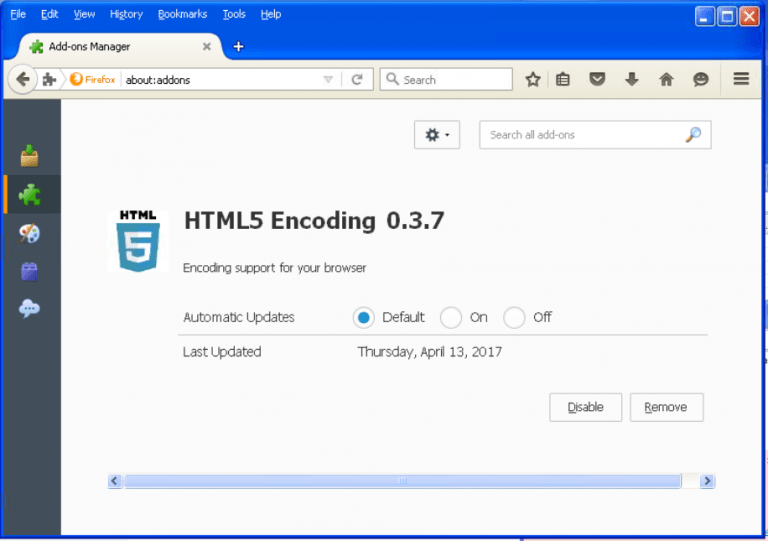

Ekstensi Firefox tidak diinstal dengan paksa, namun para peneliti melihatnya di situs perusahaan keamanan Swiss yang disusupi. Pengunjung situs ini diminta memasang ekstensi yang disebut HTML5 Encoding. ESET mengatakan ini adalah backdoor berbasis JavaScript sederhana yang melaporkan aktivitas pengguna kembali ke operatornya.

Ini bukan pertama kalinya para periset melihat sebuah ekstensi Firefox yang mengantarkan sebuah backdoor. Kembali pada bulan Juli 2016, periset menemukan unit spionase cyber baru yang diberi nama Pacifier APT yang juga menggunakan ekstensi Firefox untuk menginstal backdoors di perangkat pengguna.

Ekstensi Firefox itu bernama langpack-en-GB, menggunakan taktik yang berbeda, karena menggunakan file Word yang dicampur makro yang meminta pengguna untuk memasang ekstensi.

Dari temuan lama tersebut, para peneliti ESET menyadari bahwa ekstensi Firefox telah mengunduh versi Skipper backdoor, sebuah keluarga malware Turla yang terkenal. Karena malware Skipper khas untuk Turla, ini berarti bahwa kampanye Pacifier yang menargetkan institusi pemerintah Rumania kemungkinan besar adalah karya APT Turla.

Ekstensi Firefox Terhubung Domain Server

Peneliti ESET melihat peluncuran ekstensi Firefox pertama merupakan bagian sebuah operasi spionase siber, sementara yang kedua, diberi nama HTML5 Encoder lebih pada sebuah uji coba.

Hal ini dikarenakan ekstensi Firefox menggunakan URL server C&C yang diubah melalui URL singkat Bit.ly yang memungkinkan peneliti mendeteksi berapa kali URL diakses. Menurut tim ESET, URL telah diakses sebanyak 17 kali pada saat mereka menemukannya, yang berarti ekstensi hampir tidak pernah digunakan.

Tapi yang paling aneh bukan karena mereka telah menemukan backdoor tersembunyi di dalam ekstensi Firefox yang jarang digunakan. Hal yang paling mengejutkan adalah bagaimana ekstensi tersebut terhubung dengan domain server C&C-nya.

Menurut ESET, malware tersebut akan terhubung ke bagian komentar sebuah foto yang diunggah di akun Instagram Britney Spears dan mencari komentar yang memiliki hash dengan nilai 183.

Peneliti ESET melihat hanya ada satu komentar yang memiliki nilai hash tersebut, dan komentar tersebut berisi karakter tersembunyi yang digunakan untuk terhubung dengan domain server C&C.

Melihat komentar foto tersebut, hanya ada satu yang cocok dengan hash 183. Komentar ini telah diposting pada 6 Februari, sementara foto aslinya di-posting pada awal Januari. Mengambil komentar dan menjalankannya melalui regex, Anda mendapatkan URL bit.ly berikut:

http://bit.ly/2kdhuHX

Bila melihat lebih dekat pada ekspresi reguler, kita melihat ia mencari karakter @|# atau Unicode\200d. Karakter ini sebenarnya adalah karakter yang tidak dapat dicetak yang disebut ‘Zero Width Joiner’, biasanya digunakan untuk memisahkan emoji. Menempelkan komentar sebenarnya atau melihat sumbernya, Anda dapat melihat bahwa karakter ini mendahului setiap karakter yang membuat jalur bit.ly URL:

Smith2155 <200d> # 2hot ma <200d> ke lovei <200d> d to <200d> dia, <200d> uupss <200d> #Hot <200d> #X

Saat menyelesaikan tautan yang dipersingkat ini, semua kemudian mengarah pada static.travelclothes.org/dolR_1ert.php, yang di masa lalu digunakan sebagai watering hole C&C oleh kru Turla.

ESET melihat ekstensi Firefox ini berisi beberapa fitur yang sangat mengganggu, yang memungkinkan kru Turla membaca konten sebuah direktori, mengunduh dan mengunggah file dari dan ke server C&C dan menjalankan file pada mesin yang terinfeksi. Ini merupakan fitur dasar, dibandingkan dengan backdoor yang lebih kuat, namun lebih dari cukup untuk penjahat siber yang ahli.

Kabar baiknya adalah bahwa vektor serangan ini akan segera ditinggalkan. Pada akhir tahun, Firefox berencana untuk menjauh dari API Add-ons NPAPI lama ke API yang lebih baru yang disebut WebExtensions. Kedua ekstensi Firefox Turla diciptakan pada teknologi berbasis NPAPI yang lama. API WebExtensions baru tidak memberikan tingkat interaksi yang sama dengan OS yang mendasarinya.

Sumber berita:

www.welivesecurity.com