Credit image: Pixabay

Tidak hari libur bagi peretas, memasuki masa liburan mereka malah lebih giat daripada biasanya, tidak percaya? Coba tanya kelompok Sednit yang terkenal dengan citra buruk mereka di dunia siber, tengah mengembangkan komponen baru untuk ditambahkan ke dalam semua malware dalam keluarga malware Zebrocy.

Kelompok yang juga dikenal sebagai APT28, Fancy Bear, Sofacy atau STRONTIUM telah beroperasi sejak tahun 2004 dan telah menjadi berita utama dalam beberapa tahun terakhir.

Pada tanggal 20 Agustus 2019, operasi baru diluncurkan oleh kelompok yang menargetkan korban mereka yang biasa, yakni kedutaan besar, dan kementerian luar negeri di negara-negara Eropa dan Asia Tengah.

Operasi terbaru ini dimulai dengan email phising yang berisi lampiran berbahaya yang meluncurkan rantai pengunduh yang panjang, diakhiri dengan backdoor. Contoh email semacam itu diunggah ke VirusTotal pada 22 Agustus, dua hari setelah surel dikirimkan.

Seperti yang diprediksi, kelompok Sednit menambahkan bahasa pengembangan baru dalam perangkat mereka, lebih tepatnya untuk pengunduh mereka: bahasa Nim. Namun, pengembang mereka juga sibuk meningkatkan pengunduh Golang mereka, serta menulis ulang backdoor mereka dari Delphi ke Golang.

Cara Kerja

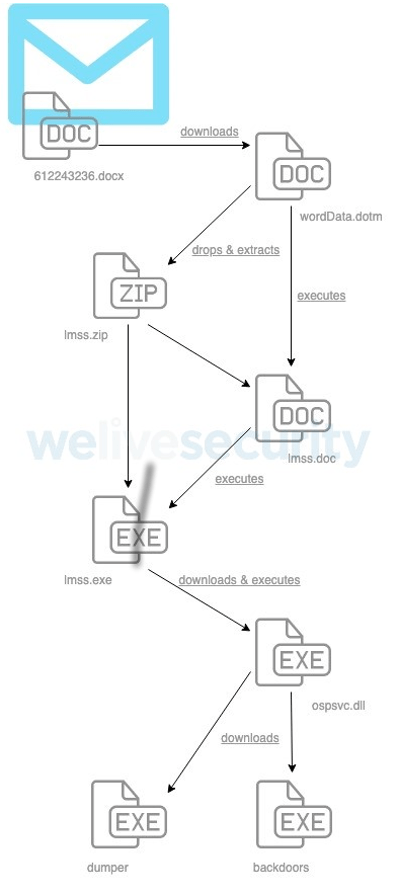

Gambar merupakan langkah-langkah berbeda yang menyebabkan korban dikompromikan, dari email yang awalnya diterima di kotak masuk ke backdoor yang digunakan pada target yang dianggap “cukup menarik” oleh operator.

Ketika seorang korban ditargetkan, mereka memiliki setidaknya enam komponen berbahaya yang disusupkan dalam komputer sebelum dieksekusi, sehingga korban berada dalam ancaman berkali lipat dengan berbagai risiko.

Dokumen yang dilampirkan ke email phising kosong, tetapi referensi merupakan remote template, wordData.dotm yang dihosting di Dropbox. Membuka dokumen ini di Word menyebabkannya mengunduh wordData.dotm, dan memasukkannya ke dalam lingkungan kerja dokumen terkait, termasuk konten aktif yang mungkin terdapat dalam template.

File wordData.dotm berisi makro yang kemudian dieksekusi. (Tergantung pada versi Microsoft Word, makro VBA dinonaktifkan secara default dan tindakan pengguna diperlukan untuk mengaktifkannya) Makro ini juga berisi arsip ZIP tertanam yang di-drop dan diekstrak oleh makro.

Makro di wordData.dotm membuka dokumen lain (lmss.doc yang dibongkar dari arsip yang diekstrak dari wordData.dotm). Macro di lmss.doc mengeksekusi lmss.exe (pengunduh Nim baru Zebrocy, juga diekstrak dari arsip yang tertanam dalam wordData.dotm) alih-alih wordData.dotm yang mengeksekusi pengunduh secara langsung.

Namun, penting untuk memperhatikan bahwa lmss.doc, yang berisi kode VBA yang mengeksekusi pengunduh Nim baru, juga menyematkan executable yang dikodekan base64.

Menurut Properti Dokumennya, lmss.doc dibuat pada Januari 2019 dan dimodifikasi pada 20 Agustus, beberapa jam sebelum operasi siber dimulai.

Eksekusi yang dapat ditanamkan di lmss.doc adalah pengunduh AutoIt yang digunakan di masa lalu untuk operasi yang dilakukan sekitar waktu pembuatan lmss.doc.

Di sini, pengunduh AutoIt diabaikan dan tidak memiliki tujuan apa pun selain memperbesar ukuran dokumen. Operator mungkin lupa menghapus pengunduh tertanam sebelumnya, ini bukan pertama kalinya operator Sednit melakukan kesalahan.

Backdoor Baru

Backdoor Zebrocy yang baru tidak ditulis dalam Delphi seperti yang biasa dilakukan, tetapi di Golang. Sepengetahuan ESET, ini adalah pertama kalinya backdoor ini terlihat, tetapi memiliki banyak kesamaan dengan yang Delphi.

Dengan melihat kembali kode inisialisasi library fungsi main_init () kita dapat melihat entri baru. Algoritma AES, pengodean hex, dan kemampuan tangkapan layar adalah entri utama yang ditambahkan.

Backdoor baru ini memiliki berbagai kemampuan yang sebelumnya juga terlihat di backdoor Delphi Zebrocy:

- Manipulasi file seperti pembuatan, modifikasi, dan penghapusan

- Kemampuan tangkapan layar

- Mendorong enumerasi

- Eksekusi perintah (via cmd.exe)

- Menjadwalkan tugas dengan nama berikut Windows\Software\OSDebug (yang dapat digunakan operator untuk mengatur persistensi secara manual)

Seperti di backdoor Delphi, ada serangkaian perintah yang sangat terbatas, tetapi kemampuan untuk mengeksekusi perintah melalui cmd.exe memperluas kemungkinan seperti ketekunan atau pengumpulan informasi.

Kesamaan lain yang ditemukan adalah nomor versi tiga digit (dalam format x.y.z); versi utama saat ini adalah 4.y.z.

Kesimpulan

Dengan menghadirkan pengunduh baru, backdoor baru, grup Sednit telah aktif dan tidak membiarkan komponennya usang. Baru? Tidak juga.

Dengan melihatnya, tampaknya kelompok Sednit mem-porting kode asli atau mengimplementasikannya kembali dalam bahasa lain dengan harapan menghindari deteksi.

Mungkin lebih mudah seperti itu dan artinya mereka tidak perlu mengubah seluruh TTP mereka. Vektor kompromi awal tetap tidak berubah, tetapi menggunakan layanan seperti Dropbox untuk mengunduh template jarak jauh menjadi motif yang tidak biasa bagi kelompok penjahat siber ini.