Credit image: Pixabay

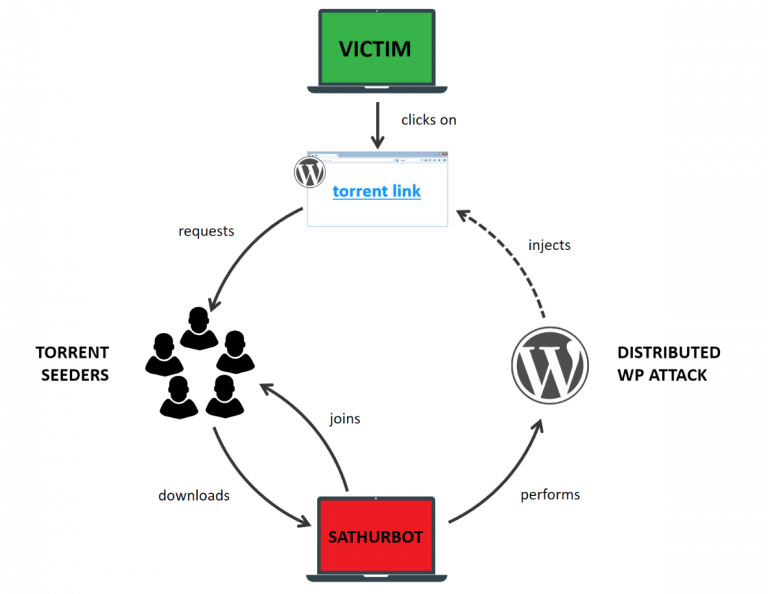

Trojan backdoor Sathurbot memanfaatkan torrents sebagai media pengiriman dan mendistribusikan brute force ke akun administrator WordPress yang lemah. Pengembang malware Sathurbot sangat memahami bahwa masih banyak orang yang doyan mengunduh file gratisan, jadilah ini celah yang dieksploitasi untuk mendapatkan keuntungan.

Begitu banyaknya search engine yang menawarkan beragam link unduh tanpa perlu membayar memiliki resiko tersendiri, tidak ada yang gratis di dunia ini begitu kata pepatah di luar sana, dan itu benar adanya. Pengguna boleh saja mendapatkan apa pun yang diinginkan secara gratis tapi di balik itu semua ada bahaya yang menyertai.

Setiap kali mencari tautan film gratisan di peramban, semua subpages film mengarah ke file torrent yang sama, sementara semua subpages software mengarahkan ke file torrent yang lain. Ketika kita mulai torrenting di klien torrent favorit, kita akan menemukan file tersebut memiliki seed yang bagus dan semua terlihat legitimate.

Jika file torrent film diunduh, isinya akan menjadi file dengan ekstensi video yang disertai dengan codec pack installer, dan file teks penjelasan. Software torrent berisi executable installer jelas dan file teks kecil. Tujuan keduanya adalah untuk menarik korban untuk menjalankan executable yang memuat Sathurbot DLL.

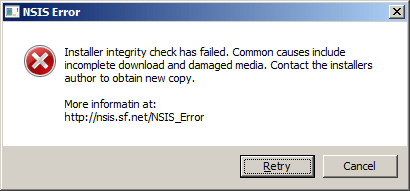

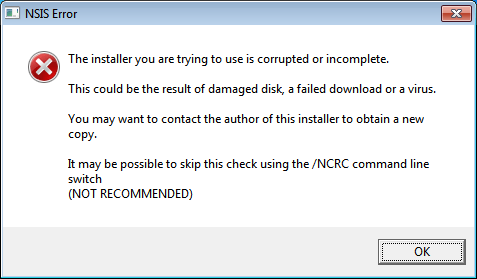

Begitu pengguna menjalankan executable, kita akan disajikan pesan seperti berikut ini:

Dan saat kita sedang memikirkan apa pilihan yang akan diambil, di belakang layar hal yang buruk sedang terjadi secara diam-diam, tanpa disadari kita sudah menjadi bot dalam jaringan Sathurbot.

Pada startup, Sathurbot menggunakan query DNS untuk terhubung kembali dengan server C2. Respon yang diterima nantinya berupa catatan DNS TXT. Value hex string-nya kemudian didekripsi dan digunakan sebagai nama domain C2 untuk melaporkan status, pengambilan tugas dan untuk mendapatkan tautan ke pengunduhan malware lain.

Sathurbot dapat memperbarui dirinya sendiri, mengunduh dan menjalankan executable lainnya. ESET sebelumnya pernah melihat variasi malware lainnya seperti Boaxxe, KOvter dan Fleercivet, tetapi diyakini bahwa itu belum seluruhnya, kemungkinan masih ada yang lain.

Sathurbot kemudian melaporkan instalasi sukses bersama dengan port listening ke server C2. Secara berkala, ia juga melaporkan keadaan dirinya ke C2 bahwa ia masih bekerja dengan baik sambil terus menunggu tugas tambahan.

Web Crawler

Sathurbot dilengkapi dengan 5.000 lebih kata generik dasar yang secara acak dikombinasikan untuk membentuk 2-4 frase kata digunakan sebagai query string melalui mesin pencari Google, Bing dan Yandex.

Dari laman web di masing-masing URL hasil pencarian, dipilih 2-4 kata teks panjang (kali ini mungkin akan lebih bermakna karena dari teks nyata) dan digunakan untuk putaran berikutnya permintaan pencarian.

Terakhir, pengaturan kedua hasil pencarian (hingga tiga halaman pertama) yang dipanen untuk nama domain. Nama domain yang diekstraksi semua kemudian diperiksa untuk diciptakan oleh framework WordPress. Kuncinya di sini adalah untuk memeriksa respon untuk URL http://[domain_name]/wp-login.php.

Setelah laman indeks root domain diambil dan diperiksa untuk melihat adanya framework yang lain, karena mereka juga tertarik pada Drupal, Joomla, PHP-Nuke, phpFox dan DedeCMS.

Setelah startup, atau pada interval waktu tertentu, domain yang dipanen dikirim ke server C2 (domain yang berbeda digunakan dari apa yang digunakan untuk backdoor yang sudah di-hardcoded).

Serangan Password

Client sekarang siap mendapatkan daftar kredensial akses domain di-format sebagai login: password@domain untuk menyelidiki password. Bot yang berbeda dalam botnet Sathurbot akan mencoba kredensial login untuk situs yang sama.

Setiap bot hanya melakukan satu kali upaya login per situs dan terus bergerak. Rancangan ini membantu memastikan agar alamat IP bot di-blacklist dari situs yang menjadi target dan dapat mengunjungi situs itu kembali di masa depan.

Mendeteksi Malware

Admin web – Periksa Subpages tidak diketahui dan/atau direktori pada server. Jika mereka memiliki referensi apapun untuk torrent Download, periksa log untuk melihat adanya serangan dan mungkin backdoor.

Pengguna – Jalankan Wireshark dengan filter http.request tanpa web browser terbuka untuk melihat banyaknya request seperti GET/wp-login.php dan/atau POST /xmlrpc.php. Atau, memeriksa file atau entri registry yang tercantum di bagian IOC, di bawah ini. Bagi pengguna ESET tidak perlu kuatiir karena dilindungi dari ancaman ini pada beberapa tingkat.

Menghapus Malware

Admin Web – Ubah password, menghapus Subpages yang tidak berhubungan dengan situs, opsional menghapus dan mengembalikan situs dari back up.

Pengguna – Menggunakan file manager pihak ketiga untuk menemukan file .DLL yang dicurigai (perhatikan bahwa file dan direktori kadang memiliki ekstensi tersembunyi), buka Process Explorer atau Task Manager, matikan explorer.exe dan/atau rundll32.exe, hapus (karantina) DLL yang terinfeksi, reboot.

Sumber berita:

https://www.welivesecurity.com