Credit image: Pixabay

Opsi atau pilihan diberikan agar seseorang dapat memilih apa yang mungkin bisa memberikan yang terbaik, terutama pada pengaturan.

Opsi dapat membantu untuk memberikan konfigurasi terbaik yang bisa memberikan perlindungan yang lebih maksimal sehingga penggunanya dapat terhindar dari bahaya.

Pernahkah Anda memasukkan kata sandi saat mencoba terhubung ke rapat Zoom? Jika sudah, maka Anda adalah bagian dari minoritas di antara pengguna Zoom.

Host mungkin secara sadar mengatur pertemuan dengan membutuhkan kata sandi dengan asumsi bahwa peserta perlu memasukkannya ketika mereka mengklik tautan untuk bergabung dengan rapat.

Tapi untuk apa?, jika di dalam undangan rapat terdapat kata sandi yang tercantum dalam perinciannya.

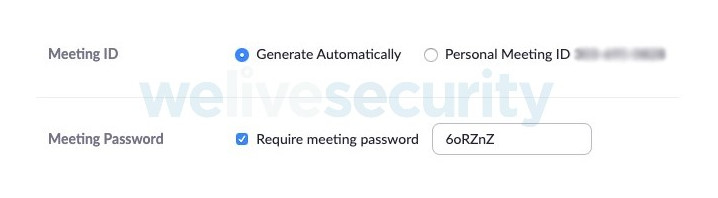

Saat menjadwalkan rapat dalam Zoom, seperti dalam gambar di bawah, ada opsi “Require Meeting Password”, yang secara default adalah “on” atau aktif.

Zoom baru-baru ini mengubahnya dari default ke “off” sebagai respons terhadap masalah Zoom Bombing dari tamu tak diundang yang bergabung dengan rapat seperti yang terjadi dalam beberapa kasus.

Sementara di sisi lain, orang yang menjadwalkan rapat berharap bahwa peserta rapat memerlukan kata sandi untuk terhubung.

Dan seperti pada umumnya sebuah layanan, ketika sebuah layanan meminta kata sandi untuk mengakses akun, biasanya meminta kata sandi itu setiap kali ingin login, begitu cara kerja kata sandi biasanya.

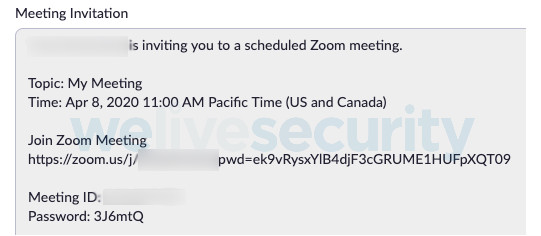

Undangan dibuat sehingga Anda dapat mengirim detail ke peserta yang diinginkan tentang cara bergabung dengan rapat. Undangan ini termasuk tanggal dan waktu, tautan untuk bergabung dengan rapat, dan ID Meeting dan Kata Sandi.

Perhatikan URL dalam undangan pada Gambar tentang cara “Join Zoom Meeting” termasuk parameter “pwd=” diikuti oleh banyak karakter yang tampaknya acak.

String acak adalah versi sandi yang disandikan, yang terdaftar dalam bentuknya yang sederhana di bawah ID Meeting.

Jadi jelas di sini bahwa kata sandi yang disandikan dan versi yang sederhana keduanya dimasukkan dalam undangan yang sama yang biasanya dikirim, secara keseluruhan sebagai undangan kalender atau email kepada yang diundang. Pada titik ini tidak ada yang perlu dikhawatirkan dalam masalah keamanan.

Langkah selanjutnya adalah mengirim undangan, jika semua penerima berada dalam domain perusahaan Anda sendiri, maka ini aman, karena tim TI internal memegang kendali.

Namun, jika mengirim ke penerima di luar perusahaan, konten email akan mengalir melalui jaringan publik. Kabar baiknya di sini adalah bahwa 93% dari email masuk, menurut Google, dienkripsi dalam perjalanan.

Jadi, ada peluang terbatas seseorang akan mencegat email dan mengumpulkan detail rapat, termasuk kata sandi.

Undangan tiba di kotak masuk atau kalender yang diundang. Pada saat pertemuan dijadwalkan, satu klik sederhana pada tautan cukup untuk membuat undangan bergabung dalam rapat.

Penjadwal mengharapkan undangan membutuhkan kata sandi, karena itulah cara konfigurasi undangan. Namun, tidak ada kata sandi yang diperlukan untuk dimasukkan, karena kata sandi tersebut tertanam dalam tautan yang disembunyikan dalam rangkaian karakter yang disandikan yang digunakan untuk menghubungkan ke rapat. Jadi tidak ada gunanya meminta kata sandi?

Cara lain untuk bergabung dengan rapat Zoom adalah dengan memasukkan ID Meeting 9 digit, jika Anda mencoba untuk bergabung dengan rapat menggunakan metode ini dan kata sandi dikonfigurasikan, prompt kata sandi ditampilkan.

Ini menghentikan orang yang mencoba terhubung ke pertemuan yang dilindungi kata sandi dengan hanya ID Meeting, sehingga mengakibatkan meminimalisir Zoom Bombing.

Jika masih ada pelaku yang melakukan Zoom Bombing mungkin mereka menggunakan taktik brute-force untuk menemukan ID Meeting yang valid, lalu membuat skrip berjalan untuk terhubung ke pertemuan.

Ada risiko bahwa seseorang dapat meneruskan undangan kepada orang lain yang tidak berkepentingan yang kemudian dapat bergabung dalam rapat, sehingga memiliki tautan dengan kata sandi tertanam dan kata sandi yang sebenarnya.

Bahkan jika kata sandi tidak tertanam dalam tautan, biasanya kata sandi dimasukkan juga dalam undangan, jadi sekali lagi kata sandi tidak menawarkan faktor keamanan.

Apakah browser memiliki risiko yang berkaitan dengan bergabung dalam rapat? Karena tautannya adalah https, browser akan meminta komunikasi terenkripsi server zoom.us, setelah dibuat, tautan lengkap akan diminta dan proses rapat akan dimulai, tanpa kata sandi yang diperlukan karena tertanam di tautan. Sekali lagi, kata sandi tidak menambahkan nilai aman.

Zoom Bombing adalah masalah utama bagi sekolah dan siswa, dengan hadirnya aktor antagonis yang bergabung dalam konferensi video untuk pengajaran online lalu menampilkan pesan dan konten rasis atau tidak pantas.

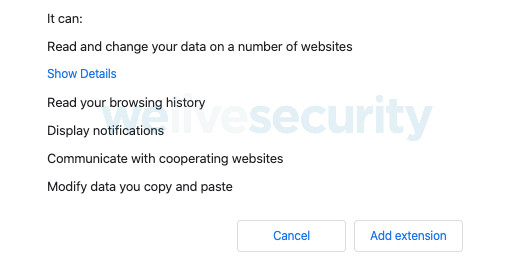

Penyebabnya bisa berasal dari perangkat siswa yang sering meng-instal aplikasi atau ekstensi browser lain yang memungkinkan mereka berkomunikasi dengan lainnya, misalnya ekstensi emoji atau obrolan.

Jika ekstensi memiliki izin untuk membaca riwayat penelusuran, maka tautan dengan kata sandi yang disematkan dapat diakses oleh pengembang ekstensi, mereka dapat bergabung tanpa mengetahui kata sandi, tetapi melalui riwayat browser pengguna.

Ekstensi populer yang dimiliki siswa dapat berarti memberikan secara sukarela detail meeting Anda, termasuk kata sandi yang disematkan, yang dibagikan kepada pihak ketiga.

Untuk menguji ini, ESET masuk Chrome Web Store, dan menambahkan dua ekstensi Chrome yang biasa digunakan para siswa, masing-masing memiliki lebih dari 1 juta unduhan. Keduanya meminta izin berikut – “Read your browsing history” atau Baca riwayat penelusuran Anda.

Izin ini memungkinkan kedua perusahaan pihak ketiga ini untuk mengakses semua riwayat penelusuran penggunanya, termasuk tautan ke meeting Zoom, dan akan menyertakan secara default kata sandi yang disematkan.

Tapi ESET tidak dapat menyebutkan nama perusahaan tersebut di sini karena perusahaan yang bersangkutan mungkin memiliki alasan yang sah untuk mengumpulkan data dan mungkin menyimpannya dengan aman. Namun, mereka juga mungkin membagikannya dengan pihak ketiga lainnya dan tidak mengamankannya dengan benar.

Jika rapat dibuat menggunakan pengaturan default Zoom dan berada pada jadwal yang berulang, maka tautan undangan, termasuk kata sandi, dapat dibagikan dengan penyedia ekstensi dan pihak ketiga mana pun yang mereka bagikan data.

Jadi ada keraguan kemungkinan ini dipertimbangkan oleh orang yang menjadwalkan pertemuan, karena mereka berpikir kata sandi memang diperlukan.

Zoom memang menawarkan kemampuan untuk mematikan fitur “embedded password“. Namun, opsi ini bukan opsi pada saat rapat dibuat, Tapi mengharuskan pengguna untuk mengubah default di “Personal Setting” mereka.

Menurut ESET, ketika user membuat meeting, Zoom harus menampilkan pemberitahuan bahwa mereka menggunakan pengaturan default “require password” yang berarti bahwa tidak ada entri kata sandi yang dibutuhkan oleh siapa pun, termasuk pihak ketiga, yang memiliki tautan ke pertemuan.

Sumber berita:

https://www.welivesecurity.com/