Credit image: Pixabay

Selama dua dekade malware makro menjadi salah satu malware yang banyak memakan korban, trik memanfaatkan file Word sebagai media untuk menginfeksi masih relevan sampai sekarang. Kini pengembang malware makro berusaha melebarkan sayap, melakukan ekspansi ke sistem operasi MacOS yang juga bisa digunakan untuk Microsoft Office.

Gelombang serangan pertama telah terjadi, bagaimana malware makro mulai beraksi dan memakan korban dari pengguna MacOS. Malware menggunakan file word yang diberi nama “U.S. Allies and Rivals Digest Trump’s Victory – Carnegie Endowment for International Peace.docm,”

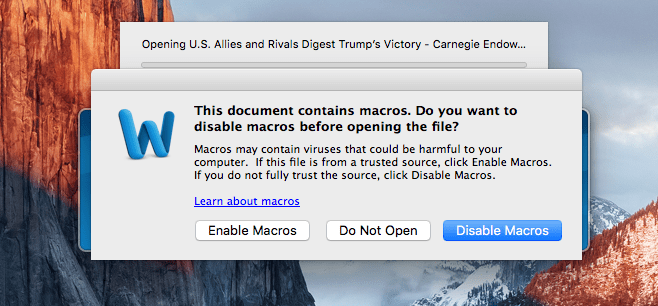

Dokumen Word ini berisi script makro yang menyusup di dalam perangkat Microsoft Office yang pada langkah selanjutnya akan menunjukkan pengguna Mac peringatan yang biasanya terlihat atau pernah menimpa sebagian besar pengguna Windows. Kehadiran malware sejauh ini hanya dapat dibaca oleh empat antivirus salah satunya ESET.

Jendela pop up yang muncul memberi peringatan kepada pengguna MacOS dengan memberi pilihan Enable Macros, Do Not Open, dan Disable Macros, apabila pengguna mengaktifkan makro dengan mengklik Enable Macros, maka itu sama artinya memerintahkan skrip makro untuk mengeksekusi ketika membuka file Word sehingga mengakibatkan infeksi langsung, di mana kode berbahaya yang terkandung di dalamnya sudah diatur untuk mengeksekusi dengan fungsi auto open.

Dari script makro yang diekstrak dan dianalisis, ternyata di dalam makro terdapat sepotong data base64 yang diekstrak dan dijalankan sebagai perintah Python. Setelah ditelaah lebih dalam, skrip ini memiliki empat tahapan sebagai berikut:

- Periksa apakah aplikasi keamanan Mac disebut LittleSnitch sedang berjalan

- Download payload lain dari serverremote (https://www.securitychecking.org:443/index.asp)

- Dekripsi payload melalui RC4

- Jalankan payload yang didekripsi

Namun, karena server remote dalam keadaan down saat dilakukan analisis skrip makro, menyebabkan kesulitan untuk memverifikasi kemampuan dan tujuan sebeenarnya dari payload tahap kedua. Sedangkan payload tahap pertama berhasil diidentifikasi sebagai fragmen yang diambil dari EmPyre, pasca eksploitasi OS X/Linux agent yang ditulis dengan Python 2.7.

Jika berbicara logika, ada kemungkinan besar bahwa muatan tahap kedua harus juga meminjam beberapa trik dari Empyre, yang meliputi modul untuk mengambil alih Apple keychain (password toko), memata-matai melalui webcam, dan mencuri file history browser.

Selain itu, juga telah ditemukan bahwa server tempat skrip makro mengunduh payload tahap kedua yang ketika ditelusuri berasal dari Rusia, yaitu sebuah alamat IP yang sebelumnya pernah dikaitkan dengan kampanye malware lain.

Secara keseluruhan sampel malware ini tidak terlalu canggih. Namun, tidak bisa dipungkiri pengembang malware sudah melakukan sesuatu yang punya potensi menjadi bahaya besar di masa depan.

Seperti halnya di Windows, pengembang malware berusaha memanfaatkan titik terlemah dalam sistem, yaitu manusia.Tapi karena makro merupakan fungsi yang legitimate, maka infeksi malware tidak perlu dikuatirkan lagi bisa menyebabkan sistem crash.

Dalam beberapa tahun terakhir pengembang malware sepertinya menghindari serangan terutama ke pengguna Mac seperti halnya yang terjadi pada Linux.

Meskipun demikian. Seiring perubahan jaman dan makin berkembang dan mudahnya teknologi diterapkan, sekarang serangan pada kedua pengguna Mac dan Linux malah semakin intensif karena sudah semakin banyak pengguna yang menggunakan kedua OS tersebut.

Dan bersamaan dengan serangan pertama, muncul juga malware lain yang ikut-ikutan menyerang MacOS yang disebut MacDownloader.

Sumber berita:

www.bleepingcomputer.com