Credit image: Pixabay

Beberapa hari lalu ditemukan sebuah keluarga malware baru yang dapat menginfeksi komputer dan memberikan pelaku kemampuan untuk mengambil alih kontrol PC menggunakan perintah yang dikirimkan melalui channel IRC.

Malware baru ini dikategorikan sebagai malware botnet yang dijuluki oelh para peneliti sebagai GhostAdmin, yang menurut informasi terakhir telah didistribusikan dan digunakan dalam serangan siber terhadap setidaknya dua perusahaan dan mencuri ratusan gigabite informasi.

GhostAdmin Dikontrol via IRC

Berdasar hasil penelitian yang dilakukan terhadap source code malware, dari perunutan kode tersebut diketahui bahwa GhostAdmin merupakan versi ulang dari CrimeScene, yaitu keluarga malware botnet lain yang sudah aktif sejak 3-4 tahun lalu.

GhostAdmin ditulis dalam C#, bekerja dengan cara menginfeksi komputer, mampu bertahan dari booting, membangun saluran komunikasi dengan server command & control (C&C) yang merupakan channel IRC. Dan menurut kabar terkini mengatakan bahwa versi malware botnet GhostAdmin yang terbaru sudah mencapai versi 2.0.

Cara Kerja

Seperti pada umumnya, malware disebar menggunakan cara konvensional seperti melalaui spam email, yang selama ini memang masih efektif digunakan untuk menjerat korban, apabila korban berhasil terinfeksi, pengembang malware GhostAdmin akan mengakses dari channel IRC dan mengirim perintah yang akan dikerjakan seluruh bot yang terhubung atau komputer yang telah terinfeksi.

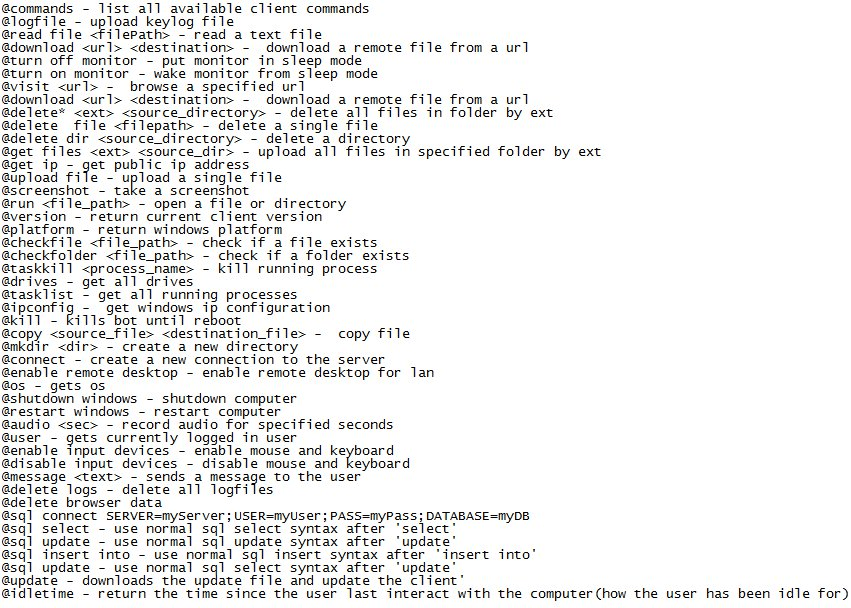

Malware kemudian berinteraksi dengan sistem file korban, seperti browsing ke URL tertentu, mengunduh dan menjalankan file baru, melakukan screenshot, merekam audio, melakukan koneksi remote desktop, mengambil data, menghapus log file, interaksi dengan database lokal, menghapus browsing history dan banyak lagi.

Melihat karakteristik fitur-fitur dari malware botnet GhostAdmin jelaas malware ini mengkhususkan dirinya dalam mencuri dan mengumpulkan data dari komputer terinfeksi secara rahasia dan mengirimkan data curian tersebut ke server malware.

GhostAdmin beroperasi berdasarkan konfigurasi file, diantara pengaturan penyimpanan dalam file ini terdapat kredensial FTP dan email. Kredensial FTP berfungsi sebagai server di mana seluruh informasi yang dicuri akan diunggah, seperti screenshot, pengaturan audio, keystroke dan lain-lain.

Sebaliknya, kredensial email digunakan untuk mengirim email ke pengembang malware GhostAdmin setiap kali korban menjalankan malware miliknya, sekaligus mengirim laporan kesalahan jika ada.

Dari hasil analisis berdasar sampel yang diperoleh didapatkan sebuah informasi bahwa versi GhostAdmin yang diteliti disusun oleh seseorang yang menggunakan nama atau julukan ‘Jarad’

Namun, seperti kebanyakan pengembang malware yang lain sebelumnya, Jarad awalnya berhasil menginfeksi komputernya sendiri sebagai bagian dari ujicoba sebelum diluncurkan untuk menyerang suatu target.

Hal ini diketahui setelah memanfaatkan kredensial FTP dalam file konfigurasi malware, ditemukan screenshot desktop pengembang malware GhostAdmin pada server FTP.

Seperti pada umumnya, malware disebar menggunakan cara konvensional seperti melalaui spam email, yang selama ini memang masih efektif digunakan untuk menjerat korban, apabila korban berhasil terinfeksi, pengembang malware GhostAdmin akan mengakses dari channel IRC dan mengirim perintah yang akan dikerjakan seluruh bot yang terhubung atau komputer yang telah terinfeksi.

Malware kemudian berinteraksi dengan sistem file korban, seperti browsing ke URL tertentu, mengunduh dan menjalankan file baru, melakukan screenshot, merekam audio, melakukan koneksi remote desktop, mengambil data, menghapus log file, interaksi dengan database lokal, menghapus browsing history dan banyak lagi.

Melihat karakteristik fitur-fitur dari malware botnet GhostAdmin jelaas malware ini mengkhususkan dirinya dalam mencuri dan mengumpulkan data dari komputer terinfeksi secara rahasia dan mengirimkan data curian tersebut ke server malware.

GhostAdmin beroperasi berdasarkan konfigurasi file, diantara pengaturan penyimpanan dalam file ini terdapat kredensial FTP dan email. Kredensial FTP berfungsi sebagai server di mana seluruh informasi yang dicuri akan diunggah, seperti screenshot, pengaturan audio, keystroke dan lain-lain.

Sebaliknya, kredensial email digunakan untuk mengirim email ke pengembang malware GhostAdmin setiap kali korban menjalankan malware miliknya, sekaligus mengirim laporan kesalahan jika ada.

Dari hasil analisis berdasar sampel yang diperoleh didapatkan sebuah informasi bahwa versi GhostAdmin yang diteliti disusun oleh seseorang yang menggunakan nama atau julukan ‘Jarad’

Namun, seperti kebanyakan pengembang malware yang lain sebelumnya, Jarad awalnya berhasil menginfeksi komputernya sendiri sebagai bagian dari ujicoba sebelum diluncurkan untuk menyerang suatu target.

Hal ini diketahui setelah memanfaatkan kredensial FTP dalam file konfigurasi malware, ditemukan screenshot desktop pengembang malware GhostAdmin pada server FTP.

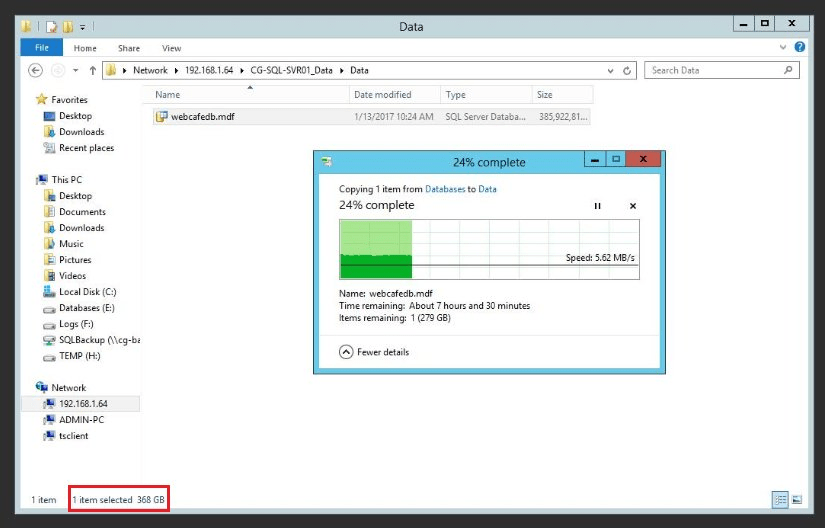

Selain itu, ada data lain yang ditemukan pada file server yang sama, data curian sebesar 368GB milik salah satu korban mereka yang sepertinya berasal dari perusahaan lotre dan kafe internet.

Dari perusahaan lotere, botmaster GhostAdmin telah mencuri database informasi berupa nama, tanggal kelahiran, nomor telepon, email, alamat, informasi pemilik, dan banyak lagi.

Sejauh ini, channel IRC botnet hanya mencakup sekitar sepuluh bots, bila dibandingkan dengan malware botnet lain seperti Necurs atau Andromeda, yang memiliki jutaan bots, GhostAdmin bisa diibaratkan seperti pemain baru dengan jumlah yang sangat minim,

Akan tetapi GhostAdmin dapat tumbuh dan berkembang sama besar seperti malware botnet lain, jika pengembang malware menjalankan botnet spam seperti yang dilakukan oleh Necurs dan Andromeda. Dilihat dari progres terakhir, botmaster GhostAdmin sepertinya sementara waktu hanya fokus pada pencurian data dan exfiltrasi.

Sumber berita:

www.bleepingcomputer.com