Credit image: Freepix

Dari sekian banyak trojan yang menyebar menggunakan media jejaring sosial facebook, ada satu yang menarik perhatian karena beberapa alasan.

Saat ini threat tersebut berhasil dideteksi ESET dan diidentifikasi sebagai Win32/Delf.QCZ. Salah satu varian trojan yang mendownload malware lain dari internet.

Seperti diketahui bahwa trojan menyebar luas melalui link di situs-situs jejaring sosial. Trojan mengintervensi beberapa aplikasi keamanan untuk mematikan fungsi deteksi aplikasi keamanan tersebut.

Penyebaran

Pertama tama mari kita lihat vector penyebaran trojan tersebut. Win32/Delf.QCZ menggunakan aplikasi lama “codec palsu/media player” dan link ke situs malware-laden yang menyebar lewat Facebook chat – cara seperti ini terbukti cukup inovatif.

Tetapi para pembuat malware telah meng-upgradenya hingga mampu melakukan serangan secara lebih personal terhadap user yang menjadi target.

Malware Win32/Delf.QCZ tidak hanya muncul sebagai pesan spam yang seolah dikirim oleh teman facebook kita, atau mengirimkan pesan-pesan umum pada facebook wall post seperti contoh “WOW! http://_malicious_link_”, dan malware yang mengirimkan Win32/Delf.QCZ juga memalsukan percakapan kita sebelum mengirimkan malicious URL.

Link ke web-page yang tampil mirip dengan tampilan YouTube, dan biasanya malware meminta user untuk meng-upgrade Adobe Flash Player terlebih dahulu untuk dapat menyaksikan video yang dikirimkan.

Agar calon korban bisa yakin dan mendorong rasa ingin tahu dari calon korban, mereka diminta untuk menjalankan malware yang dikirim.

Sedangkan nama user yang mengirimkan tentu saja palsu dan diperoleh dari facebook. Ditampilkan di video yang dikirim dengan diberi judul tambahan yang terkesan sensasional.

Modus Operandi

Vector penyebaran yang digunakan oleh Win32/Delf.QCZ sangan efektif dan menarik, karena memiliki muatan sebesar layaknya video, sehingga bisa menipu.

Trojan ini bisa dikategorikan sebagai antivirus palsu, tetapi skenario penyerangannya berbeda dibandingkan dengan tipikal Rogue AV yang sudah ada – yaitu tidak mempengaruhi user untuk membeli aplikasi keamanan palsu. Win32/Delf.QCZ justeru memalsukan antivirus asli yang sudah diinstall di komputer korban.

Hal tersebut bisa dilihat dari munculnya tampilan peringatan serangan virus yang dibuat seakan-akan berasal dari antivirus yang ada di komputer korban, Padahal AV sudah diremove sebelumnya.

Caranya adalah dengan :

Pertama-tama trojan mendeteksi antivirus apa yang telah diinstall dengan menjalankan proses untuk menemukan proses-proses tertentu yang dijalankan oleh software keamanan yang sudah terinstall tersebut.

Ketika trojan telah menemukan AV di komputer korban, selanjutnya ia akan menjalankan proses removing AV tersebut terutama file directory yang ada di Safe Mode. Kedua, metode yang digunakan adalah dengan menjalankan malware segera setelah restart komputer dilakukan :

# Kerja trojan bisa berjalan dengan terinstallnya Win32/Delf.QCZ yang kemudian menjadi wxpdrivers. Registry entries berikut ini digunakan untuk memastikan Trojan sudah berada di Safe Mode:

+ [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\M inimal\wxpdrivers] “(Default)” = “Service”

+ [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\N etwork\wxpdrivers] “(Default)” = “Service”

# mengaktifkan parameter AlternateShell : dilakukan overwrites pada default executable (cmd.exe) untuk dijalankan saat Safe mode dengan Command Prompt option is selected with the malware’s executable (services32.exe):

+ [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot]”AlternateShell” = “services32.exe”

# Trojan memperoleh data dan perintah dari remote computer atau dari Internet.

# Mendownload beberapa file yang dibutuhkan dari internet.

# Berisi dafter yang terdiri dari 4 URL. Menggunakan protokol HTTP.

# Trojan akan memeriksa koneksi dengan cara melakukan koneksi terlebih dahulu ke server- server jejaring sosial termasuk facebook, youtube, blogspot, twitter:

# Mampu mematikan beragam aplikasi keamanan.

Trojan tersebut juga mampu mengacaukan kerja dari aplikasi-aplikasi keamanan

Trojan akan akan memunculkan screen peringatan tentang virus hasil deteksi di komputer yang berhasil ter konfirm dan perlu segera dilakukan perbaikan. Selanjutnya trojan akan menunggu sampai user melakukan restart komputer.

Trojan akan akan memunculkan screen peringatan tentang virus hasil deteksi di komputer yang berhasil ter konfirm dan perlu segera dilakukan perbaikan. Selanjutnya trojan akan menunggu sampai user melakukan restart komputer.

Jika komputer tidak direstart, peringatan bahaya virus akan muncul lagi dengan pesan bahwa tidak bisa dilakukan treatment terhadap virus sehingga harus melakukan reboot.

Screenshot tersebut muncul dalam berbagai versi termasuk versi bahasa Rusia, masing-masing versi akan muncul sesuai dengan wilayah terjadinya infiltrasi system terjadi.

Bahkan jika korban tidak meng-klik opsi restart, malware akan tetap berupaya agar komputer direstart. Pada Safe Mode, file direktori yang ada dalam aplikasi keamanan akan terhapus dan system akan me-restart secara otomatis dengan Normal Mode.

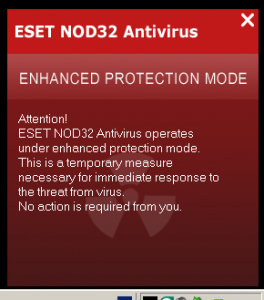

Perhatikan screenshot dari pop-up yang muncul sebagai peringatan seakan-akan berasal dari antivirus ESET NOD32 Antivirus yang terinstall di dalam komputer. Padahal ESET Antivirus tidak membuat pop-up berwarna merah.

Setelah berhasil mengacaukan system, trojan Win32/Delf.QCZ akan menutupi jejak dengan cara menipu user, menginformasikan bahwa AV (yang sudah dihapus) masih aktif.

Shortcuts dan icon antivirusnya juga masih ada, tetapi sebenarnya Win32/Delf.QCZ sudah bisa menguasai system komputer user dan siap untuk bekerja.

Saat user meng-klik icon AV, yang muncul adalah window yang menginformasikan AV masih beroperasi dan untuk sementara bekerja dengan “enhanced protection mode”. Tampilan windownya berisi nama software keamanan lengkap dengan deskripsinya

Motif Keuntungan Finansial

Setelah mengetahui cara Win32/Delf.QCZ menyingkirkan software keamanan di komputer yang korban, dan cara penyebarannya, pertanyaan kemudian adalah apa motif utama dari malware Win32/Delf.QCZ ?

Trojan Win32/Delf.QCZ akan bertindak sebagai downloader untuk malware lain, yaitu backdoor yang dikenal tangguh untuk melakukan eksploitasi terhadap komputer ketika aplikasi antivirus telah dimatikan.

Dibalik skenario tersebut tentu saja ada motif finansial. Pelaku yang menggunakan Win32/Delf.QCZ dimungkinkan menjadi bagian dari skema komersial dengan model pembayaran pay-per-install atau menjadi alat untuk mempermudah installasi malware pihak ke 3 untuk mendapatkan keuntungan finansial.

Aplikasi keamanan ESET antivirus berhasil mendeteksi dan menyingkirkan threat Win32/Delf.QCZ dengan memproteksi wilayah sensitif dari Windows operating system, sebelum trojan tersebut berhasil menyebar dan memperluas fungsi HIPS (Host Intrusion Prevention System).

Tentang penyebaran Win32/Delf.QCZ tersebut, Yudhi Kukuh Technical Director PT. Prosperita – ESET Indonesia berkomentar, ”Jika mengacu pada strategy sosial masyarakat pada era belakangan ini, tidak mengherankan jika para pengembang malware kemudian memanfaatkan situs-situs jejaring sosial untuk menyebarkan program-program jahatnya. Salah satu contoh yang lekat dalam ingatan kita adalah Trojan yang diidentifikasi sebagai Koobface yaitu varian trojan dengan cara infiltrasi yang tajam. Motif dari Trojan Koobface adalah mendapatkan perhatian dengan mengirimkan pesan-pesan yang tentunya untuk menarik perhatian dari pengguna facebook. Kemudian malware tersebut akan menciptakan botnet, atau sebuah jaringan zombie yang dapat dikontrol dan diperintah secara remote oleh pelaku cybercrime”

Berkaitan dengan kondisi tersebut, ESET merekomendasikan beberapa cara yang bisa dilakukan untuk meningkatkan keamanan saat menggunakan situs jejaring sosial :

# Selalu gunakan software keamanan pada komputer, lengkapi dengan antivirus berperforma puncak, dan jangan lupa untuk meng-update.

# Selalu waspada jika ada percakapan yang mencurigakan: contoh: chat dengan bahasa asing dengan susunan yang aneh.

# Refrain from clicking on suspicious links.

# Sesuaikan level keamanan dan privacy settings di situs jejaring sosial.

# Terdapat banyak aplikasi yang diterbitkan oleh pihak ketiga yang dicurigai sebagai hasil kerja dari pelaku kejahatan dunia maya dan masuk sebagai spam dalam komputer user.