Credit image: Pixabay

Pada awal tahun ini sesuatu mengejutkan terjadi, serangan DDoS yang menargetkan situs web global ESET, www.eset.com, berlangsung selama tujuh jam dan dilakukan menggunakan lebih dari 4.000 alamat IP unik. Serangan ganas yang ingin merontokkan situs ESET tersebut berhasil digagalkan.

Peneliti ESET menemukan aplikasi Android berbahaya yang digunakan untuk meluncurkan serangan DDoS.

Berkat fakta bahwa situs web ESET yang menjadi target, para peneliti ESET dapat mengidentifikasi aplikasi yang jadi sarana, menganalisisnya dan melaporkannya ke Google yang dengan cepat menghapusnya dari Play store.

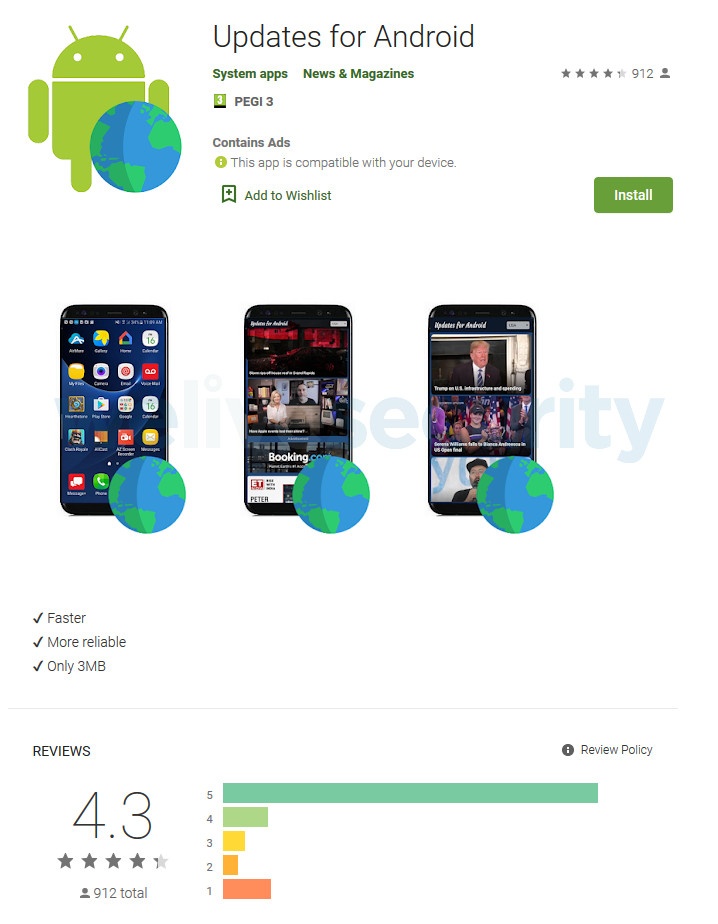

Analisis ESET menunjukkan serangan itu dilakukan menggunakan ribuan request aplikasi “Updates for Android” yang pada saat itu tersedia di toko aplikasi Android resmi.

Satu-satunya fungsi berbahaya aplikasi bergantung pada kemampuannya untuk memuat JavaScript dari server yang dikendalikan pelaku dan menjalankannya di perangkat pengguna. Ini menjelaskan mengapa aplikasi berhasil masuk ke Play store.

Aplikasi “Updates for Android” pertama kali diunggah ke Play store pada 9 September 2019. Versi asli aplikasi tidak memiliki fungsionalitas memuat JavaScript tapi dua minggu sebelum serangan aplikasi mendapat update baru dengan menambahkan kemampuan memuat JavaScript

Aplikasi ini mencapai lebih dari 50.000 pemasangan, namun ESET tidak tahu berapa banyak aplikasi yang diinstal setelah pembaruan atau diperbarui ke versi berbahaya. Berdasarkan pemberitahuan ESET, Google dengan cepat menghapus aplikasi dari Play store.

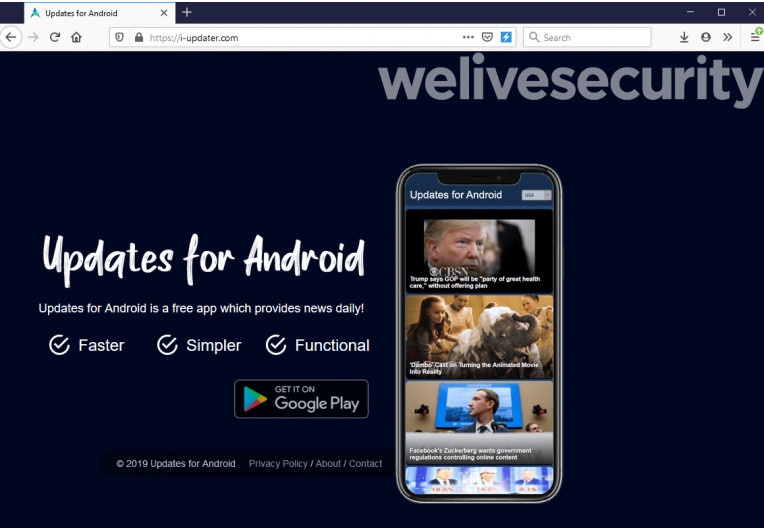

Untuk mengumpulkan korbannya dan terlihat sah, aplikasi ini memiliki situs web yang sesuai, i-updater [.] Com, yang mempromosikan dirinya sebagai “daily news updates“. Situs web ini masih eksis, tidak ada alasan untuk menutupnya karena situs web itu sendiri tidak berbahaya.

Fungsionalitas Aplikasi

Fungsi dari aplikasi “Updates for Android” yang digunakan untuk menyerang ESET sampai saat ini masih ada di sumber aplikasi tidak resmi, dan masih terus memberikan berita harian kepada penggunanya.

Untuk menghindari kecurigaan, aplikasi menampilkan beberapa berita. Namun, fungsi utamanya adalah untuk menerima perintah dari situs web lain yang berfungsi sebagai server Command and Control (C&C) untuk melancarkan serangan.

Dan untuk menutupi jejak, nama pengembang mereka dan aplikasi di sistem sebagai “System apps” yang tentu saja menyesatkan, karena aplikasi tersebut tidak ada hubungannya dengan pembaruan sistem atau sistem apa pun.

Fungsionalitas Berbahaya

Berdasarkan perintah yang diterima aplikasi dari server C&C, ia dapat menampilkan iklan di peramban default pengguna, menyembunyikan keberadaan aplikasi dari pengguna dengan menyembunyikan ikon aplikasi, dan secara diam-diam menyusupkan JavaScript dari jauh. Fungsi terakhir ini yang kemudian digunakan untuk melakukan serangan DDoS di situs web ESET.

Serangan DDoS dimulai dengan perangkat yang dikompromikan menerima perintah untuk memuat skrip penyerang yang menentukan domain yang ditargetkan.

Setelah skrip dimuat, perangkat mulai membuat permintaan ke domain yang ditargetkan hingga mendapat skrip lain dari server C&C yang mungkin berisi domain target yang berbeda.

Dari hasil pantauan ESET diketahui bahwa enam skrip lain disiapkan, masing-masing berisi domain yang berbeda untuk diserang oleh perangkat yang dikuasai peretas.

Domain tersebut adalah situs berita dan e-commerce yang terkenal, sebagian besar di Turki. Sejak 2 Februari, skrip kosong, artinya pelaku mencoba menjalankan botnet mereka sampai dua hari setelah Google mengakhiri sebagian besar itu.

Ulasan Penutup

Metode serangan DDoS yang dijelaskan tergantung pada jumlah perangkat yang terinfeksi yang tersedia untuk pelaku. Dari jumlah teoritis 50.000+, sekitar 10% benar-benar terlibat dalam serangan itu.

Serangan yang dijelaskan menunjukkan bahwa pelaku mungkin bersabar dan menunggu basis pengguna aplikasi tumbuh ke ukuran yang diperlukan sebelum mereka menerapkan fungsionalitas berbahaya ke dalam aplikasi.

Mendeteksi jenis fungsi berbahaya semacam ini tidak mudah, karena teknik yang sama, tanpa JavaScript jahat yang dimuat digunakan oleh puluhan kit dan framework pengembangan perangkat lunak Android yang sah. Ini berarti bahwa deteksi sederhana berdasarkan kode tersebut akan menghasilkan banyak kesalahan.

Namun, fakta bahwa solusi sederhana tidak memungkinkan, tidak berarti pengguna perangkat Android tidak memiliki kesempatan untuk perlindungan. ESET telah meningkatkan mekanisme pendeteksiannya berdasarkan dari fitur dan perilaku aplikasi ini.

Beberapa peningkatan tersebut telah diterapkan dalam teknologi yang ESET gunakan untuk melindungi Play Store di dalam App Defense Alliance. Yang lain sedang diimplementasikan di lapisan keamanan lain dalam solusi keamanan endpoint, termasuk deteksi berbasis mesin pembelajaran.

Sumber berita:

https://www.welivesecurity.com/