Credit image: Pixabay

Ancaman siber tidak pernah tidur, sangat sabar menanti di ujung-ujung peluang mencari lubang walaupun sebesar lubang jarum sekalipun untuk dimanipulasi sesuka hati.

Perusahaan atau organisasi harus memutar otak mencari jalan mengatasi setiap kemungkinan, tapi kadang bingung apa yang harus dilindungi, apa yang diprioritaskan demi menciptakan stabilitas keamanan siber yang diharapkan.

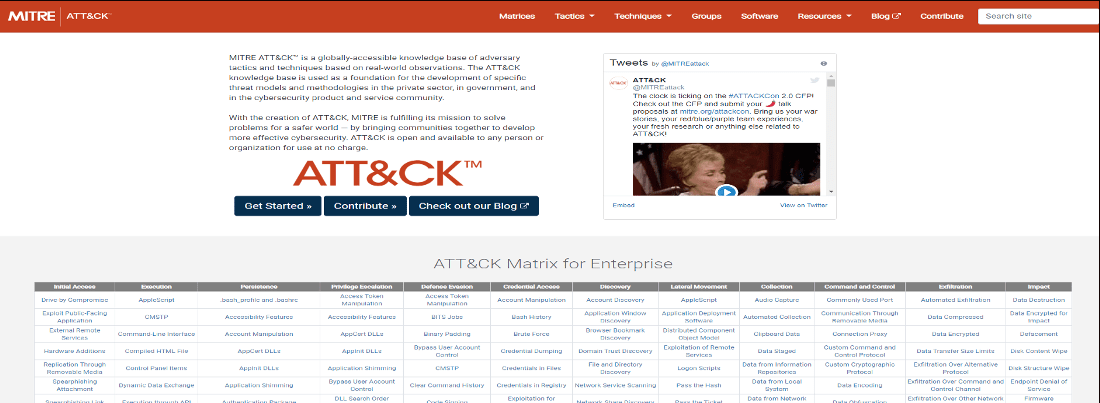

Untuk menciptakan dunia siber yang lebih aman, MITRE ATT&CK mungkin dapat membantu setiap organisasi untuk menghadapi agresor yang bersembunyi dalam kegelapan dunia maya.

MITRE adalah perusahaan nirlaba yang didirikan pada tahun 1958 yang memiliki misi untuk menciptakan dunia yang lebih aman. MITRE ATT&CK, merupakan singkatan dari Adversarial Tactics, Techniques, and Common Knowledge.

Yaitu platform yang mengatur dan mengkategorikan berbagai jenis taktik, teknik, dan prosedur (TTP) yang digunakan oleh penjahat di dunia digital, membantu organisasi menemukan celah dalam pertahanan siber mereka.

Semua informasi yang dikumpulkan tentang serangan disajikan dalam berbagai matriks, seperti matriks perusahaan, seluler, dan pra-serangan. Matriks Perusahaan, misalnya, mencakup kategori (atau taktik) berikut:

- • Initial Access

- • Execution

- • Persistence

- • Privilege Escalation

- • Defense Evasion

- • Credential Access

- • Discovery

- • Lateral Movement

- • Collection

- • Command and Control

- • Exfiltration

- • Impact

Setiap kategori dibagi menjadi sub-kategori spesifik (atau teknik) yang sesuai dengan setiap jenis serangan. Juga termasuk rincian tentang teknik, sampel, referensi (menunjukkan platform mana yang dapat diserang, tanggal di mana insiden terdeteksi, dll.) Dan saran untuk mitigasi dan deteksi ancaman.

Misalnya, bagian Tautan Spearphishing dalam Akses Awal berisi penjelasan tentang apa yang melibatkan metode akses awal ini. Bagian ini mencakup 19 contoh pelaku ancaman yang menggunakan teknik tersebut.

Jumlah ini akan meningkat seiring waktu dengan laporan baru, lengkap dengan penjelasan dan rekomendasi untuk cara mengatasi ancaman ini dan teknik deteksi mana yang diperlukan untuk tetap aman.

Platform ini menyediakan serangkaian informasi yang berguna untuk analisis seluruh siklus hidup serangan siber, termasuk pengintaian target, vektor serangan, intrusi aktual, dan tindakan pasca-pelanggaran.

Fungsionalitas

Jenis repositori ini sangat berguna bagi para profesional keamanan informasi yang membantu menjaga mereka diperbarui pada teknik serangan baru dan untuk mencegah serangan terjadi.

Organisasi dapat memanfaatkan framework ini untuk membuat peta sistem pertahanan mereka. Sementara framework tersebut akan memberikan informasi penting tentang perilaku yang berbahaya, perusahaan secara khusus dapat merancang mekanisme keamanan yang dapat disesuaikan seperti yang diperlukan, dengan mempertimbangkan skenario serangan yang mungkin terjadi dan jika perlu melatih staf mereka.

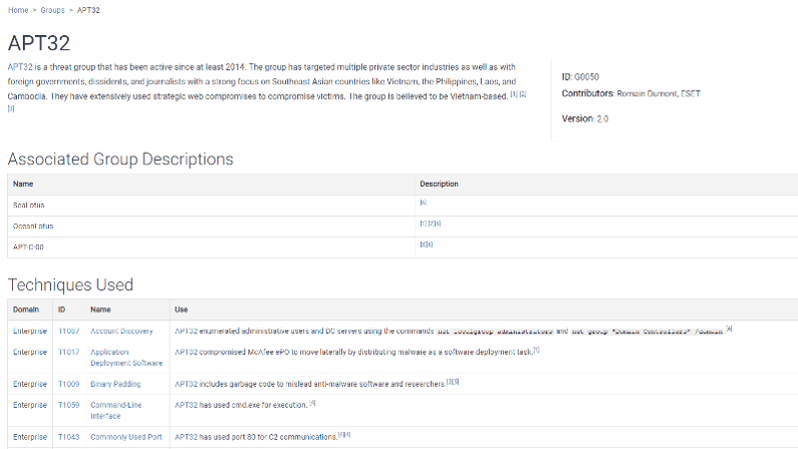

ATT &CK memberikan perincian tentang sejumlah besar aktor pelaku dan kelompok peretas, termasuk teknik dan tool yang mereka gunakan, berdasarkan pelaporan open source.

Yang memberikan informasi perilaku berbahaya yang dijelaskan dengan cara terstandarisasi, framework ATT &CK juga dapat berguna untuk memberikan intelijen tentang ancaman keamanan siber.

Selain juga memberikan panduan bahwa tim keamanan dapat membandingkan dengan kontrol operasi yang ada dengan tujuan membangun kekuatan dan mengidentifikasi kelemahan sebelum penjahat siber dapat memanfaatkannya.

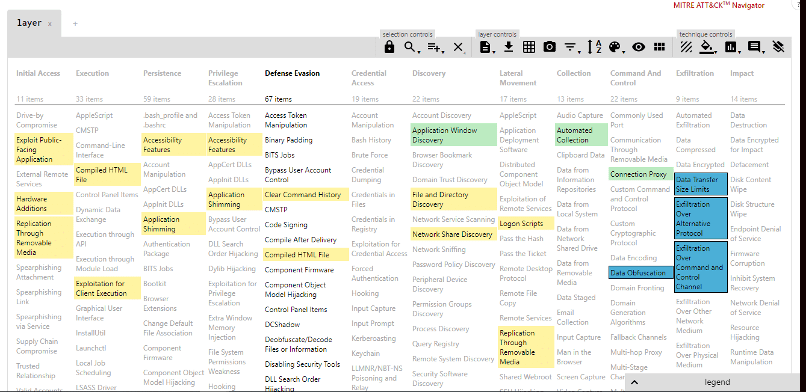

Dengan memanfaatkan navigator MITER ATT&CK, perusahaan dapat memvisualisasikan kekuatan dan kelemahan infrastrukturnya yang terkait dengan aktor atau grup peretas tertentu.

Aplikasi juga dapat diberdayakan untuk tes yang dilakukan pada sistem internal organisasi, bersama dengan hasilnya untuk evaluasi lebih lanjut. Navigator ini dapat digunakan online atau diunduh untuk penggunaan yang lebih stabil dan jangka panjang.

Ada sumber daya tambahan yang terkait dengan ATT&CK yang menyediakan mekanisme untuk menguji teknik serangan di lingkungan simulasi.

Misalnya, perusahaan seperti Verodin, SafeBreach, dan AttackIQ yang dapat melakukan simulasi serangan. Juga beberapa opsi open source seperti MITER Caldera, Uber Metta, Red Team Automation (RTA), atau Red Team Atom, yang memungkinkan simulasi serangan dilakukan dan juga terhubung dengan ATT&CK.

Meski demikian, kehati-hatian harus dikedepankan ketika melakukan tes semacam ini di jaringan produksi di mana tingkat kemungkinan konsekuensinya tidak diketahui sepenuhnya.

Karena itu selalu disarankan untuk menggunakan lingkungan terkontrol yang dipisahkan dari jaringan dengan peralatan produksi yang menyimpan data perusahaan yang nyata.

Singkatnya, MITER ATT&CK menyediakan beragam tool dan sumber daya untuk melengkapi strategi keamanan apa pun.

Framework ini menjadi intelejen bagi perusahaan dan memberi informasi tentang seberapa siap mereka mendeteksi dan merespons intrusi. Dengan begitu, mereka dapat memenuhi kebutuhan keamanan siber mereka dan siap jika atau ketika ancaman datang.

Peneliti ESET sejak awal tahun ini telah memutuskan untuk memasukkan matriks MITER ATT&CK dalam sebagian besar analisis malware yang dipublikasikan.

Sumber berita: