Credit image: Pixabay

Peneliti ESET telah menganalisis sebuah malware baru yang terdeteksi oleh ESET sebagai Win32/Industroyer yang khusus dibuat untuk menargetkan peralatan yang dipasang di jaringan listrik, dan yang telah digunakan dalam serangan langsung di Ukraina

Malware ini mampu melakukan kerusakan signifikan terhadap sistem tenaga listrik dan juga dapat dipasang untuk menargetkan jenis infrastruktur kritis lainnya. Industroyer adalah ancaman yang sangat berbahaya, karena ia mampu mengendalikan gardu listrik dan pemutus arus listrik secara langsung.

Untuk melakukannya, ia menggunakan protokol komunikasi industri yang digunakan di seluruh dunia dalam infrastruktur pasokan listrik, sistem kontrol transportasi, dan sistem infrastruktur penting lainnya (seperti air dan gas).

Sakelar dan pemutus arus ini adalah padanan digital switch analog. Secara teknis mereka bisa direkayasa untuk melakukan berbagai fungsi. Dengan demikian, dampak potensial dapat berkisar dari hanya mematikan distribusi daya, kegagalan bertingkat dan kerusakan peralatan yang lebih serius.

Tingkat kerusakannya juga bervariasi dari satu gardu ke gardu lainnya. Gangguan sistem semacam itu dapat secara langsung atau tidak langsung mempengaruhi fungsi layanan vital.

Protokol yang digunakan dirancang puluhan tahun lalu dan pada saat itu sistem industri dan sengaja dibuat untuk mengisolasinya dari dunia luar. Selain itu, protokol komunikasi mereka tidak dirancang dengan sistem keamanan, artinya pengembang malware tidak perlu mencari kelemahan dalam protokol, mereka cukup membuat malware yang mampu bersinergi dengan protokol tersebut.

Malware Industroyer yang ditemukan peneliti ESET menjadi penyebab pemadaman listrik yang terjadi pada 17 Desember 2016, hampir tepat satu tahun setelah serangan cyber yang menyebabkan pemadaman listrik yang mempengaruhi sekitar 250.000 rumah di beberapa wilayah di Ukraina pada tanggal 23 Desember 2015.

Pada tahun 2015, para pelaku menyusup ke jaringan distribusi listrik dengan perangkat lunak BlackEnergy, bersama dengan KillDisk dan komponen berbahaya lainnya, dan kemudian mengeksploitasi software yang mengendalikan workstation operator dan untuk memotong daya. Selain menargetkan grid listrik Ukraina, tidak ada kesamaan dalam kode yang ditemukan antara BlackEnergy dan Industroyer.

Infrastruktur Industroyer

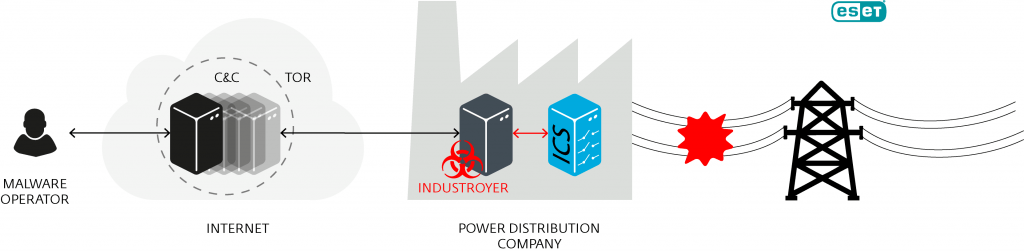

Industroyer adalah software modular. Komponen utamanya adalah backdoor yang digunakan oleh pelaku untuk mengelola serangan, ia menginstal dan mengendalikan komponen lainnya dan terhubung ke remote server untuk menerima perintah dan melaporkannya ke pelaku.

Yang membedakan Industroyer dari malware yang menargetkan infrastruktur lainnya adalah penggunaan empat komponen payload, yang dirancang untuk mendapatkan kontrol langsung dari switch dan pemutus arus di gardu distribusi listrik. Masing-masing komponen ini menargetkan protokol komunikasi tertentu yang ditentukan dalam standar berikut: IEC 60870-5-101, IEC 60870-5-104, IEC 61850, dan OLE untuk Akses Data Kontrol Proses (OPC DA).

Umumnya, payload bekerja secara bertahap yang tujuannya memetakan jaringan dan kemudian mencari tahu dan mengeluarkan perintah yang akan bekerja dengan perangkat kontrol industri tertentu. Payload industroyer menunjukkan pengetahuan mendalam pengembang malware dan pemahaman tentang sistem kontrol industri.

Malware memiliki beberapa fitur lain yang dirancang agar tetap berada di bawah radar, untuk memastikan malware dapat bertahan dalam sistem, dan menghapus semua jejak dirinya sendiri setelah melakukan tugasnya.

Misalnya, komunikasi dengan server C2 yang tersembunyi di Tor dapat dibatasi hanya pada jam non kerja. Selain itu, ia menggunakan backdoor tambahan, menyamar sebagai aplikasi Notepad yang dirancang untuk mendapatkan kembali akses ke jaringan yang ditargetkan jika backdoor utama terdeteksi atau dinonaktifkan.

Dan modul wiper-nya dirancang untuk menghapus kunci Registry penting sistem dan menimpa file agar sistem tidak dapat boot dan pemulihannya semakin sulit. Yang menarik adalah pemindai port yang memetakan jaringan, mencoba menemukan komputer yang relevan, penyerang membuat alat khusus mereka sendiri daripada menggunakan perangkat lunak yang ada. Terakhir, adalah modul berupa alat Denial of Service yang memanfaatkan kerentanan CVE-2015-5374 di perangkat Siemens SIPROTEC dan dapat membuat perangkat yang ditargetkan tidak responsif.

Industroyer adalah malware yang sangat mudah disesuaikan. Bersifat universal, karena dapat digunakan untuk menyerang setiap sistem kontrol industri menggunakan beberapa protokol komunikasi yang ditargetkan, beberapa komponen dalam sampel yang dianalisis dirancang untuk menargetkan hardware tertentu. Sebagai contoh, komponen wiper dan salah satu komponen muatan disesuaikan untuk digunakan melawan sistem yang menggabungkan produk kontrol daya industri tertentu oleh ABB, dan komponen DoS bekerja secara khusus terhadap perangkat SIPROTECT Siemens yang digunakan di gardu listrik dan bidang aplikasi terkait lainnya.

Berkat kemampuannya untuk bertahan dalam sistem dan memberikan informasi berharga untuk menyetel muatan yang dapat dikonfigurasi, pelaku dapat menyesuaikan malware dengan lingkungan apa pun, yang membuatnya sangat berbahaya. Terlepas apakah serangan yang terjadi pada jaringan listrik Ukraina baru-baru ini adalah sebuah uji coba atau bukan, hal ini menjadi lonceng peringatan bagi seluruh stake holder sistem keamanan industri di seluruh dunia untuk membuat langkah-langkah pengamanan agar kejadian serupa tidak terulang terus menerus.

Sumber berita:

https://www.welivesecurity.com