Credit image: Pixabay

Tiada hari tanpa ransomware mungkin menjadi moto bagi para peneliti keamanan saat ini, karena ransomware telah menjadi ancaman paling umum dihadapi oleh mereka setiap hari, salah satunya kasus terbaru dari ransomware Hermes yang punya kesamaan dengan ransomware Erebus karena memiliki kemampuan bypass UAC.

Ransomware Hermes yang berhasil menyusup masuk ke dalam komputer, pertama kali yang dikerjakanya adalah melakukan bypass terhadap User Account Control, atau UAC, yang disebut Eleven atau Elevation untuk menghapus Shadow Volume Copies dan file backup milik korban.

Bypass ini memungkinkan file VBS yang diberi nama Shade.vbs untuk bypass User Account Control. File VBS ini kemudian meluncurkan batch file bernama Shade.bat yang digunakan untuk membersihkan semua Shadow Volume Copies dan menghapus pengaturan file back up.

Kenapa UAC menjadi sasaran Hermes untuk diantisipasi, hal ini disebabkan karena UAC adalah fitur dalam Windows yang memiliki kemampuan untuk mencegah perubahan tidak sah dalam komputer yang biasanya berawal dari inisiatif aplikasi, virus atau pengguna lain.

User Account Control pula yang memastikan perubahan dilakukan hanya dengan persetujuan dari administtrator. Jika perubahan tidak disetujui oleh administrator maka perubahan tersebut tidak akan dieksekusi dan Windows tetap tidak berubah, seolah-olah tidak ada yang terjadi. Jadi dengan kata lain UAC memegang kontrol penuh terhadap regulasi dalam komputer.

Hermes Hapus File Back Up

Hermes menggunakan bypass UAC untuk menjalankan file batch disebut shade.bat. batch file ini tidak hanya menghapus Shadow Volume Copies komputer, tetapi juga menghapus back up image yang mungkin ada pada komputer. Hal ini untuk mencegah korban memulihkan file terenkripsi dari cadangan.

Back up image atau gambar cadangan yang dihapus adalah yang memiliki nama file seperti yang tercantum di bawah ini:

*.VHD, *.bac, *.bak, *.wbcat, *.bkf, Backup*.*, backup*.*, *.set, *.win, *.dsk

Enkripsi Hermes

Saat ransomware Hermes mulai aktif dijalankan, hal pertama yang dilakukan adalah menyalin dirinya sendiri ke C:\Users\Public\Reload.exe dan mengeksekusi sendiri. Hermes kemudian meluncurkan batch file bernama system_.bat yang digunakan untuk menghapus installer asli.

Tahap berikutnya Hermes mulai memindai komputer dan unmapped network shares korban mencari file yang dengan ekstensi tertentu dan mengenkripsi mereka menggunakan enkripsi AES. Tidak kurang dari 600 ekstensi file yang menjadi target ransomware Hermes.

Namun yang berbeda dari Hermes setelah usai mengenkripsi file, ia tidak menambahkan ekstensi baru untuk file terenkripsi. Meskipun begitu, Hermes menambahkan penanda file pada akhir isi file terenkripsi dengan kata HERMES.

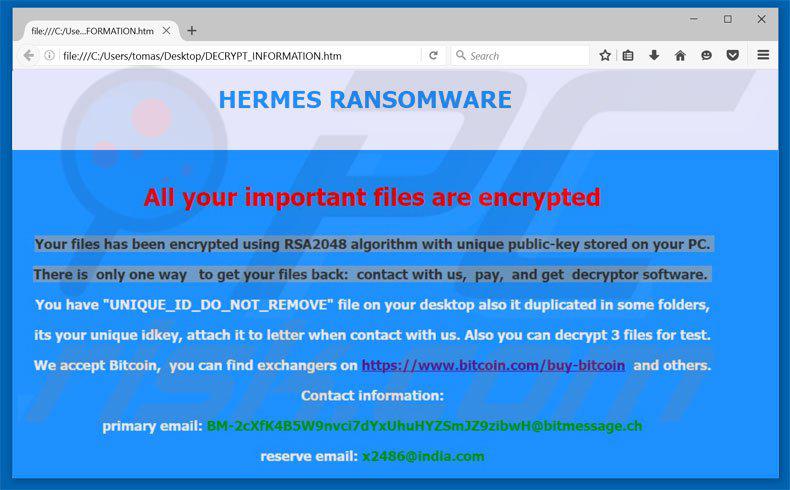

Ketika sedang mengenkripsi file ransomware Hermes akan membuat catatan tebusan bernama DECRYPT_INFORMATION.html dan sebuah file bernama UNIQUE_ID_DO_NOT_REMOVE di setiap folder yang file dienkripsi. Hal ini diduga bahwa file UNIQUE_ID_DO_NOT_REMOVE berisi kunci enkripsi AES yang digunakan untuk mengenkripsi file, yang selanjutnya dienkripsi dengan kunci RSA bundel. Teknik yang membuat hanya pengembang ransomware yang dapat mendekripsi file dan mengambil kunci dekripsi korban.

Seperti yang dipaparkan di atas, selama proses ini ransomware juga akan menghapus Shadow Volume Copies dan file backup. Begitu selesai dengan tahap ini, ransomware menampilkan ransom note DECRYPT_INFORMATION.html yang berisi informasi tentang apa yang terjadi pada file korban, tawaran untuk mendekripsi 3 file gratis, dan instruksi pembayaran.

Ransom note mencakup dua metode di mana korban dapat menghubungi pengembang ransomware untuk mendapatkan instruksi pembayaran melalui alamat Bitmessage dari BM-2cXfK4B5W9nvci7dYxUhuHYZSmJZ9zibwH@bitmessage.ch atau mengirim email ke alamat x2486@india.com.

Langkah Pencegahan

Untuk membantu pengguna komputer terlindungi dari serangan ransomware, para peneliti ESET yang sudah sangat berpengalaman menghadapi ancaman malware memberikan beberapa tips pencegahan sebagai langkah awal meningkatkan keamanan siber sebagai berikut:

- Gunakan antivirus dan antimalware komprehensif yang sudah dilengkapi dengan Mail Security, seperti ESET Mail Security yang mampu mendeteksi ransomware jauh sebelum masuk ke dalam sistem komputer, pengguna juga bisa melihat isi email tanpa membahayakan keamanan komputer atau server. Mengingat ransomware seringkali menyebar melalui email memiliki Mail Security merupakan keharusan.

- Update antivirus secara online dan terjadwal, pastikan Anda mendapatkan update terakhir dari produsen antivirus untuk menangani malware yang beredar. Seperti ESET yang selalu memberikan update secara otomatis setiap waktu sehingga komputer akan selalu terjamin keamanannya.

- Lakukan In Depth Scan di seluruh komputer melalui sistem manajemen antivirus.

- Pastikan seluruh konfirgurasi proteksi sudah diset secara optimal.

- Pastikan tidak ada komputer asing yang tidak terproteksi antivirus berada di dalam jaringan

- Lakukan patch dan upgrade sistem operasi dan aplikasi secara teratur. Semakin cepat melakukan patch maka semakin sedikit lubang terbuka yang bisa diekploitasi oleh penjahat dunia maya.

- Backup data secara teratur dan simpan salinan backup di tempat berbeda. Lalu enkripsi backup Anda sehingga tidak perlu lagi merasa kuatir jika perangkat back up jatuh ke tangan yang salah.

- Untuk perusahaan, gunakan antivirus dengan edisi bisnis dengan sistem management dan update terpusat untuk mempermudah management dan penanganan. Pastikan sistem management dan updatenya dapat diinstal di sistem operasi Linux Server untuk mengurangi kemungkinan terinfeksi.

Sumber berita:

www.bleepingcomputer.com

www.enigmasoftware.com