Credit image: Pixabay

Serangan zero day seperti tak ada habisnya, WannaCry, SolarWinds, Hafnium dan terbaru Kaseya menjadi hantu-hantu yang gentayangan di dunia maya.

Kehadiran yang belum terdeteksi oleh vendor perangkat lunak menjadi lubang yang seringkali dimanfaatkan oleh hacker untuk dieksploitasi, kasus terbaru yang menimpa software manajemen IT Kaseya yang biasanya digunakan Managed Service Provider (MSP) dihajar oleh hantu-hantu ini dalam serangakaian serangan rantai pasokan.

Malware Dua Langkah

Seperti insiden SolarWinds, serangan terbaru ini menggunakan proses pengiriman malware dua langkah yang meluncur melalui backdoor. Tidak seperti SolarWinds, penjahat dunia maya di balik serangan ini tampaknya mendapatkan dua keuntungan sekaligus, Selain menempatkan ransomware, mereka juga mengeksploitasi hubungan kepercayaan antara Kaseya dan pelanggannya.

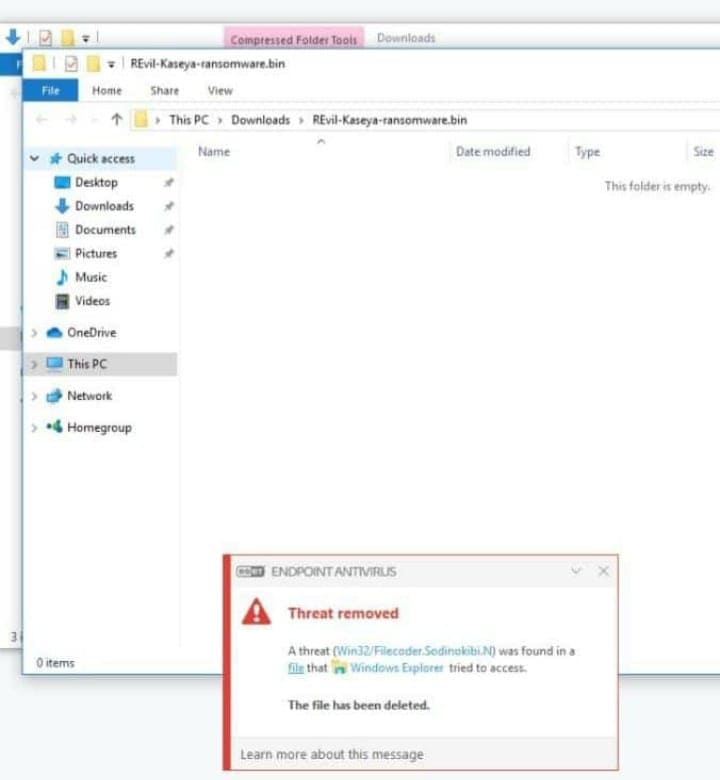

Sementara itu, peneliti keamanan ESET yang sedang memantau ransomware ini, menemukan keterkaitan ransomware tersebut dengan geng REvil yang oleh produk keamanan ESET malware ini terdeteksi sebagai Sodinokibi. Analisis awal ESET mendukung kesimpulan ini.

ESET menambahkan deteksi varian ransomware ini sebagai trojan Win32/Filecoder.Sodinokibi.N pada 2 Juli pukul 15:22 (EDT; UTC-04:00). Deteksi ini mencakup bagian utama ransomware, serta DLL yang di-sideloadnya. Telemetri ESET menunjukkan sebagian besar laporan berasal dari Inggris, Afrika Selatan, Kanada, Jerman, Amerika Serikat, dan Kolombia.

Kaseya, pada bagiannya, telah bergegas untuk melakukan respon terhadap insiden tersebut dan mengeluarkan pemberitahuan kepada mereka yang berpotensi terkena dampak dengan saran untuk segera mematikan server VSA lokal yang berpotensi terpengaruh.

Namun saran ini tidak datang lebih cepat. Setelah server penuh, malware mematikan akses administratif dan mulai mengenkripsi data. Setelah proses enkripsi selesai, wallpaper desktop sistem berubah tampilan disertai peringatan bahwa seluruh file telah dienkripsi, dan catatan tebusan sebagai rujukan jika korban ingin memulihkannya.

Berdasarkan satu laporan, ratusan organisasi kini memiliki data terenkripsi di dalam organisasi mereka, dan berebut untuk menampung dan memberi tahu tim TI untuk bertindak cepat.

Sementara vendor seperti ESET mendeteksi malware ini, ada jeda antara saat server yang terpengaruh terkena serangan dan saat tim dukungan dan perangkat lunak dapat merespons, yang mengakibatkan gelombang awal memiliki waktu untuk melakukan kerusakan.

Jika Anda memiliki server yang mungkin terpengaruh, ESET menyarankan untuk segera mematikan mesin yang berpotensi rentan, atau setidaknya mengisolasi mereka dari jaringan sampai lebih banyak informasi tersedia. Kaseya juga memposting pembaruan rutin di situs webnya.

Sumber berita:

https://www.welivesecurity.com/