Credit image: Pixabay

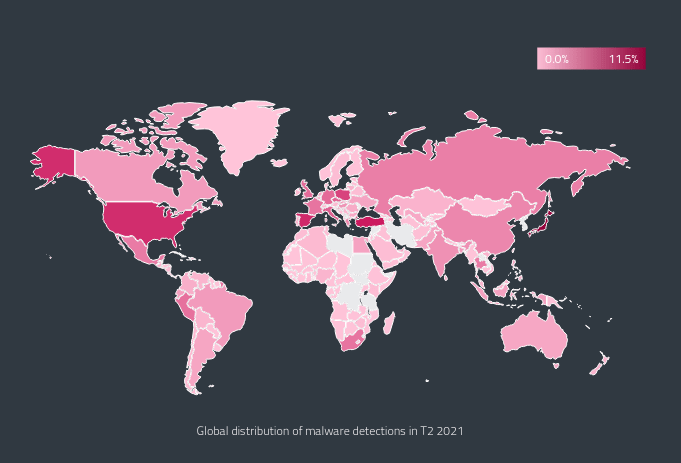

Sepanjang 2021 berbagai malware telah terdeteksi oleh radar ESET, ancaman malware yang terdeteksi tersebut dikerucutkan menjadi ancaman yang paling sering terjadi dan menjadi tren di berbagai negara di dunia.

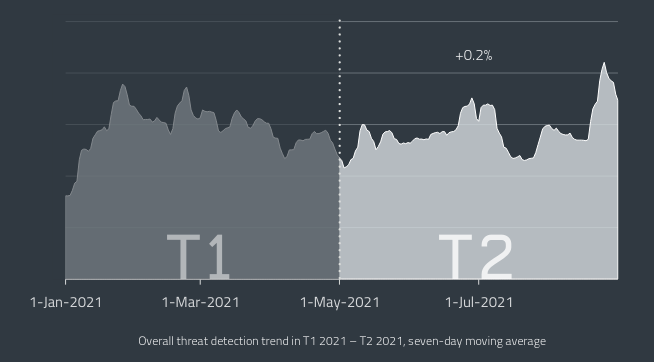

Di T2 2021, jumlah semua deteksi ancaman tetap hampir sama seperti di T1, hanya meningkat sedikit (sebesar 0,2%). Tren deteksi menunjukkan penurunan kecil di pertengahan Juli, yang kemudian diikuti oleh lonjakan besar pada 23 Agustus, yang disebabkan oleh trojan DOC/Fraud.

Kategori yang seharusnya paling diperhatikan saat ini adalah Ransomware, melihat permintaan tebusan terbesar hingga saat ini, ditambah dengan data yang menunjukkan bahwa selama T2 telah terjadi lonjakan deteksi besar, dunia maya harus terus waspada dan tidak boleh menurunkan penjagaan sekalipun.

Dalam kategori Infostealer, TrickBot menunjukkan pertumbuhan deteksi yang mengesankan setelah selamat dari upaya gangguan pada tahun 2020. Berbeda dengan kesuksesan TrickBot dalam menghadapi kesulitan, hilangnya Emotet sangat memukul pengembangnya, deteksi mereka terpotong setengah pada T2 2021.

Ancaman Cryptocurrency menurun karena pergolakan di pasar cryptocoin. Di dunia ancaman macOS, telemetri ESET melihat sejumlah besar eksploit lama naik ke puncak ancaman yang paling terdeteksi, menunjukkan pentingnya selalu menginstal pembaruan sistem dan aplikasi terbaru.

Sementara itu, bahkan jika ancaman Web terus menurun secara keseluruhan di T2 2021, jumlah URL phising dan pendistribusi malware meningkat.

Ancaman Android mulai meningkat lagi selama T2, menunjukkan pertumbuhan paling signifikan dalam deteksi malware, adware, dan spyware perbankan. Dalam perkembangan serupa, deteksi ancaman Email meningkat setelah periode stagnasi, dengan phising dan email penipuan mendorong pertumbuhan.

Serangan RDP brute force masih belum melambat, dengan Spanyol misalnya, mendapat pukulan keras pada bulan Agustus akibat serangan ini, terhitung mereka mendapat 17% konsumsi serangan dari semua upaya serangan secara global.

Akhirnya, di bidang IoT, botnet Mozi terus mengumpulkan lebih banyak bot, tetapi berita penangkapan operatornya membuat masa depan botnet dipertanyakan.

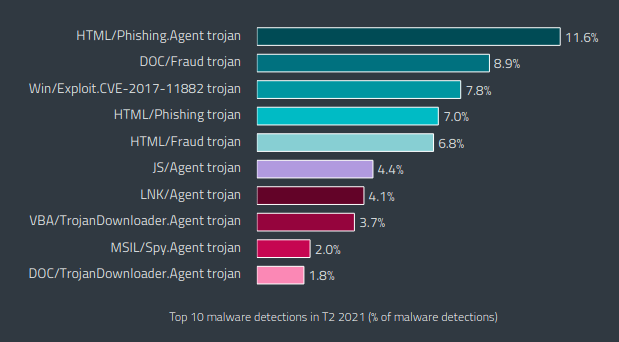

10 deteksi malware teratas di semua ancaman yang dipantau menunjukkan peningkatan pada trojan HTML/Phishing dan keluarga trojan HTML/Phishing.Agent, yang terakhir melompat ke tempat pertama dan yang pertama memasuki daftar 10 teratas untuk pertama kalinya.

Di sisi lain, VBA/TrojanDownloader.Agent jatuh dari posisi terdepan sampai ke posisi kedelapan, tidak diragukan lagi ini merupakan efek samping dari penghapusan Emotet. Selain trojan HTML/Phishing, tidak ada pendatang baru lain dalam daftar.

10 Deteksi Malware Teratas

HTML/Phishing.Agent trojan

HTML/Phishing.Agent adalah nama deteksi untuk kode HTML berbahaya yang sering digunakan dalam lampiran email phising. pelaku cenderung menggunakannya daripada jenis file lain, karena lampiran yang dapat dieksekusi biasanya diblokir secara otomatis atau lebih mungkin menimbulkan kecurigaan. Ketika lampiran tersebut dibuka, situs phising dibuka di browser web, menyamar sebagai misalnya, perbankan resmi, layanan pembayaran, atau situs web jejaring sosial. Situs web meminta kredensial atau informasi sensitif lainnya, yang kemudian dikirim ke pelaku.

Trojan DOC/Penipuan

Deteksi DOC/Fraud terutama mencakup dokumen Microsoft Word dengan berbagai jenis konten penipuan, yang didistribusikan melalui lampiran email. Tujuan dari ancaman ini adalah untuk mengambil keuntungan dari korban, misalnya dengan membujuk korban untuk mengungkapkan kredensial atau data sensitif mereka. Penerima mungkin tertipu untuk percaya bahwa mereka telah memenangkan hadiah lotre atau telah ditawari pinjaman yang sangat menguntungkan. Dokumen-dokumen tersebut sering kali berisi tautan ke situs web tempat para korban diminta untuk mengisi informasi pribadi.

Trojan Win/Exploit.CVE-2017-11882

Nama deteksi ini adalah singkatan dari dokumen yang dibuat khusus yang mengeksploitasi kerentanan CVE‑2017‑11882 yang ditemukan di Microsoft Equation Editor, komponen Microsoft Office. Eksploitasi tersedia untuk umum dan biasanya digunakan sebagai tahap pertama kompromi. Ketika pengguna membuka dokumen berbahaya, eksploitasi dipicu dan shellcode-nya dieksekusi. Malware tambahan kemudian diunduh ke komputer untuk melakukan tindakan jahat.

Trojan HTML/Pishing

Trojan HTML/Phishing mewakili deteksi malware umum yang dikumpulkan berdasarkan pemindaian URL berbahaya dalam email dan lampiran email. Jika email atau lampirannya berisi daftar hitam URL, ini memicu deteksi HTML/Phishing.Gen.

Trojan HTML/Fraud

Deteksi HTML/Fraud mencakup berbagai jenis penipuan, konten berbasis HTML, didistribusikan dengan tujuan mendapatkan uang atau keuntungan lain dari keterlibatan korban. Ini termasuk situs penipuan, serta email berbasis HMTL dan lampiran email. Dalam email seperti itu, penerima mungkin ditipu untuk percaya bahwa mereka telah memenangkan hadiah lotre dan kemudian diminta untuk memberikan detail pribadi. Kasus umum lainnya adalah apa yang disebut penipuan uang muka, seperti penipuan Pangeran Nigeria yang terkenal sebagai “419 scam”.

Trojan JS/Agen

Nama deteksi ini mencakup berbagai file JavaScript berbahaya. Sering disamarkan untuk menghindari deteksi statis. Mereka biasanya ditempatkan di situs web sah yang disusupi, dengan tujuan mencapai mengompromi pengunjung.

LNK/Agen trojan

LNK/Agent adalah nama deteksi untuk malware yang menggunakan file pintasan LNK Windows untuk mengeksekusi file lain di sistem. File pintasan telah mendapatkan popularitas di kalangan penjahat dunia maya, karena biasanya dianggap tidak berbahaya dan cenderung tidak menimbulkan kecurigaan. File LNK/Agen tidak mengandung muatan apa pun dan biasanya merupakan bagian dari malware lain yang lebih kompleks. Mereka sering digunakan untuk mencapai persistensi file berbahaya utama pada sistem atau sebagai bagian dari vektor kompromi.

Trojan VBA/TrojanDownloader.Agent

VBA/TrojanDownloader.Agent adalah deteksi yang biasanya mencakup file Microsoft Office jahat yang mencoba memanipulasi pengguna untuk mengaktifkan eksekusi makro. Setelah eksekusi, terlampir

makro jahat biasanya mengunduh dan menjalankan malware tambahan. Dokumen berbahaya biasanya dikirim sebagai lampiran email, disamarkan sebagai informasi penting yang relevan bagi penerima.

MSIL/Spy.Agent trojan

MSIL/Spy.Agent adalah keluarga trojan yang umumnya digunakan sebagai backdoor, biasanya dengan kemampuan untuk dikendalikan dari jarak jauh. Trojan semacam itu mendapatkan data dan perintah dari host jarak jauh dan berfungsi untuk memperoleh informasi sensitif, mencatat penekanan tombol, dan mendapatkan kendali atas kamera atau mikrofon korban. Varian yang paling sering terdeteksi adalah MSIL/Spy.Agent.AES, juga dikenal sebagai Agen Tesla.

Trojan DOC/TrojanDownloader.Agent

Klasifikasi ini mewakili dokumen Microsoft Word berbahaya yang mengunduh malware lebih lanjut dari internet. Dokumen tersebut sering disamarkan sebagai faktur, formulir, dokumen hukum, atau informasi penting lainnya. Mereka mungkin mengandalkan makro jahat, objek Packager (dan lainnya) yang disematkan, atau bahkan berfungsi sebagai dokumen umpan untuk mengalihkan perhatian penerima saat malware diunduh di balik layar.