Credit image: Freepix

Setelah kemunculan versi terbarunya pada Bulan July yang lalu, TDL yang pada saat itu terdeteksi oleh ESET dan dikenal dengan Win32/Olmarik, rupanya masih terus ber-evolusi.

Para peneliti ESET secara khusus meneliti dan melacak jejak malware TDL 4 tersebut secara konsisten, dan dalam periode waktu tersebut, terdapat fase-fase kemunculan varian baru dari TDL 4.

Fase kemunculan terbaru adalah teridetifikasinya malware Win32/Olmasco.R varian terbaru dari TDL 4 yang telah mengalami pengembangan pada beberapa bagian terutama pada cara rootkit menginfeksi sistem, dan kemampuan merubah layout dari sistem hidden file.

Berdasarkan analisa yang dilakukan pada komponen-komponen malware terdapat beberapa perubahan yaitu pada kernel-mode driver, dan user-mode payload, sementara komponen lainnya, khususnya komponen rootkit masih sama dengan versi terdahulu.

Perubahan tersebut mengindikasikan pada dua kemungkinan yaitu pertama, terdapat perubahan susunan pada team yang mengembangkan TDL 4, kedua, Pengembang TDL4 mengkomersilkan atau memperjual belikan bootkit builder ke kelompok cybercrime lain.

Analisa tersebut juga menunjukkan bahwa Win32/Olmasco.R mampu mengirimkan informasi yang sudah dicopy dari komputer korban ke C&C (Command & Control server) selama proses instalasi rootkit kedalam sistem komputer korban.

Lebih jauh lagi, ketika terjadi eror pada proses tersebut, malware akan mengirimkan report lengkap tentang eror yang terjadi ke pengembang malware TDL4. Report ini akan menjadi masukan untuk mengetahui penyebab kegagalan instalasi rootkit.

Ditemukan juga sebuah aktifitas virtual yang kontra terhadap bot trackers selama proses instalasi malware, untuk melakukan pengecekan apakah dropper bisa dijalankan pada sebuah environment virtual dan informasinya lalu dikirimkan ke C&C.

Aktivitas lain yang ditemukan adalah memeriksa apakah semua komponen bisa dijalankan di environment virtual didalam sistem, aktifitas inilah yang menjadi keistimewaan dari Win32/Olmasco.R karena telah melebihi kemampuan malware modern.

Susunan Boot

Komponen bootkit pada malware telah mengalami perubahan sejak dilakukannya modifikasi pada TDL4 varian terdahulu.

Yang agak berbeda adalah, pada varian baru ini, saat MBR (Master Boot Record) terinfeksi, akan tersedia ruang di bootable hard drive sebagai cadangan untuk menyimpan komponen jahat, selain itu, juga ada perbedaan cara dalam menginfeksi sistem komputer korban.

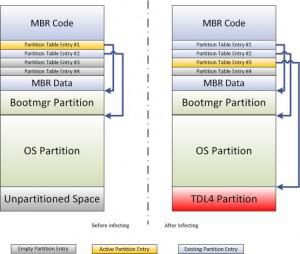

Pertama, malware akan membuat partisi pada bootable hard drive. Jika kita lihat pada tabel partisi di hard drive yang menggunakan Windows Vista atau sistem operasi Windows yang lebih baru, kita akan temukan unpartitioned (atau unallocated) space pada bootable hard drive.

Biasanya ruang atau space tersebut berukuran cukup besar untuk menampung komponen-komponen rootkit. Terkadang malah ruang yang dipartisi akan lebih besar lagi.

Pada kasus yang demikian, besaran dari partisi jahat akan dibatasi sampai dengan 50 GB. Kedua, kemudian malware akan membuat partisi tersembunyi dengan memodifikasi entry pada tabel partisi.

Perlu dicatat bahwa MBR berisi sebuah tabel partisi pada offset 0x1BE. Tabel ini terdiri dari empat bagian yang masing-masing entry-nya 6-bytes, yang masing-masing saling berhubungan.

Selain itu juga terdapat maksimum empat partisi utama pada hard drive dan satu partisi lagi yang bertanda aktif, yang artinya dari partisi itulah OS akan di boot.

Malware yang overwrites akan menempati entry kosong didalam tabel partisi dengan parameter untuk partisi jahat, menandainya sebagai partisi aktif dan berubah menjadi VBR (Volume Boot Record) dari partisi yang baru dibuat, sebagaimana ditunjukkan pada gambar dibawah ini:

Jika tidak ditemukan entry kosong pada tabel partisi, malware kemudian akan mengirim laporan pada C&C server dan menghentikan proses instalasi. Pada gambar berikut ini bisa dilihat apa yang terjadi dengan tabel partisi setelah sistem berhail ditembus oleh TDL4 versi terbaru.

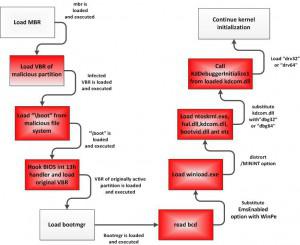

Sebagai hasil dari manipulasi, code MBR tidak akan bisa tersentuh dan satu-satunya yang perlu dirubah adalah tabel partisi. Saat komputer terinfeksi, dan control boot berubah menjadi malicious VBR (VBR hasil partisi TDL4) tepat setelah code MBR dimatikan.

Dengan demikian malware akan mengambil alih kontrol pada sistem sebelum sistem operasi bekerja. Ketika malicious VBR menerima peran kontrol tersebut, kemudian ia akan membaca sebuah file dengan nama “boot” dari root directory sistem file TDL4, lalu mentransfer peran kontrol ke file boot.

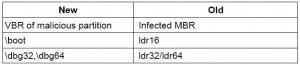

Komponen bootkit pada malware TDL4 varian terbaru atau yang diidentifikasi oleh ESET sebagai Win32/Olmasco.R, sama dengan TDL4 versi sebelumnya kecuali jika nama di malicious file system telah dirubah.

Diagram dibawah ini menunjukkan gambaran proses boot di komputer yang telah terinfeksi

Sistem Hidden File

Layout dari hidden file system juga telah berubah, mampu menampung 15 file – terlepas dari ukuran ruang yang tersedia – kapasitas sistem file yang baru dibatasi oleh besarnya partisi jahat yang akan masuk.

Berkaitan dengan kemunculan varian terbari dari malware TDL4, atau yang dikenal sebagai Win32/Olmasco.R ini, Yudhi Kukuh, Technical Consultant dari PT. Prosperita-ESET Indonesia menambahkan bahwa “Sistem file yang dimiliki malware hasil modifikasi terbaru lebih maju dan canggih dibanding varian sebelumnya. Contoh perbedaan tersebut adalah pada kemampuan malware untuk medeteksi file-file yang corrupted yang tersimpan di hidden file system dengan cara kalkulasi CRC32 checksum dan membandingkan dengan besarnya file yang tersimpan di file header. Selain itu pengembangan malware yang bertujuan ekonomis semakin nyata”