Credit image: Pixabay

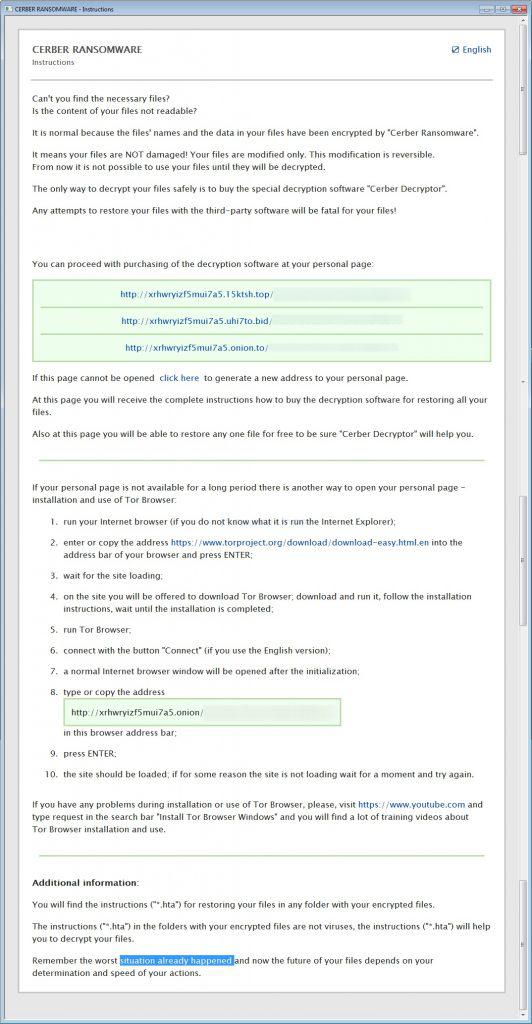

Minggu lalu versi baru dari ransomware Cerber, hadir dengan berbagai fitur baru. Salah satu perubahan penting yang terjadi adalah Cerber tidak lagi menggunakan ekstensi statis .Cerber3 untuk file yang terenkripsi, mereka mengubahnya menjadi eksensi acak terdiri dari 4 karakter. Cerber varian baru juga menggunakan file HTA untuk ransom note, dan menghentikan berbagai proses basis data sebelum enkripsi.

Dengan versi ini, file korban terenkripsi akan diubah seluruhnya, tidak hanya ekstensi tetapi juga nama file akan ikut diacak sehingga korban tidak bisa mengenali berkasnya lagi. Mungkin ini salah satu cara dari pengembang malware untuk membuat bingung korban dan tidak mengenali jenis ransomware apa yang menyerangnya.

Ini berarti jika nama file sebelumnya dienkripsi oleh Cerber menjadi 7YHPiRs4zo.cerber3, maka sekarang file yang dienkripsi akan berubah nama menjadi 3xBGdfHGbSR.b71c. Varian terbaru Cerber juga memiliki ransom note baru yang disebut README.hta. Ketika dijalankan, ransom note akan muncul dalam aplikasi Window dan menampilkan ransom note secara normal.

Update lain termasuk penambahan proses database baru yang ditutup oleh close_process directive dalam konfigurasi Cerber. Proses ini memerintahkan Cerber mematikan beberapa proses tertentu sebelum enkripsi dimulai. Proses-proses yang dimatikan adalah sebagai berikut:

“close_process”:

{

“close_process”:1,

“process”:[“msftesql.exe”,”sqlagent.exe”,”sqlbrowser.exe”,”sqlservr.exe”,”sqlwriter.exe”,”oracle.exe”,”ocssd.exe”,”dbsnmp.exe”,”synctime.exe”,”mydesktopqos.exe”,”agntsvc.exeisqlplussvc.exe”,”xfssvccon.exe”,”mydesktopservice.exe”,”ocautoupds.exe”,”agntsvc.exeagntsvc.exe”,”agntsvc.exeencsvc.exe”,”firefoxconfig.exe”,”tbirdconfig.exe”,”ocomm.exe”,”mysqld.exe”,”mysqld-nt.exe”,”mysqld-opt.exe”,”dbeng50.exe”,”sqbcoreservice.exe”]

},

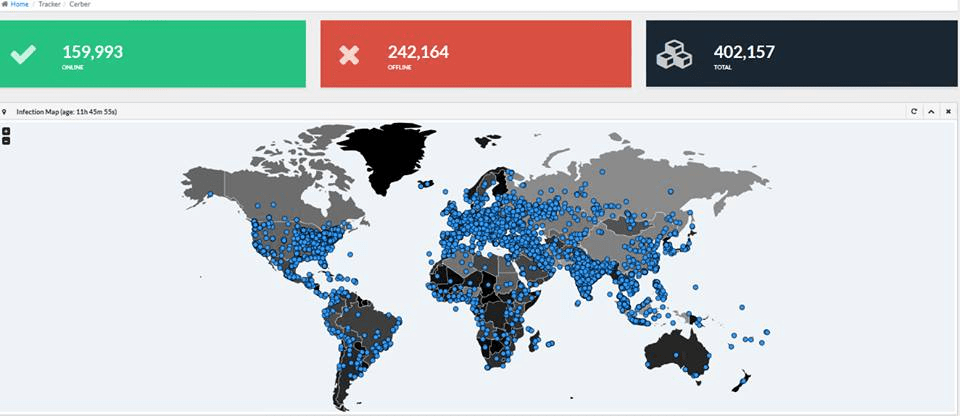

Proses tersebut dimatikan untuk memungkinkan file data proses dapat dienkripsi. Jika proses tetap berjalan selama enkripsi, maka pencocokan file data yang sesuai tidak dapat dilakukan oleh Cerber untuk dienkripsi. Versi terbaru Ransomware Cerber juga terus mengirim paket UDP ke 31.184.234.0/23 untuk keperluan statistik.

Perubahan dan pengembangan terus menerus Cerber semakin membuatnya sulit dikenali dan berbahaya, apalagi oleh mereka yang masih awam. Sejauh ini korban cerber di seluruh dunia mencapai 402 ribu pengguna, dan sepertinya jumlah tersebut akan terus bertambah jika masih banyak pengguna komputer yang belum sadar pentingnya pengetahuan keamanan cyber dan tindakan pencegahannya.

Beberapa bulan lalu dalam sebuah penelitian yang dilakukan ESET dikatakan bahwa Indonesia adalah negara dengan tingkat kesenjangan pengetahuan dan pemahaman keamanan cyber paling buruk di Asia Pasific.

Selain itu ranking Indonesia juga terpuruk dalam hal pengetahuan cyber dan mendapatkan skor buruk dalam langkah meningkatkan keamanan online.

Hasil penelitian ini sebenarnya bisa jadi acuan untuk segenap pemegang kekuasaan melakukan pembenahan dalam sektor siber, dengan secara terus menerus melakukan edukasi ke seluruh pengguna internet di Indonesia yang selama ini dikenal sebagai salah satu negara dengan pengguna aktif terbesar di dunia.

Jangan sampai potensi netizen kita yang besar dan seharusnya bisa dimanfaatkan untuk membangun industri kerakyatan melalui internet malah dijadikan sasaran empuk oleh para penjahat siber untuk mengeruk keuntungan.

Apalagi pengembang Cerber sudah mendedikasikan ransomware mereka sebagai RaaS atau Ransomware as a Service, ransomware frenchise yang dengan mudah bisa dijalankan oleh siapa saja yang terjun ke dunia kejahatan online.

ESET sendiri selama ini sering melakukan edukasi ke berbagai tempat untuk menularkan pengetahuan dan pengalaman dalam menghadapi kejahatan siber, dan di setiap kesempatan selalu memberikan masukan dan tips untuk menghadapi bahaya ransomware,

Dan ESET sendiri bertekad untuk terus memberikan edukasi kepada pengguna komputer Indonesia dengan berbagai cara seperti melalui langkah-langkah mitigasi ransomware berikut:

- Backup data secara teratur dan simpan salinan backup di tempat berbeda. Lalu enkripsi backup Anda sehingga tidak perlu lagi merasa kuatir jika perangkat back up jatuh ke tangan yang salah.

- Lakukan patch dan upgrade sistem operasi dan aplikasi secara teratur. Semakin cepat melakukan patch maka semakin sedikit lubang terbuka yang bisa diekploitasi oleh penjahat dunia maya.

- Update antivirus secara online dan terjadwal, pastikan Anda mendapatkan update terakhir dari produsen antivirus untuk menangani malware yang beredar.

- Untuk perusahaan, gunakan antivirus dengan edisi bisnis dengan sistem management dan update terpusat untuk mempermudah management dan penanganan. Pastikan sistem management dan updatenya dapat diinstal di sistem operasi Linux Server untuk mengurangi kemungkinan terinfeksi.

- Lakukan In Depth Scan di seluruh komputer melalui sistem manajemen antivirus.

- Pastikan seluruh konfirgurasi proteksi sudah diset secara optimal.

- Pastikan tidak ada komputer asing yang tidak terproteksi antivirus berada di dalam jaringan

Berikut adalah Panduan untuk Pengguna ESET BUSINESS EDITION

Dengan memblokir metode infeksi ransomware (dengan JavaScript dropper), Maka pengaturan tambahan ini mampu mencegah malware berbahaya untuk memulai pengunduhan. Pendekatan ini terbukti sangat efisien. Anda dapat mengunduh dan menerapkannya menggunakan ESET Remote Administration.

- Pengaturan pada ESET Mail Security untuk Ms Exchange Server

Dengan pengaturan antispam yang tepat, email masuk akan disaring terlebih dahulu pada mail server. Ini untuk memastikan bahwa attachment berisi dropper berbahaya tidak akan dikirim kedalam mailbox end user dan ransomware tidak akan memiliki kesempatan untuk melakukan eksekusi.

Untuk pencegahan ransomware/filecoder menggunakan firewall ESET, silakan ikuti panduan pada link ini http://kb.eset.co.id/index.php?solution_id=1249 - Pengaturan pada Endpoint Security

ESET Endpoint Security mampu mencegah pengunduhan malware karena adanya integrasi dengan Firewall sehingga dropper dengan maliciouss code tidak akan bisa dieksekusi.

Dengan menerapkan pengaturan Firewall yang benar, ESET Endpoint Security akan memblokir pengunduhan payload berbahaya dan menolak akses scripting lainnya ke internet

Untuk menghentikan Ransomware/filecoder menggunakan Firewall ESET, silahkan ikuti panduan pada link berikut http://kb.eset.co.id/index.php?solution_id=1246 - Pengaturan HIPS untuk Endpoint Security & Endpoint Antivirus

Host-based Intrusion Prevention System (HIPS) dapat dimanfaatkan untuk melindungi sistem dari dalam dan mampu memutus tindakan yang tidak sah dari proses sebelumnya yang dieksekusi dengan melarang pelaksanaan standar JavaScript dan script lainnya, Ransomware tidak diberi kesempatan untuk menjalankan malware apalagi mengunduhnya.

HIPS adalah bagian integral dari ESET File Security for Windows Server, ESET Endpoint Antivirus dan ESET Endpoint Security, sehingga menjadi solusi tak terbantahkan untuk setiap server dan workstation, dan tidak akan ada mengistimewakan script legitimate di area produksi.

Untuk mencegah dan menghentikan Ransomware/filecoder menggunakan HIPS ESET, silakan ikuti panduan pada link ini http://kb.eset.co.id/index.php?solution_id=1247

PANDUAN UNTUK PENGGUNA ESET HOME EDITION

ESET Anti Ransomware Setup juga dapat diimplementasikan oleh pengguna ESET Home Edition dengan memanfaatkan HIPS yang ada pada ESET NOD32 Antivirus dan ESET Smart Security.

Konfigurasi pengaturan anti ransomware setup yang diunduh akan mampu membendung setiap upaya infiltrasi malware yang mencoba mengakuisisi sistem, menghentikan serangan jauh sebelum masuk ke sistem sehingga terhindar dari dampak mematikan.

Dirancang dengan tampilan sederhana dan mudah diterapkan, konfigurasi pengaturan dapat dioperasikan oleh siapapun termasuk mereka yang awam. Untuk mendapatkan penjelasan lebih detil dan mengunduh konfigurasi pencegahan ransomware. Anda bisa mendapatkannya di link berikut http://kb.eset.co.id/index.php?solution_id=1250

Sumber berita

http://www.bleepingcomputer.com/

https://news.prosperita.co.id

http://kb.eset.co.id/