Credit image: Pixabay

Peneliti keamanan siber melihat adanya peningkatan dalam kampanye malware yang mendistribusikan trojan perbankan TrickBot, mengejar sejumlah target mulai dari aplikasi e-banking hingga akun PayPal dan bisnis CRM atau Customer Relationship Management.

Trojan perbankan TrickBot adalah ancaman yang relatif baru dan mulai muncul di dunia malware pada bulan September 2016. Oleh banyak peneliti disebut sebagai pengganti tidak resmi dari trojan perbankan Dyre, yang menghentikan aktivitasnya pada musim dingin 2015-2016 setelah pihak berwenang Rusia menyerbu Kantor pusat sebuah perusahaan Rusia.

Trojan perbankan TrickBot tidak bisa dipungkiri memang merupakan upgrade dan kelanjutan dari versi trojan Dyre sebelumnya, artinya pengembang malware sudah melakukan beberapa perubahan lebih baik dibanding versi lawasnya.

Setelah versi TrickBot awal, para pengembangnya terus berupaya melakukan penyempurnaan pada malware ini. Dan berikutnya, begitu malware selesai dimodifikasi, mereka mulai menyebarkan TrickBot dan seiring dengan waktu kampanye serangan malware meningkat, hal ini disebabkan codec malware menambahkan dukungan untuk lebih banyak menyebar fake login screen yang digunakan untuk mencuri kredensial pengguna di lebih banyak negara.

Sejak awal kemunculannya, TrickBot hanya mengincar pengguna aplikasi bank-bank di Australia. Namun, mulai bulan April 2017 TrickBot melebarkan sayapnya dengan menginvasi bak di Inggris, Amerika, Jerman, Irlandia, Selandia Baru, Kanada, Swiss, Perancis dan Asia.

Serangan TrickBot

Pada bulan Juni, aktivitas penyebaran TrickBot mengalami peningkatan pesat, ini dikarenakan kampanye distribusi besar-besaran oleh pengembang malware. Tapi, tentu saja serangan ini mengundang perhatian para peneliti keamanan, yang kemudian mempelajari arah serangan.

Gelombang baru serangan ini menggunakan spam email untuk menyebarkan trojan. Trik yang digunakan email ini juga cukup baru, terlihat sebelumnya pernah digunakan oleh ransomware Jaff.

Trik ini bergantung pada pengiriman file PDF ke calon korban, yang memikat pengguna untuk membuka file Word dan kemudian meminta mereka untuk mengaktifkan makro untuk melihat konten file. Sementara teknik yang diimplementasikan juga dikenal sebagai social engineering.

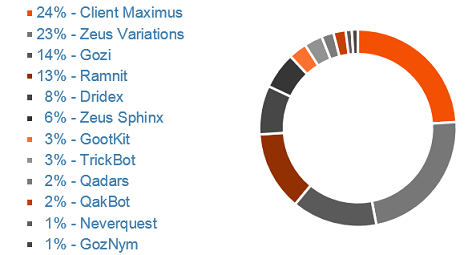

Tapi, ini sebuah serangan social engineering yang sangat rumit dan panjang, karena mengharuskan pengguna untuk membaca email, mendownload file, klik untuk membuka file lain, dan kemudian mengaktifkan macro dengan melewati peringatan keamanan. Meskipun menurut Anda ini adalah rutinitas yang kompleks dan tidak efektif, data yang dikumpulkan oleh IBM X-Force menunjukkan bahwa TrickBot adalah trojan perbankan ke 8 yang paling sukses, dengan pangsa pasar 3% dari semua pendeteksian, naik dari 1% beberapa bulan yang lalu. .

Target Baru TrickBot

Selain menargetkan bank, peneliti menemukan konfigurasi TrickBot yang menargetkan lebih dari bank. Versi TrickBot baru ini menargetkan aplikasi CRM (Customer Relationship Manager) dari dua penyedia SaaS bermutu tinggi (Salesforce and Reynolds & Reynolds).

Selain itu, TrickBot juga dikonfigurasi untuk menampilkan halaman masuk palsu untuk 35 URL login PayPal. Selanjutnya, bank-bank di Bulgaria, Singapura, India, dan Belanda telah ditambahkan ke daftar lembaga keuangan yang menjadi target TrickBot.

Kembali pada bulan September 2016, ketika pertama kali diketahui adanya hubungan antara Dyre dan TrickBot, Salah satu pengembang asli Dyre terlibat dengan TrickBot. Dari banyak tautan juga menunjukkan bahwa bot ini adalah produk lain dari orang-orang yang sebelumnya terlibat dalam Dyreza.

Operasi distribusi TrickBot berikutnya dan evolusi cepat trojan telah membuktikan bahwa seseorang dengan keahlian ekstensif dalam mengembangkan trojan perbankan berada di balik ancaman ini. TrickBot berkembang jauh lebih cepat daripada yang diperkirakan banyak orang dan menjadi salah satu trojan perbankan papan atas yang tersedia di pasaran saat ini, seperti halnya Dyre sebelum menghilang.

Sumber berita:

https://www.bleepingcomputer.com