Credit image: Pixabay

TeslaCrypt pertama kali dirancang hanya menargetkan sasaran pada beberapa game tertentu yang terinstal di komputer, namun perkembangannya berlanjut dan meluas di luar perkiraan, trojan itu kini mengenkripsi semua file dan mengunci sistem komputer sebagai sandera untuk meminta tebusan sebagai ganti kunci dekripsi.

TeslaCrypt terus memperbaiki diri ke versi 3.0 dan dalam hitungan hari perkembangan sudah merilis versi 4.0, yang merupakan penyempurnaan dari versi sebelumnya. Yudhi Kukuh, Technical Consultant PT. Prosperita – ESET Indonesia, yang terus memantau perkembangan ransomware di Indonesia memaparkan analisanya: “TeslaCrypt merupakan ransomware yang terus menjadi perhatian pada awal tahun ini, versi 3.0 saja sudah memiliki beberapa varian yang membahayakan dan dalam waktu yang berdekatan versi 4.0 sudah muncul dengan kemampuan yang sudah disempurnakan. Namun sejauh pantuan kami, invasi Tesla 4.0 belum sampai ke wilayah Indonesia, tapi tentu saja bagi pengguna internet tetap harus berhati-hati dan mawas diri. Yang menenangkan, pengguna ESET tidak perlu merasa kuatir karena ESET sudah mendeteksi TeslaCrypt dan terus akan memantau arah serangan agar pengguna tetap terproteksi.”

Memang salah satu yang menjadi perhatian penting dalam versi terbaru adalah cara merender file terenkripsi, bertentangan dengan pendahulunya yang menambahkan ekstensi tertentu seperti .ttt, .xxx, .micro atau .mp3. Versi 4.0 berkembang biak tanpa menambahkan elemen data dengan string apapun. Modifikasi lain terdapat pada nama dari dokumen instruksi tebusan, sekarang berubah menjadi RECOVER[5 random characters].html, RECOVER[5 random characters].png, dan RECOVER[5 random characters].txt.

TeslaCrypt 4.0 versi awal memiliki kesalahan code yang mengakibatkan file dengan ukuran lebih dari 4GB rusak saat dienkrip.

Versi terakhir tidak lagi merusak file korban serta memiliki fungsi tambahan, yaitu mengambil data komputer lebih rinci dan mengirimnya ke server Command & Controlserta mengidentifikasi serial number Windows dan waktu sistem Bios.

Menurut analisis terbaru, komputer target yang menjadi korban akan bergabung dengan botnet malicious yang berkontribusi sebagai loop layanan malware.

Namun sampai sejauh ini Tesla masih tetap dengan taktik sirkulasi yang sama. Para pelaku menggunakan social engineering atau mengaburkan script pada halaman situs yang sudah dikompromikan untuk mengarahkan user ke domain yang mendukung perangkat eksploitasi mereka.

TeslaCrypt 4.0 memindai berbagai macam format file komputer dan mengenkripsinya dengan RSA 4096 standar kriptografi. Selanjutnya, ransomware mengarahkan semua file dan folder yang terinfeksi ke desktop. Virus juga mengubah wallpaper ke versi PNG yang berisi informasi pemulihan data.

Ketika TeslaCrypt mulai mengenkripsi data, ia akan terhubung dengan gateway server Command & Control dan mengirim pesan POST terenkripsi, saat pesan didekripsi, salah satu value dalam pesan yang disebut version menampilkan versi terbaru dari TeslaCrypt. seperti terlihat pada contoh permintaan decoded 4.0 dibawah.

Sub=Ping&dh=[PublicKeyRandom1_octet|AES_PrivateKeyMaster]&addr=[bitcoin_address]&size=0&version=4.0&OS=[build_id]&ID=[?]&inst_id=[victim_id]

Versi ini mengubah nama ransom note ke RECOVER[5_chars].html, dan tidak lagi menambahkan ekstensi untuk mengenkripsi file.

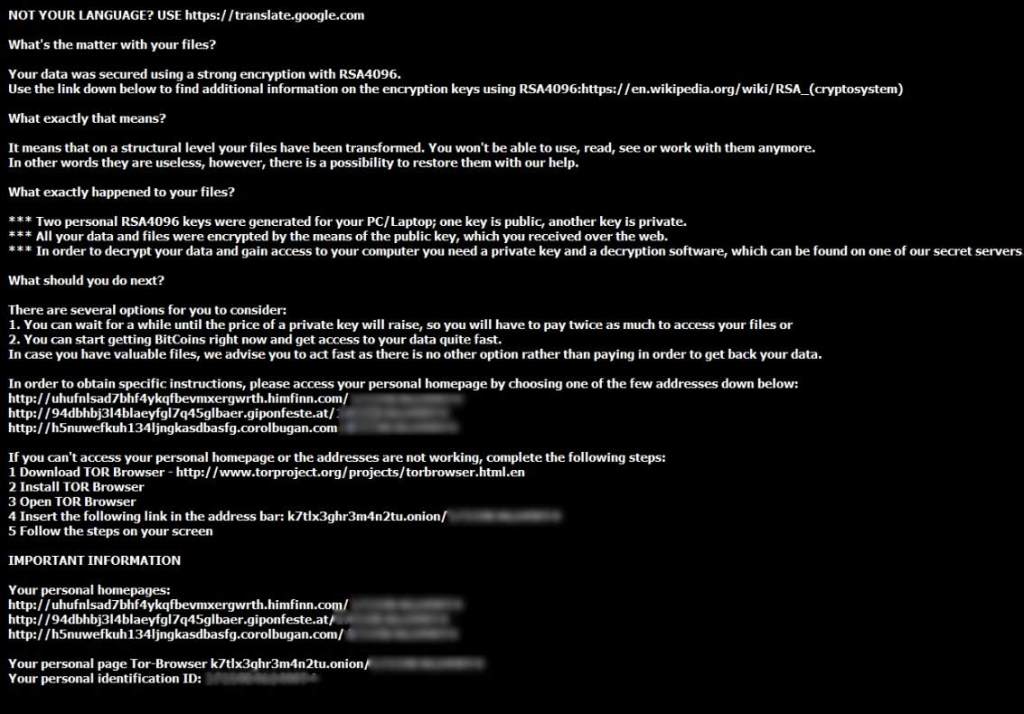

Tanpa adanya tambahan ekstensi semakin mempersulit korban untuk menemukan informasi tentang TeslaCrypt dan apa yang telah mereka lakukan pada file. Untuk sekarang, sampai ekstensi digunakan lagi, korban harus mencari string dari ransom note seperti:

NOT YOUR LANGUAGE? USE https://translate.google.com

What’s the matter with your files?

Your data was secured using a strong encryption with RSA4096.

Use the link down below to find additional information on the encryption keys using RSA4096:https://en.wikipedia.org/wiki/RSA_(cryptosystem)

TeslaCrypt 4.0 Files

%UserProfile%\Desktop\RECOVER[5_chars].html

%UserProfile%\Desktop\RECOVER[5_chars].png

%UserProfile%\Desktop\RECOVER[5_chars].txt

%UserProfile%\Documents\[random].exe

%UserProfile%\Documents\recover_file.txt

TeslaCrypt 4.0 Registry Entries

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\_[random]

C:\Windows\SYSTEM32\CMD.EXE /C START %UserProfile%\Documents\[random].exe

HKCU\Software\[victim_id]

HKCU\Software\[victim_id]\data

“Berita baiknya, penyebaran Teslacrypt 4 masih tergolong sedikit di dunia dan kami belum melihat adanya serangan di indonesia, semoga saja tidak. Kesadaran pengguna komputer untuk melindungi diri, serta kesadaran tim IT dalam sebuah perusahaan untuk melindungi seluruh komputer dan server menjadi kunci masuknya teslacrypt ke dalam komputer”, lanjut Yudhi

Sumber: