Credit image: Pixabay

Ransomware menjadi kejahatan yang menular di dunia cyber, mendominasi sebagian besar kriminalitas yang terjadi di dunia maya.

Senjata paling menakutkan dan ditakuti oleh seluruh pengguna internet, jika sudah terlanjur tertular, jangan harap bisa mendapatkan penawarnya dengan mudah.

Belakangan sebuah ransomware sedang ramai jadi bahan pembicaraan di Indonesia, ransomware XTBL demikian namanya, yang saat ini sedang aktif bergerilya mencari korban secara random

Ransomware XTBL awalnya dikenal sebagai Shade yang muncul pertama kali di akhir tahun 2014, pada masa itu Shade berhasil menempatkan dirinya sebagai salah satu dari tiga encrpytor paling buas di Rusia (bersama Trojan Ransom Cryakl dan Trojan Ransom BAT Scatter).

Pada perkembangannya varian Shade bertambah dengan hadirnya Troldesh, yang sama-sama menambahkan ektensi .xtbl pada setiap file korban, dan yang terkini varian ini dikenal sebagai ransomware XTBL yang pada dasarnya ketiganya merupakan varian crypto ransomware dibuat di Rusia yang disebar ke seluruh dunia, mengenkripsi file korban dengan memberikan tambahan ekstension “.xtbl”

Sementara sebagian besar ransomware menyerang sambil terus berusaha menyembunyikan kehadirannya dengan memanfaatkan TOR, pembuat XTBL malah menyediakan alamat email untuk korban mereka, yang tujuannya sebagai alat komunikasi untuk meminta tebusan dan metode pembayaran. Namun setelah itu tidak ada kemajuan yang cukup berarti dari ransomware ini, hanya nama, alamat server C & C dan kunci RSA telah berubah.

Sejauh ini ada dua metode utama digunakan untuk mendistribusikan malware kedalam komputer korban yaitu dengan email spam dan exploit kit (NuclearEK).

Ketika disebar dengan email spam, pengguna akan mendapatkan email dengan file malicious sebagai attachment. Sistem akan terkontaminasi saat pengguna mencoba untuk membuka attachment. Dan dalam penyebarannya ada beberapa nama file telah digunakan yaitu sebagai berikut:

- doc_dlea podpisi.com

- doc_dlea podpisi.rar

- documenti_589965465_documenti.com

- documenti_589965465_documenti.rar

- documenti_589965465_doc.scr

- doc_dlea podpisi.rar

- неподтвержден 308853.scr

- documenti dlea podpisi 05.08.2015.scr.exe

- akt sverki za 17082015.scr

Sedang mekanisme kedua yaitu penyebaran melalui exploit kit, jauh lebih berbahaya karena dalam prosesnya pengguna akan diarahkan untuk mengunjungi situs yang sudah dikuasai. Sebuah situs milik pelaku atau situs legitimate yang sudah diretas.

Dalam banyak kasus, pengguna tidak menyadari bahaya dari situs palsu tersebut. Dan pada saat itu malicious code pada situs dengan mudah akan mengambil keuntungan kerentanan yang ada dalam komputer korban, apakah itu terdapat pada browser atau plugin, dan trojan secara rahasia akan disusupkan kedalam sistem, berbeda dengan teknik penginfeksian spam yang harus mengaktifkan file excutable.

Selain dua metode di atas, XTBL juga mempunyai beberapa metode infiltrasi lain sebagai sarana untuk menyusup kedalam sistem komputer korban, seperti:

- Bersembunyi di balik freeware

- Situs atau link corrupt,

- Update palsu seperti Adobe Flash Player atau Java

Setelah ransomware yang dideteksi ESET sebagai Win32/Filecoder.NFY terinstal dalam sistem, ia akan menghubungi server Command & Control dalam sistem TOR, melaporkan keberhasilan invasi dan meminta kunci RSA-3072 yang berfungsi sebagai alat untuk mengenkripsi file, jika upaya koneksi gagal, trojan akan mengambil salah satu dari 100 kunci terbuka yang ditempatkan di dalam tubuhnya apabila menemui masalah seperti ini.

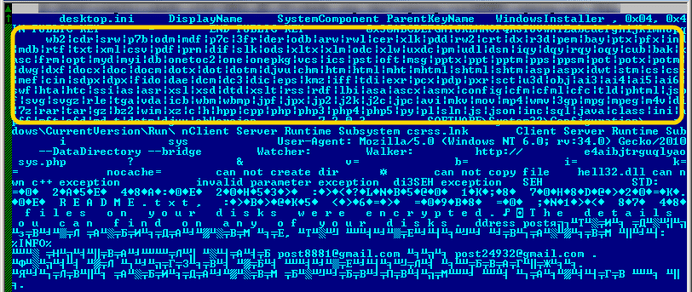

Trojan kemudian mulai mengenkripsi file. Sementara mencari data untuk mengenkripsi, dengan menggunakan daftar statis ekstensi seperti ditampilkan dalam screenshot di bawah.

Seperti biasa usai mengenkripsi, ia akan mengubah latar belakang desktop dengan gambar yang berisi ancaman. Trojan tersebut juga permintaan uang tebusan dalam dokumen bernama README1.txt sampai dengan README10.txt namun keseluruhan dokumen berisi hal yang sama, menampilkan teks dalam bahasa Inggris dan Rusia serta menyebutkan rincian nomor rekening untuk pembayaran uang tebusan dengan rentang waktu yang ditentukan.

Fitur Umum Keluarga Ransomware XTBL

- Ditulis dalam C++ menggunakan STL.

- Secara statis terhubung dengan client TOR.

- Menggunakan boost, curl, OpenSSL libraries.

- Membuat 10 file identik diberi nama README1.txt, …README10.txt pada komputer korban, berisi permintaan tebusan dalam bahasa Inggris dan Rusia.

- Berisi 100 kunci publik RSA-3072.

- Memiliki kemampuan mengunduh dan meluncurkan malware.

Di Indonesia kasus ransomware XTBL masih ditemukan di beberapa tempat walaupun tidak masif seperti sebelumnya, dan untuk mencegah penyebaran infeksi ransomware ini semakin meluas, pengguna komputer harus lebih berhati-hati dan meningkatkan kewaspadaan, selain menginstal antimalware pada komputer atau laptop, pengguna juga harus melakukan tindakan pencegahan dengan selalu melakukan back up secara berkala sebagai antipasi dan persiapan menghadapi situasi yang paling buruk seperti terinfeksi ransomware.

Dan yang paling terpenting, jika komputer Anda terlanjur terjangkit ransomware, apapun alasannya jangan pernah membayar uang tebusan untuk mendapatkan data tersandera kembali, tidak ada jaminan data Anda dikembalikan meskipun tebusan telah dibayar.

Tindakan Pencegahan untuk Pengguna ESET

Bagi pengguna ESET langkah-langkah pencegahan sudah diatur secara terstruktur dan sistematis untuk melindungi pengguna dalam menghadapi serangan ransomware, untuk lebih jelas Anda bisa mengikuti tahap-tahap pengamanan yang diberikan dalam link di bawah ini:

-

Untuk pengguna ESET NOD32 Antivirus atau ESET Smart Security (Home Edition), silahkan kunjungi http://kb.eset.co.id/index.php?solution_id=1250

Untuk pengguna ESET versi bisnis, dapat menambahkan konfigurasi berikut untuk pencegahan Ransomaware/Filecoder:

* Menggunakan HIPS, silahkan kunjungi http://kb.eset.co.id/index.php?solution_id=1247

* Menggunakan Firewall, silahkan kunjungi http://kb.eset.co.id/index.php?solution_id=1246

Sumber berita:

sec4app.blogspot.co.id

alexandrebeaudry.com

blog.checkpoint.com

securelist.com