Credit image: Pixabay

Kontroversi seputar Pokemon Go yang menjadi inspirasi penjahat cyber melakukan inovasi kejahatan memanfaatkan game yang sedang naik daun itu terus berlanjut.

Setelah sebelumnya sempat muncul aplikasi-aplikasi palsu Pokemon Go di Google Play dan online tutorial samaran dari malware DroidJack, sekarang muncul ransomware varian baru bernama Nullbyte yang sedang mencari mangsa dari para pemain Pokemon Go.

Ransomware Nullbyte merupakan varian yang masih keluarga ransomware DetoxCrypto yang melakukan penyamaran menyerupai aplikasi bot Pokemon Go yang disebut sebagai Necrobot. Necrobot adalah salah satu bot yang paling banyak digunakan oleh gamer yang ingin bermain Pokemon Go secara instan, yang menjadi benalu dan ditakuti oleh Niantic.

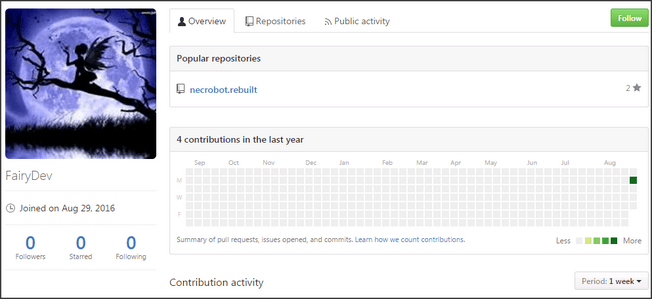

Pengembang malware mendistribusikan ransomware dengan membangun proyek Github Necrobot imitasi. Yang seakan-akan menjadi proyek Github asli yang dibangun kembali, setelah ditutup bulan Agustus lalu terkait masalah legalitas. Kondisi ini yang kemudian dimanfaatkan untuk mengelabui pemain Necrobot Pokemon Go yang jumlahnya mencapai jutaan orang.

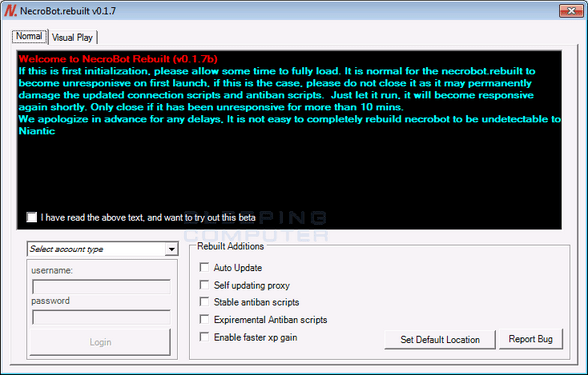

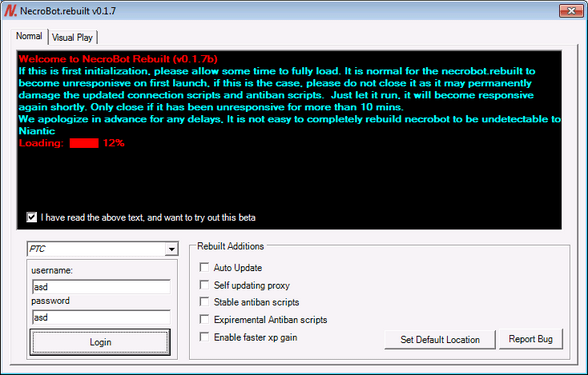

Ketika seorang mengunduh dan menjalankan aplikasi, aplikasi akan menunjukkan standar interface Necrobot meminta korban untuk login.

Apabila ada info login, asli ataupun palsu dimasukkan dan tombol login ditekan, program akan berpura-pura mencoba login ke server Necrobot. Namun di balik layar ransomware akan mencuri kredensial yang masuk dan meng-upload ke server command and control, setelah itu file korban mulai dienkripsi.

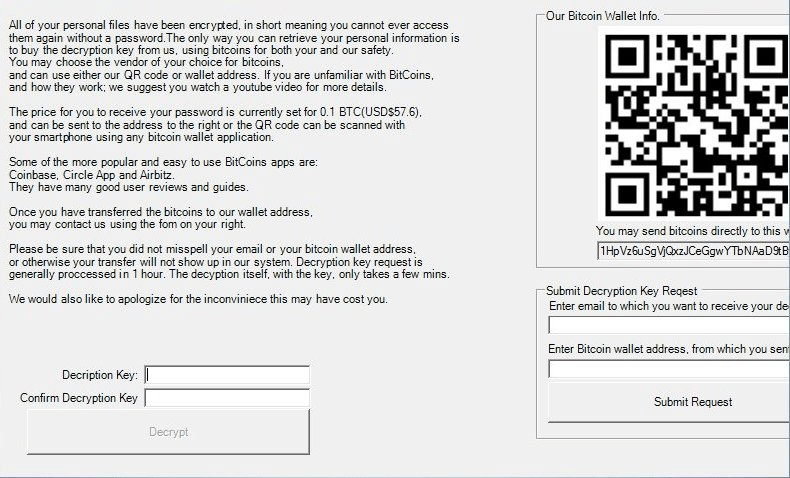

Setelah selesai mengenkripsi seluruh file yang menjadi target, ransomware akan menampilkan lock screen yang meminta korban membayar untuk mendekripsi file.

Proses Enkripsi Nullbyte

Menurut sebuah analisis, ransomware Nullbyte mengenkripsi file menggunakan enkripsi AES dan menambahkan ekstensi _nullbyte pada file terenkripsi. Misalnya coba.jpg menjadi test.jpg_nullbute ketika file dienkripsi.

Ketika mengenkripsi file, ransomware Nullbyte akan mengenkripsi setiap file yang terdapat di folder berikut:

- %USERPROFILE%\Documents

- %USERPROFILE%\Downloads

- %USERPROFILE%\Favorites

- %USERPROFILE%\Pictures

- %USERPROFILE%\Music

- %USERPROFILE%\Videos

- %USERPROFILE%\Contacts

- %USERPROFILE%\Desktop

Saat berjalan, ransomware juga akan mematikan proses chrome, cmd, taskmgr, firefox, iexplore, dan opera. Ini dilakukan untuk membuat sulit korban menghapus ransomware atau mencari bantuan melalui web.

Langkah selanjutnya ransomware akan mengambil screenshot dari layar aktif Windows saat aktif dan mengirimnya ke server Command and Control ransomware. Sampai saat ini masih belum diketahui dengan jelas screenshot digunakan untuk apa, tetapi ada kemungkinan digunakan untuk pencurian informasi atau pemerasan.

File Terkait dengan Ransomware Nullbyte

%UserProfile%\Desktop\DecryptInfo.exe

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\svhost32.exe

%UserProfile%\Documents\bg.jpg

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\DecryptInfo.exe

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\enhost32.exe

IOC:

SHA256: 96992b32a1bd469dfb778d8d2d1a24dbc41d5adc11d05efa659e6c85de0f50ad

Network Traffic:

https://tools.feron.it/php/ip.php

ftp://ftp.taylorchensportfolio.netai.net/DECRYPTINFO-LAUNCHED

ftp://ftp.taylorchensportfolio.netai.net/DECRYPT-REQUEST

Sumber berita:

www.bleepingcomputer.com

sensorstechforum.com