Credit image: Pixabay

Kejahatan ransomware bergerak dengan sangat dinamis, bergerak dengan cepat dan selalu menyesuaikan diri dengan keadaan, mengubah-ubah metode penyerangan membuat mereka menjadi senjata mematikan yang sulit untuk ditaklukan.

Seperti baru-baru ini telah ditemukan sebuah ransomware yang menyamar sebagai sebuah organisasi yang disebut dengan Central Security Treatment Organization yang sebenarnya merupakan wujud jejadian dari sebuah malware yang dijuluki dengan nama ransomware Cry. Yang apabila menginfeksi komputer akan menambahkan ekstensi cry pada file yang terenkripsi.

Berdasarkan hasil analisis, infeksi yang disebabkab oleh Cry menunjukkan beberapa karakteristik menarik yang tidak biasa terlihat pada ransomware lain.

Misalnya ransomware Cerber, ia akan mengirim informasi tentang korban ke server Command & Control menggunakan UDP.

Lebih lanjut, Cerber juga akan memanfaatkan situs umum seperti Imgur.com dan Pastee.org untuk menjadi pusat informasi untuk setiap korban. Kemudian ia akan meminta informasi ke database Google Maps API untuk menentukan lokasi korban menggunakan SSID wireless terdekat.

Saat korban terinfeksi, ransomware akan mengkompilasi berbagai informasi seperti versi Windows, service pack terinstal, jenis bit Windows, nama pengguna, nama komputer, dan jenis CPU terinstal dalam komputer.

Informasi ini kemudian akan dikirim melalui UDP ke 4096 alamat IP berbeda, yang salah satunya merupakan server Command & Control ransomware.

Pengunaan paket UDP kemungkinan dilakukan untuk menyamarkan lokasi dari server Command & Control sesungguhnya agar tidka dapat terlacaak oleh pihak berwenang.

Menemukan Lokasi Korban dengan SSID

Ransomware Cry juga akan meng-upload informasi yang sama serta daftar file terenkripsi ke Imgur.com. Hal ini dilakukan dengaan mengkompilasi semua informasi ke dalam sebuah file gambar PNG dan kemudian upload ke album Imgur.

Setelah file berhasil di-upload, Imgur merespon dengan nama unik sebagai nama file. Nama file ini disiarkan melalui UDP ke 4096 alamat IP untuk memberitahu server Command & Control bahwa korban baru telah terinfeksi.

Menggunakan Google Maps API, pelaku dapat menentukan lokasi query perangkat dengan SSID dari jaringan wireless terdekat.

Ransomware menggunakan WlanGetNetworkBssList untuk mendapatkan daftar wireless terdekat dan SSID mereka. Kemudian ia akan meminta informasi ke database Google Maps API dengan SSID ini untuk memperoleh lokasi korban.

Masih belum jelas ini digunakan untuk apa, tetapi informasi ini bisa saja dimanfaatkan untuk menghasilkan gambar dari lokasi korban dengan menggunakan peta Google. Dan bisa juga ini dijadikan sebagai alat untuk menakut-nakuti korban agar membayar uang tebusan.

Cara Kerja Enkripsi

Ketika ransomware menginfeksi komputer, ia membuat back up dari shortcut tertentu pada desktop Windows korban dan menyimpannya dalam folder pada desktop yang disebut old_shortcuts. Tujuan dari folder tersebut saat kini masih dalam penelitian.

Ransomware kemudian akan mengenkripsi file korban dan menambahkan ekstensi .cry ke file terenkripsi. File yang menjadi target ransomware mencapai lebih dari 600 ekstensi. Selama proses ini ransomware juga akan menghapus sistem Shadow Volume Copies menggunakan perintah:

vssadmin delete shadows /all /quiet

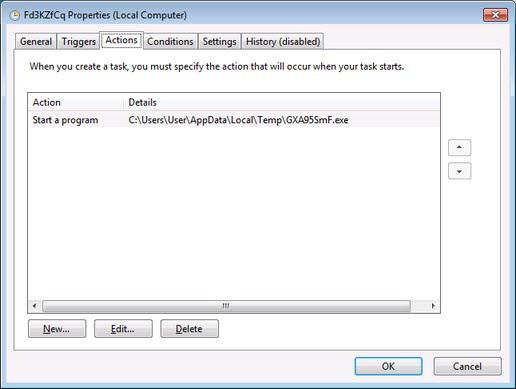

Untuk mampu bertahan setiap kali komputer di-booting, ransomware membuat nama secara acak pada schedule task yang akan jadi pemicu setiap kali pengguna login ke Windows.

Lalu ransomware akan membuat ransom note dengan nama !Recovery_[random_chars].html and !Recovery_[random_chars].txt on the victim’s desktop. Ransom note berisi ID personal untuk korban dan instruksi tentang bagaimana cara akses ke situs pembayaran TOR.

Situs Pembayaran TOR

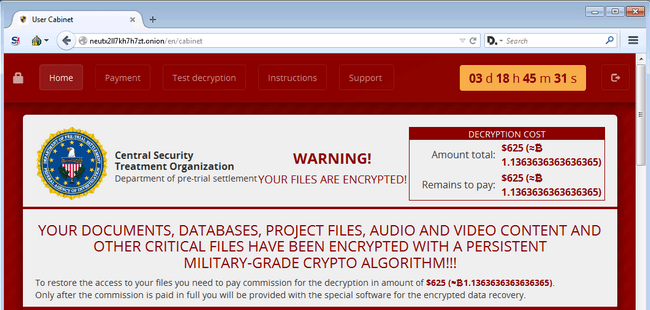

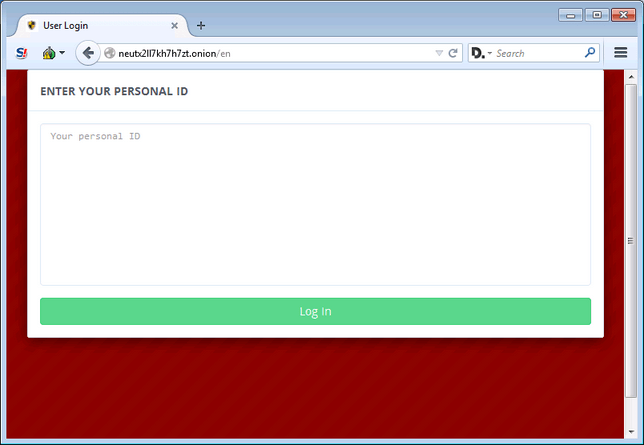

Ransom note dibuat oleh ransomware Central Security Treatment Organization berisi link ke situs pembayaran TOR. Ketika pengguna mengunjungi situs ini, mereka akan diminta untuk login menggunakan kode personal dari ransom note mereka.

Setelah korban login, mereka akan ditampilkan halaman yang menyatakan bahwa ini merupakan bagian dari sebuah organisasi yang mereka sebut Central Security Treatment Organization dan berisi permintaan uang tebusan yang korban harus bayar.

Bagian lain dari situs ini termasuk halaman pembayaran yang berisi daftar alamat bitcoin dimana pembayaran harus dikirim. Ada juga halaman support yang bisa digunakan korban untuk berkomunikasi dengan para pengembang malware.

Situs pembayaran juga akan mencakup dekripsi bebas dari satu file untuk menguji bahwa mereka benar-benar dapat mendekripsi file korban.

File yang terkait dengan Ransomware Central Security Treatment Organization:

%UserProfile%\AppData\Local\Temp\[random_chars].exe

%UserProfile%\AppData\Local\Temp\[random_chars].tmp

%UserProfile%\AppData\Local\Temp\[random_chars].html

%UserProfile%\Desktop\!Recovery_[random_chars].html

%UserProfile%\Desktop\!Recovery_[random_chars].txt

%UserProfile%\Desktop\old_shortcuts\

C:\Windows\System32\Tasks\[random_chars]

Registry Entries terkait dengan Ransomware Central Security Treatment Organization:

HKCU\Software\[same_name_as_executable]

Sumber berita:

www.bleepingcomputer.com

bestsecuritysearch.com