Credit image: Pixabay

Hanya ada dua jenis ransomware di dunia, yaitu Locker Ransomware (Non Enkripsi) dan Crypto Ransomware (Enkripsi). Jenis ransomware terakhir belakangan semakin populer di kalangan penjahat siber karena lebih efektif dalam menjerat korban. Crypto ransomware umumnya menyerang platform Windows, tapi kini platform lain juga tidak aman dari ransomware dan ini sudah terjadi sejak 2016.

Tahun 2016 jadi peringatan keras bagi Linux dan MacOS, karena ransomware berhasil membobol sistem keamanan mereka, seperti ulah KillDisk terhadap Linux dan KeRanger yang menyerang OS X. Invasi ini merupakan pertanda buruk karena tidak ada lagi platform yang aman dari serangan ransomware. Seperti yang baru-baru ini dilakukan oleh sebuah ransomware baru yang khusus mengincar MacOS

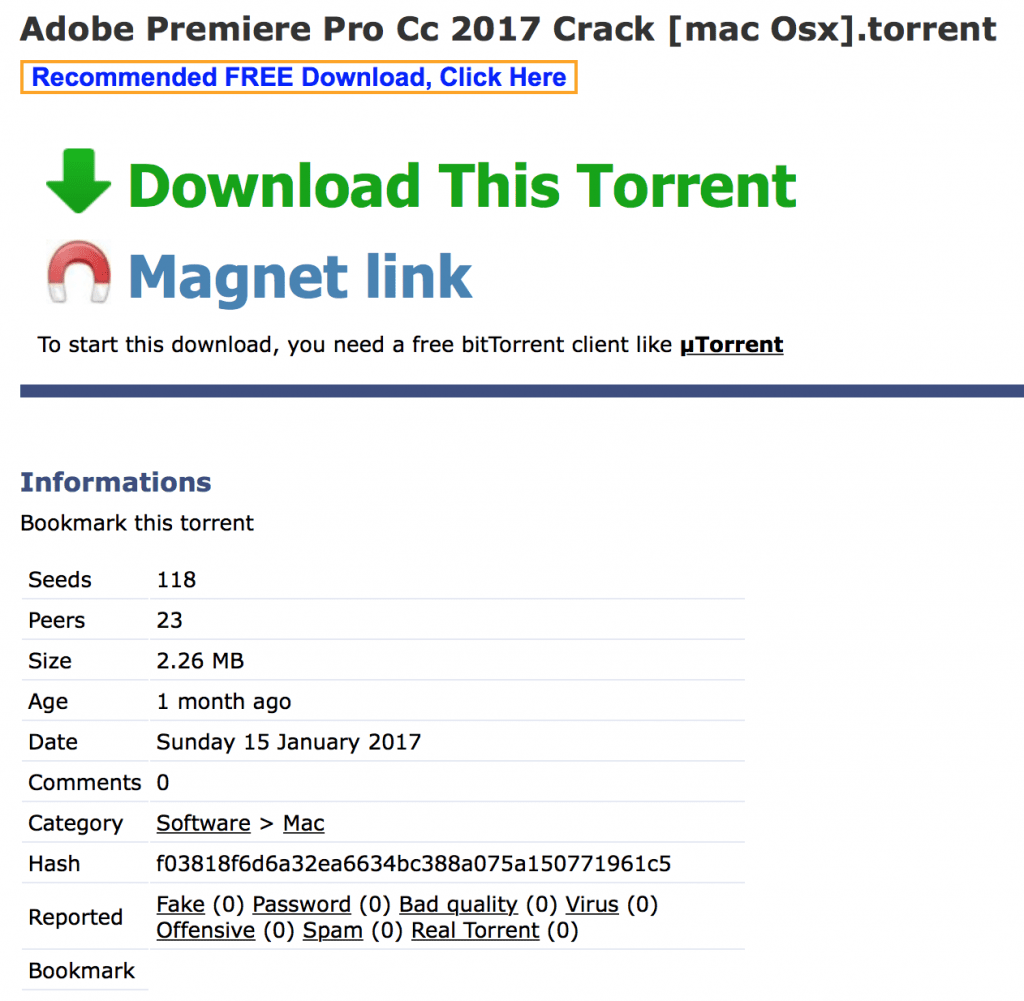

Ransomware penyerang MacOS diketahui ditulis dalam Swift dan didistribusikan melalui situs BitTorrent dan menamakan dirinya Patcher berlaku seolah-olah sebuah aplikasi lain, atau sengaja menyamar menjadi software populer untuk mengelabui pengguna komputer.

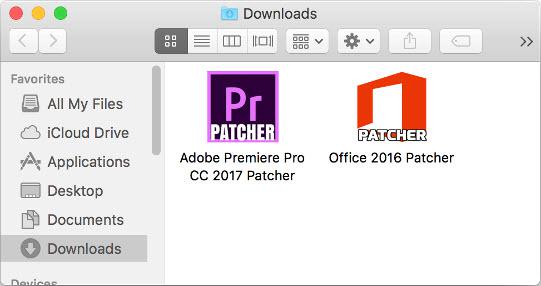

Torrent berisi file ZIP tunggal, sebuah bundel aplikasi. ESET melihat ada dua apliaksi palsu “Patcher” berbeda, yaitu Adobe Premiere Pro dan Microsoft Office untuk Mac. Tapi bisa jadi di luar sana ada lebih banyak aplikasi palsu sejenis berkeliaran di dunia maya.

Aplikasi ini umumnya buruk dalam pengkodean, jendela pop up yang muncul juga tidak sempurna, yang bisa sangat mengganggu atau membingungkan dan tidak mungkin dibuka kembali jika jendela tersebut ditutup.

Proses Enkripsi Patcher

Ransomware Patcher seperti kebanyakan ransowmare menggunakan teknik social engineering untuk mengelabui korban, dalam kasus Patcher, ransomware enyamar sebagai aplikasi tertentu untuk menyakin pengguna, dan jika itu berhasil dilakukan maka langakh berikutnya adalah sebagai berikut:

Bagi pengguna yang mengklik tombol start pada aplikasi palsu yang hendak diinstal, maka pada saat itu proses enkripsi Patcher mulai berjalan. Ia akan menyalin file disebut README!.txt ke seluruh direktori pengguna seperti dokumen dan foto.

Ransomware menghasilkan string 25 karakter acak untuk digunakan sebagai kunci untuk mengenkripsi file, kunci yang sama digunakan untuk semua file, yang disebutkan dengan alat baris perintah, tool zip kemudian digunakan untuk menyimpan file dalam sebuah arsip terenkripsi.

File asli kemudian dihapus dengan rm dan file terenkripsi memodifikasi waktu diatur untuk 13 Februari 2010 tengah malam. Pengubahan modifikasi waktu file masih belum jelas apa tujuannya. Setelah direktori User selesai diurus, Patcher melakukan hal yang serupa untuk penyimpanan eksternal dan jaringan terpasang.

Setelah semua file dienkripsi ada kode yang mencoba untuk membuat null semua ruang bebas pada partisi root dengan diskutil, tetapi malware ini membuat kesalahan. Ia mencoba untuk mengeksekusi /usr/bin/diskutil, namun diskutil di MacOS adalah /usr/sbin/diskutil.

Instruksi yang ditujukan untuk korban dalam file README!.txt di hardcode dalam Filecoder, yang berarti alamat Bitcoin dan alamat email selalu sama untuk setiap korban, bukti ini ditemukan dalam sampel yang dianalisis oleh peneliti ESET.

Alamat email menggunakan layanan Mailinator. Mailinator menyediakan kotak masuk gratis untuk siapa saja tanpa mengharuskan mereka untuk mendaftar atau otentikasi. Sehingga ada kemungkinan siapa saja dapat melihat inbox digunakan untuk berkomunikasi dengan pengembang malware. ESET telah memantau inbox ini selama satu minggu terakhir dan tidak melihat pesan masuk. Namun, bisa jadi pesan masuk dihapus dengan sangat cepat.

Enkripsi Tanpa Dekripsi

Di luar dugaan ransomware Patcher membawa masalah besar bagi korban yang terinfeksi, dari hasil analisis ESET diketahui jika Patcher tidak memiliki kode apa pun untuk berkomunikasi dengan server Command & Control mereka. Artinya tidak jalan bagi kunci yang digunakan untuk mengenkripsi fileuntuk dikirim kembali ke operator.

Yang sama artinya tidak mungkin bagi pelaku untuk menyediakan kunci dekripsi untuk file korban. Membayar uang tebusan tetap tidak akan mengembalikan atau memulihkan file. Salah satu alasan mengapa ESET menyarankan para korban agar tidak membayar uang tebusan sepeser pun.

Masalah lain adalah password ZIP acak yang dihasilkan dengan arc4random_uniform yang merupakan generator acak nomor paling aman di dunia, sangat sulit untuk dibongkar dengan brute force karena membutuhkan waktu yang sangat lama.

Crypto ransomware seperti ransomware Patcher yang dirancang khusus untuk MacOS, jelas bukan sebuah mahakarya karena masih ada cacat pada ransomware Patcher, tapi masih cukup efektif untuk mencegah korban mengakses file mereka sendiri dan dapat menyebabkan kerusakan serius.

Ada risiko yang besar saat mengunduh software bajakan saat menggunakan channel meragukan seperti BitTorrent yang berakhir membuat Anda mengeksekusi malware. ESET merekomendasikan para pengguna internet menggunakan produk-produk ESET yang dikenal komprehensif untuk menghadapi segala macam ancaman di dunia maya.

Sumber berita:

http://www.welivesecurity.com