Credit image: Pixabay

Beberapa minggu terakhir dunia secara beruntun mendapat serangan dari berbagai jenis ransomware, mulai dari Teslacrypt 3.0 .xxx, .ttt, .micro, .MP3, Locky dan yang paling terkini adalah ransomware Cerber yang telah berkeliaran dan mengganas selama satu minggu terakhir.

Cerber diketahui menggunakan AES-256 Encryption untuk mengenkripsi file korban dan menambahkan ekstensi .cerber pada setiap file yang terenkripsi.

Sejak minggu lalu ESET sudah mendeteksi aktivitas Ransomware Cerber dan mengenalinya sebagai Win32/Filecoder.Cerber, dan masih terus memantau perkembangan malware asal Rusia itu sampai sekarang.

Sebagai Ransomware as a Service atau RaaS, intesitas penyebaran Cerber semakin cepat meluas dan menjadikannya sebagai momok baru di dunia IT.

Selain itu kehadiran Cerber dengan sendirinya menambah lagi perbendaharaan ransomware yang berasal dari Rusia, setelah sebelumnya muncul CryptoLocker, CryptoWall, TorrentLocker, dan TeslaCrypt yang sempat menjadi epidemi.

Yudhi Kukuh, Technical Consultant PT. Prosperita – ESET Indonesia mengatakan “Penyebaran Cerber sudah meluas ke berbagai negara dan sudah terdeteksi di Indonesia, beberapa perusahaan yang tidak menggunakan ESET kami ketahui tertular oleh ransomware tersebut, kami menduga Cerber menyusup via email yang kemudian pada tahap selanjutnya menginfeksi sistem komputer dan menyandera seluruh file milik perusahaan, dari kasus ini kami menyarankan kepada semua pihak untuk lebih waspada dan berhati-hati, khususnya bila menerima email yang tidak dikenal agar terhindar dari bahaya besar yang bisa sangat merugikan. Dampak ransomware keluarga Cryptolocker bukan hanya pada komputer yang terkena, namun pada komputer lain yang memiliki file yang disharing pada jaringan.”

PROSES ENKRIPSI CERBER

Ketika pertama kali beraksi, Cerber akan memeriksa untuk melihat apakah korban berasal dari negara tertentu. Jika komputer korban berasal dari negara-negara seperti Armenia, Azerbaijan, Belarus, Georgia, Kyrgyztan, kazakstan, Moldova, Rusia, Turkmenistan, Tajikistan, Ukraina dan Uzbekistan, maka Cerber akan mematikan dirinya sendiri dan membatalkan enkripsi komputer.

Jika korban tidak berasal dari salah satu negara diatas, Cerber akan menginstal dirinya dalam folder %AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\ dan memberi nama dirinya setelah mematikan Windows secara acak. Misalnya, ia memberi nama dirinya autochk.exe.

Lalu ia akan mengkonfigurasi Windows untuk booting secara otomatis ke Safe Mode with Networking, pada reboot berikutnya Cerber akan menggunakan perintah C:\Windows\System32\bcdedit.exe” / set {current} safeboot network.

Cerber akan mengkonfigurasi dirinya untuk start secara otomatis ketika login ke Windows, berjalan sebagai screensaver ketika komputer Anda siaga dan mengeksekusi dirinya sendiri sekali setiap menit.

Pada fase ini ketika ransomware dijalankan, ia akan tampilkan sistem peringatan palsu dan memulai proses restart. Sampai restart ini diperbolehkan untuk terjadi, ia akan terus menampilkan sistem peringatan palsu. Contoh peringatan palsu bisa dilihat seperti bawah ini:

Komputer kemudian akan reboot kedalam Safe Mode with Networking setelah Anda login, lalu akan mati secara otomatis lagi dan reboot kembali ke normal mode. Setelah boot ke regular mode, ransomware akan beraksi dan memulai proses enkripsi pada komputer korban.

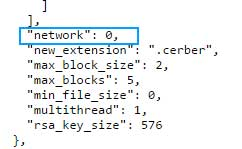

Cerber diketahui menggunakan file konfigurasi JSON untuk pengaturannya ketika berjalan. File config ini merinci ekstensi apa yang dienkripsi, negara mana yang tidak boleh dienkripsi, folder dan file mana yang tidak boleh dienkripsi dan berbagai informasi konfigurasi lainnya.

Ketika mengenkripsi data Anda, Cerber akan memindai huruf drive korban untuk mencari file apapun yang cocok dengan file ekstensi tertentu. Ketika malware menemukan data file yang cocok, ia akan mengenkripsi file dengan AES-256 Encryption, mengenkripsi nama file dan kemudian menambahkan ekstensi .CERBER padanya. Sebagai contoh, file yang belum dienkripsi test.doc dapat diganti sebagai Zu0ITC4HoQ.cerber setelah dienkripsi. Berikut adalah file ekstensi yang menjadi target:

.contact, .dbx, .doc, .docx, .jnt, .jpg, .mapimail, .msg, .oab, .ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config, .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit, .m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, .3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java, .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .pspimage, .r3d, .rw2, .sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .xlsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh, .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc, .sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv, .gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png, .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr, .ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .ads, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bank, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal, .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd, .fh, .fhd, .gray, .grey, .gry, .hbk, .ibank, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .moneywell, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl, .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem, .plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex, .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv

Saat mencari file untuk dienkripsi, Cerber akan melewatkan file yang bernama bootsect.bak, iconcache.db, thumbs.db, or wallet.dat atau yang seluruh pathname nya termasuk dalam string berikut:

:\$recycle.bin\

:\$windows.~bt\

:\boot\

:\drivers\

:\program files\

:\program files (x86)\

:\programdata\

:\users\all users\

:\windows\

\appdata\local\

\appdata\locallow\

\appdata\roaming\

\public\music\sample music\

\public\pictures\sample pictures\

\public\videos\sample videos\

\tor browser\

Lebih lanjut, Cerber memiliki kemampuan untuk memindai dan menghitung unmapped Windows shares dan mengenkripsi setiap data yang ditemukan disana. Jika pengaturan jaringan di file konfigurasi diubah ke 1, maka Cerber akan mencari dan mengenkripsi setiap share pada jaringan Anda, meskipun share itu tidak dipetakan ke komputer.

Meskipun fitur ini tampaknya dimatikan dalam file konfigurasi, hal ini perlu menjadi perhatian untuk semua sistem administrator untuk menguatkan keamanan share jaringan mereka sebagaimana fitur ini mulai menjadi umum pada setiap serangan ransomware baru.

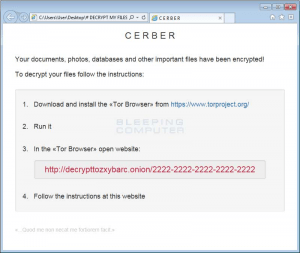

Terakhir, Cerber akan membuat 3 ransom note pada desktop Anda sebagaimana pada setiap folder yang terenkripsi. File ini disebut # DECRYPT MY FILES #.html, # DECRYPT MY FILES #.txt, and # DECRYPT MY FILES #.vbs. Ransom note ini berisi petunjuk atas apa yang terjadi pada data Anda dan berisi link ke Tor decryption service dimana Anda melakukan pembayaran dan mengambil decryptor.

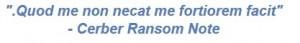

Di bagian bawah setiap ransom note berisi kutipan latin

Bila diterjemahkan kedalam bahasa Indonesia menjadi “That which does not kill me makes me stronger”

Cryptolocker yang bersuara

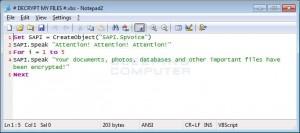

Catatan yang dibuat Cerber agak sedikit spesial daripada yang lainnya yaitu dengan menggunakan # DECRYPT MY FILES #.vbs file berisi VBScript yang menjadi pesan bagi korban yang terus diulang.

CERBER DECRYPTOR

Seperti halnya ransomware lain, motivasi ekonomi menjadi dasar pencipta cerber untuk mendapatkan pembayaran dengan menawarkan password untuk setiap file yang dikunci. Sekalli lagi, bitcoint menjadi metode pembayaran yang dipilih, kali ini diarahkan melalui situs TOR decrypttozxybarc.onion. Seperti layaknya sebuah payment portal, situs ini menggunakan 12 bahasa yaitu: Belanda, Inggris, Italia, Jepang, Jerman, Spanyol, Perancis, Portugis, Polandia, Tiongkok, dan Turki sebagai bahasa pengantar untuk pengunjungnya..

Yudhi Kukuh, Technical Consultant PT. Prosperita – ESET Indonesia menambahkan “Walau menyediakan kunci berbayar, tidak ada jaminan kunci akan diberikan setelah pembayaran dilakukan. Opsi terbaik adalah pencegahan dengan melakukan backup dengan file yang dimiliki serta mengupdate antivirus/antimalware yang Anda gunakan secara online dan teratur”

TINDAKAN PENCEGAHAN

- Backup data secara teratur dan simpan salinan backup di tempat berbeda. Lalu enkripsi backup Anda sehingga tidak perlu lagi merasa kuatir jika perangkat back up jatuh ke tangan yang salah.

- Pastikan Windows yang digunakan selalu terupdate terhadap patch atau hotfix dari windows.

- Gunakan konfigurasi yang optimal untuk mendapatkan perlindungan maksimal.

- Jangan langsung aktifkan macro dalam dokumen attachment yang diterima melalui email. Microsoft sudah mematikan auto-execution macro secara default sejak bertahun-tahun yang lalu sebagai langkah keamanan. Karena selama ini banyak infeksi malware mengandalkan cara dengan menyakinkan Anda untuk mengaktifkan macro, jadi jangan lakukan itu!

- Berhati-hati terhadap unsolicited attachment. Pelaku kejahatan selalu menggunakan dilema sebagai senjata untuk mempengaruhi Anda secara psikologis, apakah harus membuka dokumen atau tidak, sementara Anda tidak tahu dokumen itu benar atau tidak. Saat ragu jangan lakukan atau konsultasi dengan tim IT Anda.

- Pertimbangkan untuk menginstal Microsoft Office Viewers. Aplikasi Viewer memberikan kemudahan untuk melihat sebuah dokumen tanpa harus membukanya dalam Word atau Excell. Software Viewer memang dibuat khusus agar tidak support terhadap macro, untuk mencegah melakukan kesalahan secara tidak sengaja.

- Lakukan patch dan upgrade sistem operasi dan aplikasi secara teratur. Malware tidak hanya datang melalui macro dokumen, seringkali ia datang mengandalkan security bug dalam aplikasi populer, termasuk Office, browser, Flash dan banyak lagi. Semakin cepat melakukan patch maka semakin sedikit lubang terbuka yang bisa diekploitasi oleh penjahat dunia maya.

- Update antivirus secara online dan terjadwal, pastikan Anda mendapatkan update terakhir dari produsen antivirus untuk menangani malware yang beredar.

- Untuk perusahaan, gunakan antivirus dengan edisi bisnis dengan sistem management dan update terpusat untuk mempermudah management dan penanganan. Pastikan sistem management dan updatenya dapat diinstal di sistem operasi Linux Server untuk mengurangi kemungkinan terinfeksi.

- Lakukan In Depth Scan di seluruh komputer melalui sistem manajemen antivirus.

- Pastikan seluruh konfirgurasi proteksi sudah diset secara optimal.

- Pastikan TIDAK ADA komputer asing yang TIDAK TERPROTEKSI ANTIVIRUS berada di dalam jaringan.

- Lebih disarankan menggunakan antivirus yang sudah terintegrasi juga dengan Antispam dan Antivirus untuk mail client.

- Gunakan Mail Security untuk proteksi dari sisi mail server agar email dengan attachment bervirus atau spam langsung difilter sebelum sampai di user (user hanya terima clean email). Saat ini di Indonesia sudah ada penyedia cloud service untuk sistem ini sehingga tidak diperlukan perangkat tambahan.

- Jika memungkinkan disable RDP connection, namun jika masih dibutuhkan buat rules yang lebih strict untuk RDP.

- Pastikan Software ESET di komputer Anda selalu dan sudah terupdate.

ESET jauh-jauh hari sudah memprediksi mengenai trend serangan yang mungkin terjadi pada tahun 2016, bagaimana ransomware adalah salah satu ancaman yang menjadi fokus perhatian, karena perkembangannya yang sangat cepat dan bervariasi. Oleh karena itu untuk menanggulangi krisis yang akan terjadi kami semenjak dini sudah menyiapkan langkah-langkah preventif berdasarkan prioritas seperti yang kami tuangkan dalam tindakan pencegahan diatas, kami juga menyakini bahwa melalui langkah yang sistematis maka setiap serangan ransomware yang datang akan dapat diatasi dengan baik.

INFORMASI TEKNIS:

File yang terkait dengan Cerber Ransomware

HKCU\Control Panel\Desktop\SCRNSAVE.EXE “%AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\[random].exe”

HKCU\Software\Microsoft\Command Processor\AutoRun”%AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\[random].exe”

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run”%AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\[random].exe”

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\[random]”%AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\[random].exe”

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\[random]”%AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\[random].exe”

Entry registry yang terkait dengan Cerber ransomware

“%AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\[random].exe”