Credit image: Freepix

“Malware dan threats masih menjadi masalah di dunia maya bahkan intensitasnya semakin tinggi baik bagi pengguna internet maupun perangkat mobile terlebih pada Android smartphone dan tablet. Software jahat ini digunakan para pelaku untuk mengakses perangkat milik user dengan bermacam tujuan untuk spionase khususnya pada sektor industry sebagai cara untuk memata-matai pesaing, juga memata-matai individu, mencuri data pribadi dan member atau pengguna situs, mengirimkan sejumlah besar spam, pembajakkan rekening bank”. Pernyataan tersebut disampaikan oleh Yudhi Kukuh, Technical Consultant PT, Prosperita ESET-Indonesia merujuk pada semakin banyaknya kebocoran data pada situs yang berbasis member.

Global Threat Infection

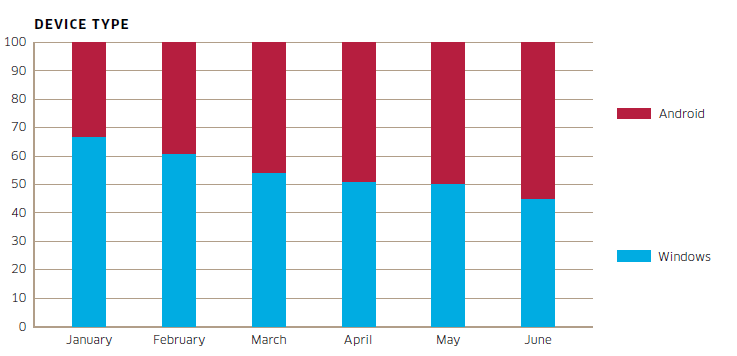

Kindsight Security Labs melansir laporan intensitas malware termasuk yang mentarget perangkat berbasis Android sepanjang kuartal ke 2 /2013. Laporan tersebut menyebutkan adanya peningkatan signifikan pada level global terutama pada malware Android. Seperti terlihat pada grafik berikut ini:

Beberapa malware utama yang banya beredar di kwartal ke dua tahun 2013 yaitu

ZeroAccess2, bot p2p yang menggunakan teknologi rootkit untuk menyembunyikan keberadaannya. ZeroAccess2 mampu mendownload malware lain yang dibutuhkan untuk melakukan penipuan iklan pay-per click berskala besar.

Penipuan ini merugikan pengiklan internet hingga jutaan dolar per harinya. Karena sifat P2P dari infeksi malware ZeroAccess2, maka C & C bisa ada diberbagai tempat, dan konsentrasi tertinggi infeksi ini ada di AS, Eropa dan Asia.

Alureon.DX Bootkit Trojan yang mencuri username, password dan informasi kartu kredit serta mampu upload informasi ke C & C server. Pertama kali terlihat tahun 2006 dan terus ber evolusi hingga sekarang.

Aleuron.DX mengambi alih kontrol pada perangkat user dengan menulis ulang master boot record dan menyembunyikan diri dari software anti-virus. Server C & C dari Aleuron.DX teridentifikasi berada di AS, Inggris dan Belanda.

Zeus/Zbot Trojan yang menjadi momok sector perbankan, beredar dan ber-evolusi sejak 2007. Versi terbaru Zeus menggunakan perintah P2P yang terenkripsi dan control protocol. Bot ini menempel pada browser komputer korban dan memantau aktivitas perbankan online-nya.

Semua informasi dan data perbankan serta nomor kartu kredit korban kemudian dikirim ke situs C & C. Selama bertahun-tahun, berbagai versi Zeus telah mencuri jutaan dolar dalam penipuan online. Situs C & C tersebar secara global untuk mendukung aktifitas kejahatan tersebut, dengan konsentrasi di AS, Eropa dan China.

Indonesia Threat Infection

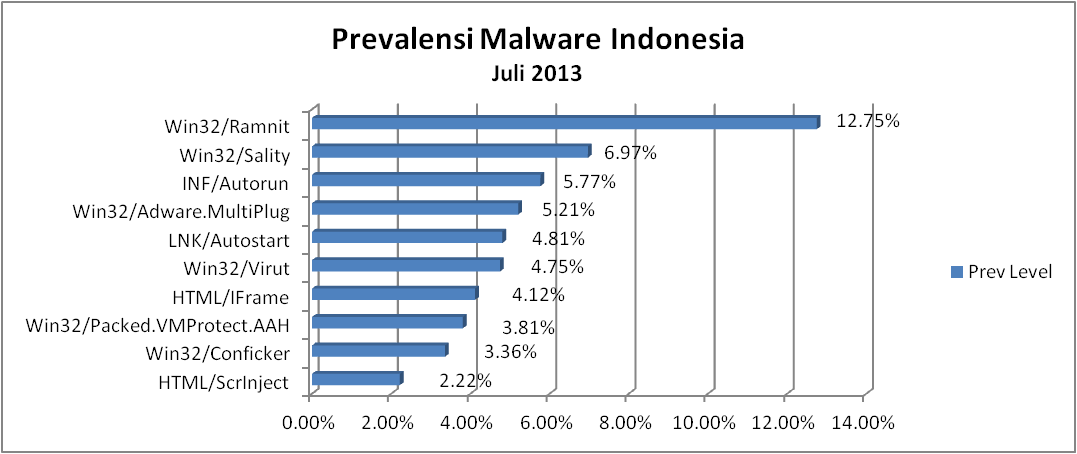

Sedangkan Infeksi malware yang melanda Indonesia, masih berkisar pada malware-malware lama seperti Ramnit, Conficker, Autorun, Autostart. Identifikasi tersebut diperoleh dari sampel kiriman user ESET yang dianalisa.

Ramnit, malware lama yang beredar dan teridentifikasi oleh ESET sejak Jui 2010 dan masih ber-evolusi hingga saat ini, sekaligus ancaman bagi user komputer di Indonesia. Kondisi demikian bisa dilihat pada grafik prevalensi malware di Indonesia selama Juli 2013 berikut ini:

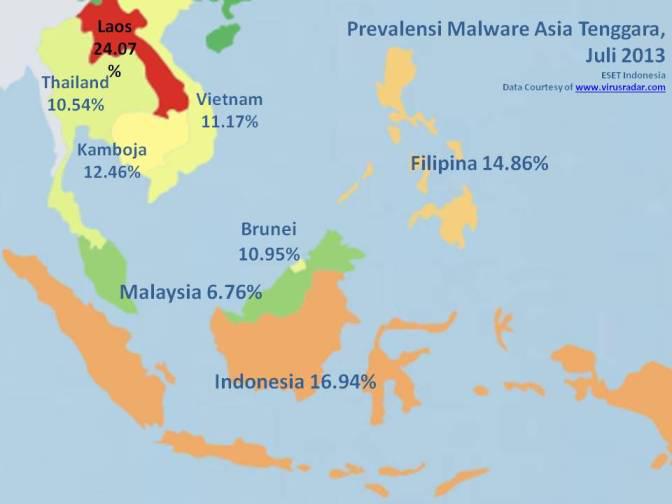

Sedangkan posisi Indonesia di wilayah regional Asia Tenggara, internet environment Indonesia masih menjadi yang terkotor dengan tingkat infeksi 16.94% atau nomor dua setelah Laos dengan 24.07%.

Yudhi Kukuh juga menyampaikan, “Kondisi internet environment demikian terutama pada pengguna home user, dipicu beberapa hal, internet di Indonesia, meski dari sisi kecepatan, masih masuk kategori lambat, semakin terjangkau. Daya beli yang semakin tinggi, membuat masyarakat akhirnya mampu untuk memiliki perangkat yang juga semakin murah, sehingga akses internet menjadi mudah. Tetapi sayangnya tidak dibarengi dengan kesadaran akan keamanan perangkat baik PC maupun perangkat mobile seperti smartphone dan tablet.

Perilaku dalam menggunakan PC, dan berinternet juga menjadikan user terekspose oleh malware seperti mengabaikan proses scanning pada perangkat asing yang masuk ke komputer kita seperti melalui USB”.

Serangan dan Infeksi Android

Situasi yang kurang lebih sama terjadi pada system operasi Android. Indonesia mengalami peningkatan pengguna Android sangat pesat tetapi minim kesadaran akan keamanan.

Hingga kini malware mobile yang sebagian besar adalah Trojan tersebar dengan pola menyamar sebagai aplikasi legal yang berasal dari Google Play. Google telah berupaya melakukan “Bouncer” program untuk memindai dan menghapus aplikasi yang mengandung malware, tetapi ada kalanya aplikasi bermuatan Trojan bisa lolos. Selain itu banyak juga toko aplikasi pihak ketiga yang tidak memeriksa aplikasi dagangannya terlebih dahulu..

Meskipun demikian, harus diakui memang belum ada epidemi malware yang begitu dahsyat di Android, dimana malware menyebar secara langsung dari satu perangkat mobile ke perangkat mobile yang lain.

Selanjutnya Yudhi Kukuh menambahkan “Dalam ranah mobile, penyebaran malwarenya juga bertujuan untuk memperoleh keuntungan finansial. Perolehan dalam bentuk uang tersebut umumnya melalui pengiriman SMS ke nomor premium, dan pencurian data dan informasi milik korban yang akan dijual ke pelaku spamming, dan adware. Ada juga yang melakukan pemerasan melalui pengiriman informasi keamanan palsu, dan pasti berhubungan dengan software antivirus palsu. Aplikasi Spyphones juga terindikasi meningkat dan bisa menjadi ancaman signifikan pada kondisi BYOD – Bring Your Own Device dan APT”.