Credit image: Freepix

Setelah sebelumnya teridentifikasi malware yang menyerang web server Apache yang berbasis Linux https://news.prosperita.co.id/index.php/web-server-apache-menjadi-target-malware/, ESET kembali mendeteksi infeksi backdoor hasil modifikasi Secure Shell Protocol (SSH) di server berbasis Linux

Secure Shell Protocol (SSH) adalah protokol yang umum di Unix dan biasa digunakan untuk melindungi dan mengamankan komunikasi data selain itu juga berfungsi untuk me-manage remote server, transfer file, dll.

Fungsi tersebut membuat protokol SSH memiliki akses ke data didalam server. Protokol SSH itulah kemudian yang dimanfaatkan dengan cara dimodifikasi.

ESET Malware Research Lab baru-baru ini berhasil mendeteksi malware hasil modifikasi SSH yang berfungsi sebagai backdoor di server Linux.

Modifikasi SSH daemon yang oleh ESET diidentifikasi sebagai Linux/SSHDoor.A ini, sengaja dirancang untuk mampu mencuri data penting diantaranya: username dan password selain itu Linux/SSHDoor.A dikembangkan untuk mampu mengakses server yang terinfeksi secara remote dengan menggunakan hardcoded password atau SSH key.

Saat daemon diaktifkan, backdoor akan mengirimkan informasi IP dan port service mana yang sedang running, beserta hostname servernya. Kemudian, ketika user sudah log on ke server yang terinfeksi, username dan password secara otomatis terkirim ke remote server.

Terkait dengan pencurian data rahasia tersebut, backdoor Linux/SSHDoor.A mampu secara akurat menginfeksi host server dengan dua cara.

Pertama, dengan memasukan hard-coded password ke dalam code. Jadi saat user melakukan log in ke server menggunakan password tersebut, ia secara otomatis membukakan akses ke server untuk pelaku.

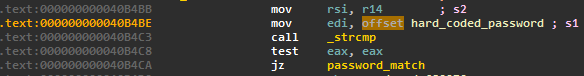

Gambar berikut menunjukkan deret perbandingan antara password yang dimiliki oleh user untuk melakukan log in dan hardcoded password.

Kedua, binary yang sudah dimodifikasi membawa SSH key. Jadi jika user melakukan log in ke server dengan menggunakan private key yang berhubungan dengan hard-coded public key, ia secara otomatis juga memberikan akses ke pelaku pengirim backdoor yang mengendalikan remote server.

Kemampuan lain dari Backdoor Linux/SSHDoor.A juga bisa melakukan retrieve konfigurasi data dari file /var/run/.options. Jika ditemukan ada file tersebut maka hostname, backdoor password dan SSH key yang tersimpan didalamnya akan digunakan oleh backdoor Linux/SSHDoor.A.

Menyikapi hasil deteksi ESET tersebut, Yudhi Kukuh, Technical Consultant PT. Prosperita-ESET Indonesia menyampaikan “Sebagaimana Linux/Chapro.A, tidak mudah untuk memastikan bagaimana SSH daemon yang telah berubah menjadi Trojan ini masuk dan menginfeksi server. Salah satu kemungkinannya adalah karena aplikasi yang digunakan sudah out of date (perlu update/patching), atau password yang lemah. Biasanya server linux yang sudah terinfeksi ini banyak digunakan sebagai bot atau source untuk menginfeksi server berbasis OS lain”