Credit image: Pixabay

Sejak 2003 vendor spyware Italia Hacking Team namanya menjulang dan menuai ketenaran dari menjual alat pengintaian/mata-mata ke pemerintahan dan agensinya ke seluruh dunia. Alat ini dimanfaatkan oleh banyak negara untuk menyadap musuh-musuh mereka dan banyak lagi

Produk andalan mereka Remote Control System (RCS) mempunyai kemampuan mencakup penggalian file dari perangkat yang menjadi target, mencegat email dan pesan instan, serta mengaktifkan webcam dan mikrofon perangkat. Namun, perusahaan ini mendapat kecaman karena menjual peralatan ini kepada pemerintah yang otoriter.

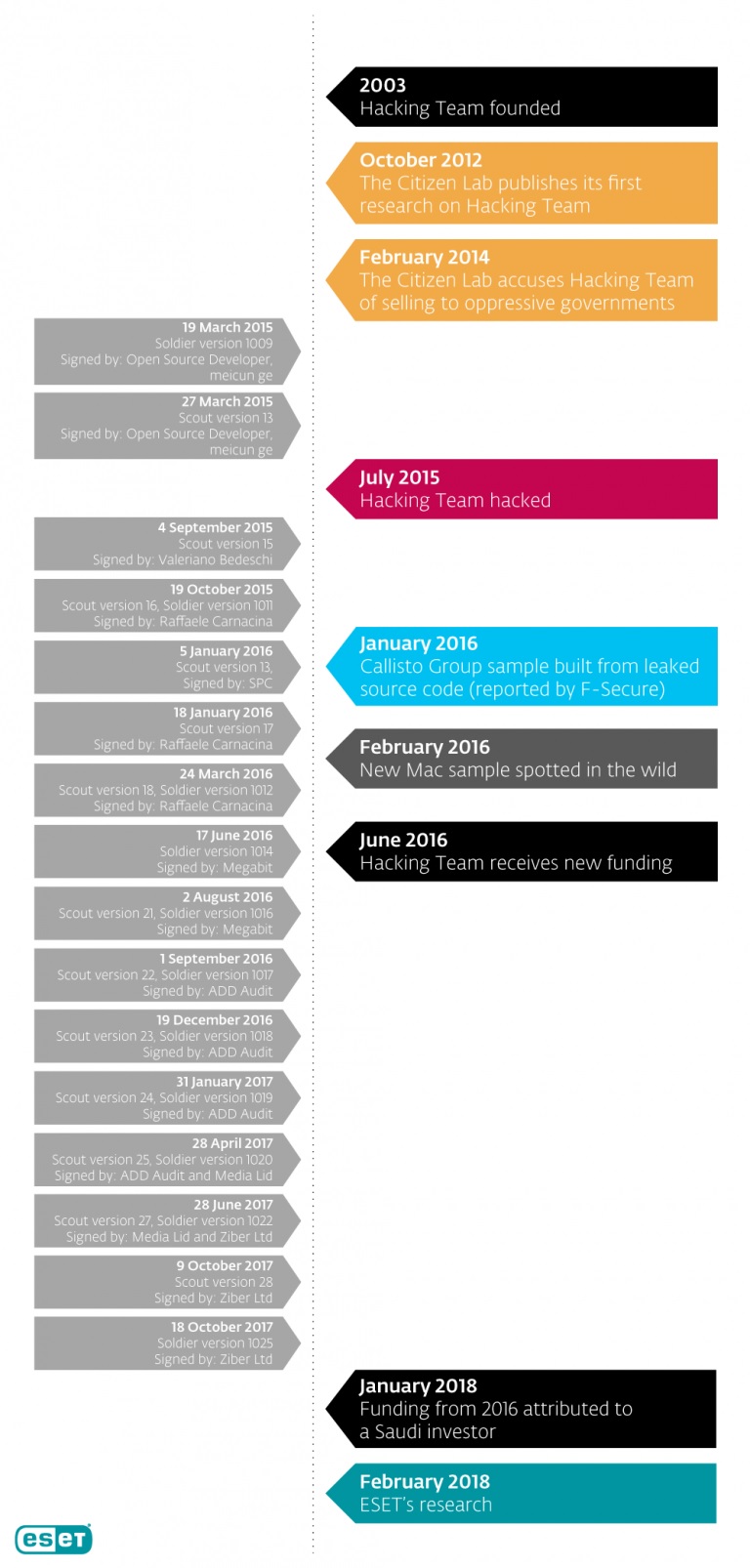

Roda berputar, Hacking Team harus menerima karma atas apa yang mereka lakukan, tahun 2015 sistem mereka mengalami peretasan, lebih dari 400GB data internal termasuk data-data pelanggan rahasia, komunikasi internal, source code spyware bocor secara online.

Dalam data tersebut juga terdapat bukti penjualan perangkat kepada negara-negara otoriter. Kondisi ini memaksa Hacking Team meminta pelanggannya untuk menangguhkan semua penggunaan RCS. Sementara Hacking Team harus menghadapi masa depan yang tidak menentu akibat kebocoran tersebut.

Setelah peretasan Hacking Team, komunitas keamanan dunia terus mengawasi setiap aktivitas perusahaan intel tersebut untuk bangkit kembali. Enam bulan kemudian datang sebuah laporan yang menunjukkan spyware mereka mulai beraksi lagi.

Setahun kemudian sebuah perusahaan bernama tablem Limited mengambil 20 persen kepemilikan saham Hacking Team. Tablem Limited secara resmi berbasis di Cyprus dan menurut informasi terbaru mereka memiliki hubungan dengan Arab Saudi.

Dua peristiwa menarik yang melibatkan hacking Team yaitu laporan tentang pemulihan keuangan mereka dan penemuan varian RCS baru dengan sertifikat digital yang valid menggugah peneliti ESET untuk melakukan menginvestigasi lebih lanjut.

Sebelumnya sampel alat pengintaian Hacking Team RCS yang terbaru dan belum masuk dalam laporan ditemukan di dunia siber dan telah terdeteksi oleh sistem ESET di empat belas negara. hasil penelitian dari sampel menunjukkan bukti bahwa pengembang dari Hacking Team sendiri secara aktif melanjutkan pengembangan spyware ini.

Spyware Reinkarnasi

Pada tahap awal penyelidikan, ESET bekerja sama dengan Lab Citizen yang memiliki rekam jejak panjang untuk melacak Hacking Team. Mereka memberikan masukan berharga yang membantu ESET dalam menemukan versi spyware baru yang ditandatangani dengan sertifikat digital.

Dari penelitian lebih lanjut ditemukan beberapa contoh spyware Hacking Team yang dibuat setelah peretasan tahun 2015, semuanya mengalami sedikit perubahan dibandingkan varian yang dirilis sebelum source code bocor.

Sampel dikompilasi antara bulan September 2015 dan Oktober 2017 dan diyakini tanggal kompilasi ini asli, berdasarkan data telemetri ESET yang menunjukkan kemunculan sampel di internet dalam beberapa hari setelah tanggal tersebut.

Analisis lebih lanjut ESET menyimpulkan bahwa semua sampel yang ditelusuri kembali mengarah ke satu kelompok. Salah satu indikator yang mendukungnya adalah urutan sertifikat digital yang digunakan untuk menandatangani sampel, ESET menemukan enam sertifikat berbeda yang dikeluarkan berturut-turut.

Empat dari sertifikat tersebut dikeluarkan oleh Thawte untuk empat perusahaan yang berbeda, dan dua sertifikat personal dikeluarkan untuk Valeriano Bedeschi pendiri Hacking Team dan seseorang bernama Raffaele Carnacina.

Analisis lebih lanjut menunjukkan bahwa pengembang sampel telah menggunakan VMProtect, sepertinya ini sebuah upaya mereka untuk membuat sampel mereka tidak rentan terhadap pendeteksian. Metode ini juga umum digunakan pada spyware Hacking Team sebelum peretasan.

Hubungan di antara sampel-sampel ini bisa saja berasal dari hampir semua kelompok yang menggunakan kembali source code atau installer Hacking Team yang bocor, seperti Callisto Group pada awal tahun 2016. Namun, berdasarkan bukti yang dikumpulkan bahwa hubungan ini ada pasca kebocoran.

Versi yang diamati merupakan versi yang berhasil ESET akses setelah melewati proteksi VMPProtect, pada sampel yang dianalisis berlanjut saat Hacking Team berhenti sebelum kebobolan, dan mengikuti pola yang sama.

Praktik Hacking Team untuk mengkompilasi payload mereka yang diberi nama Scout dan Soldier secara berturut-turut, dan seringkali di hari yang sama, juga dapat dilihat di sampel yang lebih baru.

Penelitian ESET mengkonfirmasi bahwa perubahan dalam versi terbaru pasca kebocoran sama seperti gaya pengkodean Hacking Team. Sehingga sangat tidak mungkin ada aktor lain selain pengembang dari Hacking Team yang asli

Salah satu perbedaan halus yang ESET lihat antara versi sebelum dan sesudah kebocoran adalah perbedaan ukuran file Startup. Sebelum bocor, ukuran file yang disalin adalah 4MB. Pada sampel pasca bocor, file ini berubah menjadi 6MB, kemungkinan besar file ini dilapisi dengan teknik penghindaran deteksi primitif.

Sumber berita: