Credit image: Pixabay

Sebagian besar orang pasti sudah mendengar tentang serangan global ransomware minggu lalu, yang menyebar ke seluruh dunia pada tanggal 12 Mei 2017.

Sebuah varian baru WannaCryptor, yang juga dikenal sebagai WannaCry dan WannaCrypt, terdeteksi oleh ESET sebagai Win32 /Filecoder.WannaCryptor.D. Memiliki karakteristik worm, mampu membuat komputer lain di jaringan ikut terinfeksi dalam waktu cepat.

Serangan ini masih terus berlangsung sampai sekarang, meski dengan dampak yang mulai mengalami penurunan jika dibandingkan dengan sebelumnya, telah menjadi tonggak sejarah baru dalam sejarah kejadian yang berkaitan dengan wabah malware. Kombinasi faktor dan beberapa kelalaian telah memungkinkan kerusakan besar yang disebabkan oleh “ransomw0rm” ini.

Dalam artikel ini, kita akan membahas apa yang bisa kita pelajari dari wabah ransomware, dan apa yang akan terjadi selanjutnya. ESET juga menyediakan skrip sederhana yang memungkinkan pengguna memeriksa apakah PC Windows sudah ditambal dari EternalBlue.

Worm dan EternalBlue

EternalBlue adalah nama eksploit kit yang memberikan kemampuan kepada WannaCry untuk mereplikasi diri dan oleh karena itu, penyebarannya cepat ke seluruh jaringan. Konon, NSA berada di balik pengembangan eksploit kit ini.

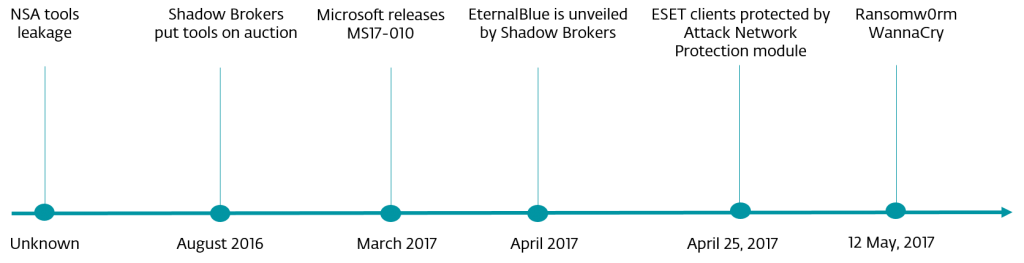

Kejadian ini dapat ditelusuri kembali pada kebocoran data cyberweapons NSA yang diduga dicuri oleh kelompok Shadow Brokers. Kelompok ini awalnya coba melelang cyberweapons ini, namun berakhir dengan kegagalan.

Mereka kemudian berubah pikiran, karena menayadari melelang tidak akan memberikan menguntungkan, setelah itu mereka memutuskan untuk menjual eksploit kit NSA secara terpisah.

Pada tanggal 14 Maret, Microsoft merilis MS17-010, memperbaiki kerentanan SMB yang kritikal. Pada saat itu, masih belum jelas apakah patching itu ada hubungannya dengan NSA cyberweapons. Baru pada tanggal 14 April, hari dimana Shadow Brokers meluncurkan banyak tool curian, hal itu menjelaskan segalanya.

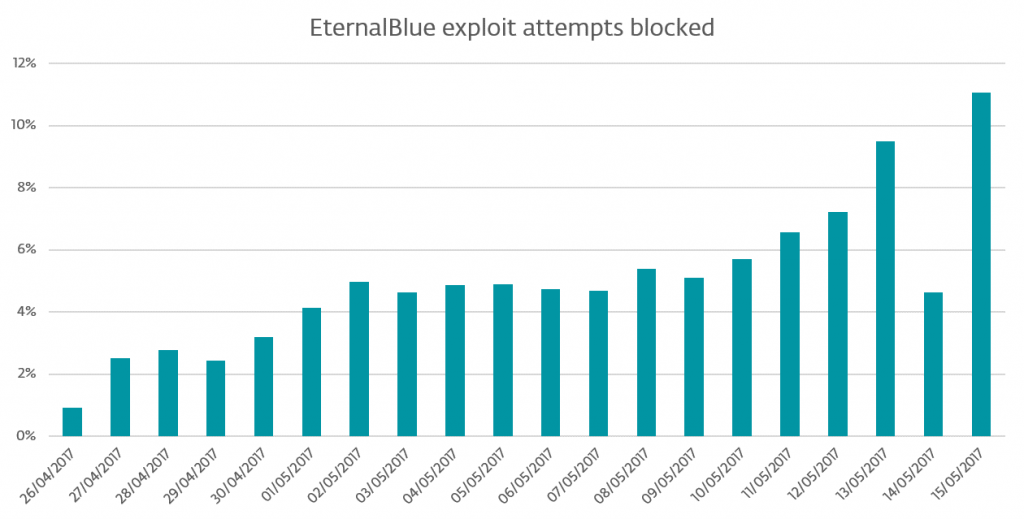

Pada tanggal 12 Mei, EternalBlue menjadi komponen penting dari kejadian infeksi masif yang telah disebutkan sebelumnya. Penjahat siber saat itu memegang semua elemen yang dibutuhkan untuk menyebar ransomware WannaCryptor (alias WannaCry) yang telah aktif sejak awal April dan semua berkat peran EternalBlue.

Namun demikian, situasi dapat di atasi setelah kerentanan yang dieksploitasi oleh EternalBlue berhasil di-patch melalui Windows Update, selain itu ESET juga mendapat kredit atas kontribusinya mendeteksi WannaCry sejak dini sehingga membantu mengurangi jatuhnya banyak korban.

Meski begitu, sebenarnya pengguna rumahan dan terutama perusahaan bisa terhindar dari serangan ransomworm ini asalkan sesudah melakukan patch, karena dua bulan sebelumnya patching untuk EternalBlue telah tersedia.

Meskipun tidak terkait dengan rutinitas enkripsi ransomware, namun patch tersebut dapat memblokir host dari kerusakan yang disebabkan oleh host lain yang dikompromikan pada jaringan yang sama.

Selain itu, perlindungan proaktif sudah terinstal pada host, seperti exploit blocker atau anti-malware dengan update terbaru dapat memblokir upaya infeksi WannaCry, dan dapat menghentikan serangan tersebut jika malware berhasil menerobos pertahanan jaringan.

Beberapa kontrol atas data yang masuk dan keluar dari host di jaringan juga bisa membantu. Banyak perusahaan memutuskan untuk mematikan komputer dan memulangkan karyawan ke rumah, karena khawatir komputer mereka terganggu. Namun, jika mereka bisa mengisolasi host di jaringan mereka dan meningkatkan kemampuan deteksi, tindakan ekstrem semacam itu mungkin bisa dielakkan.

Evolusi WannaCry

Pada Jumat malam, berita tentang fitur “kill switch” di ransomware beredar, @MalwareTech melihat bahwa perangkat lunak perusak membuat permintaan HTTP yang seharusnya gagal sebelum beralih ke rutinitas enkripsi.

Karena domain sebelumnya tidak terdaftar, semua request menjadi gagal, sehingga memungkinkan ransomware mengenkripsi file. Namun, setelah mendaftarkan domain yang diminta, @MalwareTech dapat mengalihkan request untuk menjawab server dan menghentikan penyebaran ransomworm (varian pertama).

Berhasil menghentikan varian pertama bukan berarti menghentikan aktivitas serangan, karena dalam waktu yang tidak lama varian lain muncul. Versi baru muncul dengan cepat dan menambal domain sebelumnya, dengan menimpa data binary versi pertama (menggunakan alat seperti HEXEdit). Kemudian, versi tanpa Kill Switch juga dilepaskan.

Sejauh ini, keuntungan yang diperoleh dari serangan ini hanya mencapai sekitar $50.000, tidak sebanding dengan kerusakan akibat wabah ini. Sekali lagi terbukti bahwa memanfaatkan kerentanan memiliki dampak besar pada operasi bisnis sehari-hari.

Serangan kilat oleh penjahat dunia maya menunjukkan bahwa memerangi malware bukanlah tugas yang mudah. Mereka menyerang dengan cepat dan sangat adaptif. Jadi, setelah serangan yang berhasil tersebut, ESET mengharapkan adanya replikasi alat dan metodologi dan setiap orang harus siap menghadapi lebih banyak serangan, terutama dalam waktu dekat.

Dalam jangka panjang, kita mungkin akan melihat lebih banyak malware “worm-enabled” muncul, dan dalam jangka pendek, kita akan menghadapi gelombang serangan malware yang kuat, memanfaatkan eksploitasi EternalBlue. Oleh karena itu, lakukanlah patch.

Patching EternalBlue

Di luar hangatnya kasus kasus ransomware, Ada sebuah pertanyaan yang mungkin juga menjadi pertanyaan oleh banyak orang, apakah komputer kita sudah di-patch dari EternalBlue? Ingatlah bahwa jenis atau keluarga malware lain mungkin muncul dengan menggunakan EternalBlue dalam waktu dekat.

Untuk verifikasi lokal: ESET mengembangkan skrip sederhana yang mengambil daftar KB terinstal dari sistem dan mencari yang melakukan patching EternalBlue.

Skrip tersedia di GitHub dan sangat mudah digunakan: setelah menjalankan script, tunggu sekitar satu menit sementara script menggunakan WMCI untuk mengambil daftar KB yang terinstal dan akhirnya akan memperlihatkan status patch EternalBlue.

Untuk verifikasi jarak jauh: Skrip baru mampu menguji apabila host rentan terhadap EternalBlue ditambahkan ke nmap. Seperti yang dikomentari dalam kode, skrip “mencoba mendeteksi apakah server Microsoft SMBv1 rentan terhadap kerentanan eksekusi kode jarak jauh (ms17-010)”.

NMAP v7.40 (atau lebih tinggi) harus bekerja dengan perintah berikut:

Nmap -sC -p445 -open -max-hostgroup 3 -script smb-vuln-ms17-010.nse X.X.X.X / X

Pada akhirnya, patching adalah tindakan balasan terbaik terhadap EternalBlue, karena ini mengatasi langsung ke akar penyebab kerentanan yang ditargetkan oleh eksploitasi.

Sumber berita

https://www.welivesecurity.com/